Языки программирования для криптографии

Криптография

Необычная история становления программиста: от первых троянов до собственной программы для шифрования файлов

Правдивая история программиста, от которой будет сложно оторваться. Тяжёлый путь разработки, разочарования и просветления.

5 древних шифров, которые непросто разгадать без подсказок

Автор предлагает взломать шифры, которые известны с древних времён. Для каждого зашифрованного предложения есть по 3 подсказки.

Основы криптографии: от математики до физики

Рассмотрим основы криптографии, поговорим о самых популярных шифрах и о том, как новое поколение криптографии связано с физикой.

Пошагово объясняем, как работает алгоритм хеширования SHA-2 (SHA-256)

Пошагово разбираемся в алгоритме хеширования SHA-2 (SHA-256) и показываем, как он работает, на реальном примере.

Какие рабочие данные нужно шифровать и как правильно это делать — подробное руководство

Данные на рабочих местах часто необходимо защищать. Однако нельзя взять и просто всё зашифровать. Разбираемся, как применить шифрование с толком.

Почувствуйте себя детективом: сможете разгадать эти 10 шифров и кодов?

Перед вами 10 задачек, связанных с шифрами, кодами и хешами. Попробуйте пройти все от простого шифра Цезаря до взлома хеш-функции!

В чём разница между шифрованием, кодированием и хешированием?

Шифрование, хеширование и кодирование очень похожи, но на самом деле каждое из них используется с определённой целью. Разбираемся, в чём разница.

Как и зачем переходить с SHA-1 на SHA-2 и почему это важно

Индустрия инфраструктуры открытых ключей (ИОК, англ. PKI — Public Key Infrastructure) рекомендует, чтобы любой объект инфраструктуры, использующий SHA-1, был переведён на более безопасный SHA-2. В этой статье описано, почему и…

ICANN собралась обновлять криптографические ключи: это сломает Интернет?

Такое происходит впервые с 2010 года, но паниковать не стоит — объясняем, почему.

Курс «Введение в информационную безопасность»

Русскоязычный курс, рассматривающий основные понятия, определения и задачи информационной безопасности, методы её обеспечения, вопросы криптографической защиты, программные уязвимости и их эксплуатацию, формальные модели безопасности и их приложение в ОС Linux.

Как сделать интернет вещей безопасным — объясняем простыми словами сложные криптографические схемы

Публикуем вторую статью Константина Жиданова с кафедры технологий защиты информации ГУАП, с которыми Tproger будет совместно участвовать в VK Fest 15–16 июля. На нашей площадке будет оборудована «квартира будущего» с активным применением…

Information Security Squad

stay tune stay secure

🥒 Важные языки программирования, используемые этичными хакерами

Какие языки программирования важны для взлома?

Хакеры, как правило используют разные диалекты кодирования для разных проектов.

Ранее мы обсуждали лучшие операционные системы для хакеров, сегодня мы здесь, чтобы дать вам некоторую информацию о важных языках программирования хакеров, используемых для этического взлома.

Кодирование необходимо для взлома, потому что хакер – это тот, кто нарушает системный протокол или безопасность приложения, которые запрограммированы на определенном языке программирования.

Чтобы понять работу и найти уязвимости компьютера и приложений, хакер должен выучить пару языков программирования, чтобы выполнить свою задачу.

Так что ознакомьтесь в этой статье с важными языками программирования для хакеров и экспертов по безопасности и где их применять.

Языки программирования хакеров:

Существует много компьютерных языков, но для взлома требуется не все, потому что в большинстве случаев это зависит от цели.

Есть три раздела – веб-хакерство и пентестинг, написание эксплойтов и обратный инжиниринг, и каждый из них требует различного языка или направления.

Языки программирования для Веб взлома и Пентеста

Если вы заинтересованы в веб-хакерстве и пентестинге, вы должны изучать нижеуказанные языки как минимум на базовом и среднем уровнях.

1. HTML

Всегда начинайте с основ, а HTML – язык разметки гипертекста – должен быть первым, который вы должны выучить как новичок.

HTML – это строительные блоки Интернета, и этичный хакер должен хорошо знать его, чтобы понимать действия, реакцию, структуру и логику в Интернете.

Кроме того, изучение HTML не так уж и сложно.

2. JavaScript

JavaScript – JavaScript наиболее часто используется в качестве клиентского программирования, а для веб-разработки также является лучшим языком программирования для взлома веб-приложений.

Фактически, это лучший язык программирования для хакеров и экспертов по безопасности для разработки хакерских программ для межсайтовых скриптов.

Вы должны изучить его в режиме высокого приоритета.

Понимание логики кода JavaScript может помочь вам найти недостатки веб-приложений, и это лучший способ манипулировать как интерфейсными, так и фоновыми веб-компонентами.

3. SQL

SQL – язык структурированных запросов – это язык программирования баз данных, используемый для запроса и извлечения информации из баз данных.

Все большие и маленькие веб-сайты и веб-приложения используют базы данных для хранения данных, таких как учетные данные для входа и другие ценные инвентаризации – это самая чувствительная часть Интернета.

Таким образом, хакер должен научиться SQL, чтобы общаться с базами данных и разрабатывать хакерские программы на основе SQL-инъекций.

4. PHP

PHP – самый популярный язык динамического программирования, используемый в основном веб-сайтами, основанными на популярных CMS, таких как WordPress.

Так что знание PHP поможет вам найти уязвимости в такой системе и уничтожить личный сайт или блог.

Хакеры используют PHP в основном для разработки программ для взлома серверов, так как это язык сценариев на стороне сервера.

Таким образом, если вы занимаетесь веб-хакерством, вам необходимы более глубокие знания PHP.

5. Perl

Perl является важным языком программирования для взлома, чтобы скомпрометировать старые машины, так как многие старые системы все еще используют Perl.

Perl стоит изучать по практическим соображениям – он очень широко используется для активных веб-страниц и системного администрирования, лучшего доступного языка для работы с текстовыми файлами в системах Unix и интеграции с популярными веб-базами данных.

Так что даже если вы никогда не будете писать на Perl, вы должны научиться читать его.

Языки программирования для написания эксплойтов

Написание эксплойтов – это передовая часть взлома.

Это требует языка программирования более высокого уровня.

Эксплойты можно сделать на любом языке программирования, например C, C ++, Ruby, Python и т. д.

Мать всего языка программирования, C – самый важный язык программирования, используемый при создании Linux и Windows.

Таким образом, изучение программирования на С поможет белому хакеру понять, как работают эти системы, например, как процессор и память взаимодействуют друг с другом.

Тем не менее, это лучший язык программирования для написания эксплойтов и разработки.

Низкий уровень C позволяет экспертам по безопасности разрабатывать хакерские программы для доступа к системному оборудованию и управления им, а также для ресурсов более низкого уровня.

C ++ – один из лучших языков программирования для взлома программного обеспечения, которое распространяется по закрытой лицензии и требует платной активации.

Как и C, C ++ также обеспечивает низкоуровневый доступ к системе и помогает анализировать машинный код и обходить такие схемы активации.

Также многие современные хакерские программы построены на C ++.

8. Python

В отличие от любого другого языка программирования, перечисленного здесь, Python является самым простым в изучении.

Это наиболее используемый язык для написания эксплойтов, так как Python является самым простым языком программирования для написания скриптов автоматизации из-за предварительно созданных библиотек с некоторыми мощными функциями.

Настоятельно рекомендуется изучать программирование на Python Socket, потому что оно очень помогает в создании эксплойтов.

9. Ruby

Ruby – это простой, но самодостаточный объектно-ориентированный язык программирования, используемый в веб-разработке.

Ruby очень полезен в написании эксплойтов.

Он используется для скриптов meterpreter, и знаете ли вы, что сам Metasploit Framework запрограммирована на Ruby.

10. Java

Java является наиболее широко используемым языком программирования в сообществе программистов. Изначально Java была выпущена под лозунгом «пиши один раз, запускай где угодно», что должно было подчеркнуть ее кроссплатформенные возможности.

Благодаря этому Java является идеальным языком программирования для взлома ПК, мобильных устройств и веб-серверов.

Как только вы напишите свои хакерские программы на Java, вы сможете запускать их на любой платформе, поддерживающей Java.

11. LISP

Lisp является вторым старейшим языком программирования высокого уровня, широко используемым сегодня.

LISP абсолютно открыт, гибок и полностью независим от машины, что делает его любимым для хакера.

Вы можете определить свой собственный синтаксис и создать любую понравившуюся парадигму программирования и включить ее в свои программы.

Языки программирования для реверс инжиниринга

Реверс инжиниринг, также называемый обратным инжинирингом, представляет собой процессы извлечения знаний или информации о конструкции из всего, что сделано человеком, и воспроизведения чего-либо на основе извлеченной информации.

Реверс-инжиниринг также полезен в предупреждении взлома, когда подозрительное вредоносное ПО подвергается обратному инжинирингу, чтобы понять, что оно делает, как обнаружить и удалить его, а также позволить компьютерам и устройствам работать вместе.

Обратный инжиниринг также можно использовать для «взлома» программного обеспечения и носителей с целью удаления их защиты от копирования.

12. Язык ассемблер

Ассемблер – это язык программирования низкого уровня, но очень сложный.

Можно проинструктировать аппаратное или программное обеспечение машины на языке ассемблера.

Шифрование сообщений в Python. От простого к сложному. Шифр Цезаря

Немного о проекте

Мне, лично, давно была интересна тема шифрования информации, однако, каждый раз погрузившись в эту тему, я осознавал насколько это сложно и понял, что лучше начать с чего-то более простого. Я, лично, планирую написать некоторое количество статей на эту тему, в которых я покажу вам различные алгоритмы шифрования и их реализацию в Python, продемонстрирую и разберу свой проект, созданный в этом направлении. Итак, начнем.

Для начала, я бы хотел рассказать вам какие уже известные алгоритмы мы рассмотрим, в моих статьях. Список вам представлен ниже:

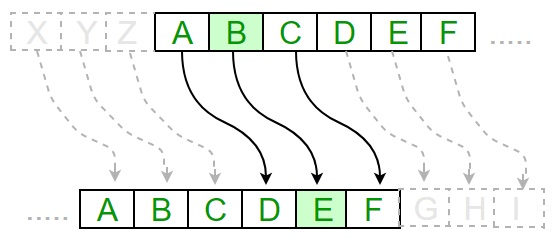

Шифр Цезаря

Итак, после небольшого введения в цикл, я предлагаю все-таки перейти к основной теме сегодняшней статьи, а именно к Шифру Цезаря.

Что это такое?

Какими особенностями он обладает?

Программная реализация

В интернете существует огромное множество уроков, связанных с криптографией в питоне, однако, я написал максимально простой и интуитивно понятный код, структуру которого я вам продемонстрирую.

Начнем, пожалуй, с создания алфавита. Для этого вы можете скопировать приведенную ниже строку или написать все руками.

Далее, нам нужно обозначить программе шаг, то есть смещение при шифровании. Так, например, если мы напишем букву «а» в сообщении, тот при шаге «2», программа выведет нам букву «в».

Итак, создаем переменную smeshenie, которая будет вручную задаваться пользователем, и message, куда будет помещаться наше сообщение, и, с помощью метода upper(), возводим все символы в нашем сообщении в верхний регистр, чтобы у нас не было ошибок. Потом создаем просто пустую переменную itog, куда мы буем выводить зашифрованное сообщение. Для этого пишем следующее:

Модернизация

Вот мы и написали программу, однако она имеет очень большой недостаток: «При использовании последних букв(русских), программа выведет вам английские буквы. Давайте это исправим.

Для начала создадим переменную lang, в которой будем задавать язык нашего шифра, а так же разделим английский и русский алфавиты.

Теперь нам надо создать условие, которое проверит выбранный язык и применит его, то есть обратится к нужному нам алфавиту. Для этого пишем само условие и добавляем алгоритм шифрования, с помощью которого будет выполнено шифрование:

Дешифровка сообщения

Возможно это прозвучит несколько смешно, но мы смогли только зашифровать сообщение, а насчет его дешифровки мы особо не задумывались, но теперь дело дошло и до неё.

Для начала, я предлагаю сделать «косметическую» часть нашей переделки. Для этого перемещаемся в самое начало кода:

Остальное можно оставить так же, но если у вас есть желание, то можете поменять названия переменных.

По большому счету, самые ‘большие’ изменения у нас произойдут в той части кода, где у нас находится алгоритм, где нам нужно просто поменять знак «+» на знак «-«. Итак, переходим к самому циклу:

Итоговый вид программы

Итак, вот мы и написали простейшую программу для шифрования методом Цезаря. Ниже я размещу общий вид программы без моих комментариев, чтобы вы еще раз смогли сравнить свою программу с моей:

Вы успешно написали алгоритм шифровки и дешифровки сообщения на Python с помощью метода Цезаря. В следующей статье мы с вами рассмотрим Шифр Виженера, а также разберем его реализацию на Python, а пока я предлагаю вам написать в комментариях варианты модернизации программы(код или просо предложения и пожелания). Я обязательно учту ваше мнение.

Криптографические методы защиты в языках программирования

Основные проблемы и способы их решения

По мере становления информационного общества средства защиты превращаются в один из основных инструментов, поскольку они обеспечивают доверие, конфиденциальность, секретность, авторизацию, корпоративную безопасность, возможность осуществления электронных платежей и бесчисленное множество других важных атрибутов современной жизни. В связи с этим наличие встроенных механизмов защиты информации и эффективность их работы в прикладных системах стали определяющими факторами при выборе потребителями оптимального решения, поэтому разработчики программных средств уделяют этим вопросам особое внимание.

Надлежащий уровень защиты может быть обеспечен с помощью криптографических методов. Математическая криптография возникла как наука о шифровании и о криптосистемах. В классической модели системы секретной связи имеются два участника, которым необходимо передать секретную (конфиденциальную) информацию, не предназначенную для третьих лиц. Обеспечение конфиденциальности, защиты секретной информации от внешнего противника является одной из главных задач криптографии.

К защите информации можно подходить по-разному. Во-первых, можно попытаться создать абсолютно надежный и недоступный другим канал связи. К сожалению, достичь этого крайне сложно, по крайней мере на современном уровне развития науки и техники, поскольку существующие методы и средства передачи информации одновременно дают возможность несанкционированного доступа к ней. Во-вторых, можно использовать общедоступные каналы связи и при этом скрыть сам факт передачи какой-либо информации. Этим направлением занимается стеганография, но применяемые здесь методы не могут гарантировать должного уровня конфиденциальности. В-третьих, можно использовать общедоступный канал связи, но передавать данные в преобразованном виде, чтобы восстановить их мог лишь адресат. Разработкой методов преобразования информации, обеспечивающей ее шифрование, и занимается криптография.

Со времени своего возникновения сфера криптографии расширилась и видоизменилась. В качестве иллюстрации рассмотрим следующий пример. Допустим, клиент банка намерен переслать деньги со своего счета на счет какой-либо организации. При этом не вся передаваемая информация является конфиденциальной. Действительно, необходимо переслать лишь банковские реквизиты, которые общеизвестны и общедоступны. Однако банку важно убедиться, что деньги хочет перевести именно их владелец, а не злоумышленник. Клиент же заинтересован в том, чтобы сумма не была изменена и чтобы никто не смог ни переслать деньги от его имени, ни изменить информацию о получателе денег.

Любая современная криптосистема работает по определенной методологии (процедуре) и использует следующие компоненты:

Пример схемы методологии шифрования с использованием ключей представлен на рис. 1.

Классификация криптографических алгоритмов

При симметричной (symmetric) методологии с секретным ключом используется один ключ, с помощью которого производится как шифрование, так и расшифровка посредством одного и того же алгоритма симметричного шифрования. Этот ключ передается двум участникам взаимодействия до передачи зашифрованных данных при соблюдении надлежащих мер безопасности. К достоинствам данной системы можно отнести сравнительно большое быстродействие при шифровании и расшифровке передаваемых сообщений, а к недостаткам то, что безопасно распространять секретные ключи довольно трудно.

Пример использования симметричной методологии сеть банкоматов ATM. Эти системы являются оригинальными разработками владеющих ими банков и не продаются сторонним лицам.

При асимметричной (asymmetric) методологии с открытым ключом используются два взаимосвязанных ключа, один из которых является секретным, а другой публикуется в открытых источниках. Данные, зашифрованные одним ключом, могут быть расшифрованы только другим ключом. Главный недостаток необходимость использования очень больших по размеру ключей для обеспечения безопасности, что негативно отражается на скорости работы алгоритмов шифрования.

Часто обе методологии комбинируются. Например, генерируется симметричный (секретный) ключ, который передается с помощью алгоритмов асимметричной методологии.

К самым распространенным алгоритмам симметричной методологии можно отнести DES (Data Encryption Standard), 3-DES, RC2, RC4 и RC5. Примеры асимметричной RSA и ECC. И отдельную позицию занимает один из наиболее популярных алгоритмов цифровой подписи DSA (Digital Signature Algorithm).

Важность сохранения целостности или конфиденциальности информации была очевидна во все времена, но особенно актуальным это стало в связи с развитием информационных технологий, в частности сети Интернет, обеспечивающей удобный и оперативный способ связи. Использование же специальных средств гарантирует необходимый уровень конфиденциальности, причем пользователю компьютера нередко приходится встречаться с такими сложнейшими алгоритмами, как RSA или DSA. В результате уже ни у кого не вызывает удивления использование цифровой подписи или даже шифрование писем электронной почты (рис. 2).

Наличие встроенных механизмов защиты информации в прикладных системах все чаще становится определяющим фактором при их выборе потребителями, о чем хорошо знают все разработчики программных средств. Однако работы по созданию и тестированию криптографической защиты требуют существенных финансовых затрат. Кроме того, необходимы квалифицированные сотрудники, в частности криптографы и программисты с математическим образованием. Все это в значительной степени определяет качество разработки и успех реализации универсальных интерфейсов.

Многие фирмы, в том числе крупнейшие системные интеграторы, применяя криптографическую защиту в своих прикладных системах, пошли по пути реализации универсальных интерфейсов. В их задачи входит предоставление приложению широкого набора возможностей по вызову криптографических сервисов, что обеспечивает гибкость системы и определенную ее независимость от алгоритмов. В результате такого подхода разработчикам программного обеспечения нет необходимости задумываться над тем, какие именно алгоритмы криптографической защиты будут реализованы в конечном продукте используются лишь интерфейсы вызовов функций защиты, созданных сторонними производителями. Примером может служить фирма Sun Microsystems, предлагающая разработчикам программного обеспечения язык Java с широким набором интерфейсов, реализующих основные криптографические алгоритмы и протоколы.

Криптография в Java

В 1993 году компания Sun обратила внимание на рост популярности Интернета и начала дорабатывать Java таким образом, чтобы написанные программы можно было запускать из Web-браузеров (аплеты). Также в язык были встроены расширенные возможности создания приложений типа «клиент-сервер». В связи с явной сетевой направленностью языка Java необходимо было уделить должное внимание средствам защиты. В первую очередь это касалось пересылки важных данных, например между клиентом и сервером, а также запуска программ или аплетов. Такие средства были разработаны и встроены в набор стандартных библиотек (JDK security API).

Необходимость защиты может быть обусловлена желанием пользователя-получателя иметь возможность верификации, что дает определенные гарантии подлинности документа или кода. В качестве подписываемого объекта могут выступать аплеты, которые широко распространены в Интернете. В результате у получателя появляется уверенность, что информация получена именно от нужного отправителя и что она не была изменена в процессе пересылки. Для обеспечения такого рода безопасности служат цифровые подписи и сертификаты.

Алгоритм DSA

Основная идея цифровой подписи (digital signature) заключается в следующем. Допустим, отправитель хочет послать получателю некоторые данные. Он подписывает документ или код посредством специального закрытого ключа (private key), который генерируется с помощью утилиты keytool или средствами API. В данном случае слово «подписывает» означает, что генерируется специальная цифровая подпись с помощью утилиты jarsigner или средствами API.

Диаграмма, иллюстрирующая прохождение через все этапы подписи jar-архива (работа отправителя), представлена на рис. 3. Следует отметить, что в jar-файле могут быть произвольные данные, например программа, картинка или документ Word.

Диаграмма, представляющая работу получателя jar-архива, дана на рис. 4.

В процессе генерации закрытого ключа создается и так называемый открытый ключ (public key), который соответствует закрытому.

Получателю отправляются следующие данные:

Приняв все три компонента, получатель с помощью открытого ключа определяет подлинность подписи и целостность документа. Защищенность данного метода заключается в том, что для подделки или взлома необходимо сгенерировать закрытый ключ. При этом для данной задачи не существует «быстрого» алгоритма при условии, что длина ключей достаточно велика.

Правда, указанный простой метод имеет свои недостатки. Дело в том, что получатель в предложенной схеме заведомо предполагает подлинность и целостность открытого ключа. Однако злоумышленник мог изменить или подменить открытый ключ, а следовательно, сгенерировать фальшивую подпись и подменить документ. Таким образом, в этом случае необходим механизм, удостоверяющий подлинность открытого ключа.

Примером могут служить сертификаты (certificate), которые поставляются сторонними организациями и содержат в себе открытый ключ и некоторую дополнительную информацию. В качестве последней выступают сведения об отправителе, данные о поставщике сертификата и цифровая подпись все это дает определенную гарантию того, что открытый ключ принадлежит отправителю.

Если при этом имеет место доверие составителю сертификата, проблему можно считать решенной. В противном случае необходимо обратиться к еще одной сторонней организации и запросить новый сертификат, удостоверяющий подлинность уже имеющегося сертификата. И так до тех пор, пока пользователь не найдет организацию, которой он может полностью доверять. Альтернативой здесь может быть использование самоподписанных сертификатов (CSR).

Следует отметить, что для доказательства сложности взлома данного метода потребовались колоссальные математические исследования.

Рассмотрим возможность использования Java Security для генерации (рис. 5) и верификации (рис. 6) цифровой подписи.

Работа отправителя

Генерация ключей

Для генерации ключей программист, не вникая в математические формулы и особенности их реализации, может использовать уже готовые алгоритмы и методы криптографии. Они предоставляются определенными организациями, так называемыми провайдерами (provider). По умолчанию встроенные средства Java поставляет провайдер SUN. Таким образом, единственное, что необходимо сделать это указать собственно алгоритм и провайдера.

В первую очередь нужно сгенерировать пару ключей public key и private key, для чего используется класс KeyPairGenerator. С целью получения конкретного объекта этого класса необходимо вызвать static factory метод getInstance(). В качестве аргументов передаются строки с указанием алгоритма и провайдера. Например, для использования DSA (Digital Signature Algorithm) и провайдера SUN необходимо писать:

Поскольку большинство криптографических алгоритмов являются вероятностными, необходимо создать вероятностный источник объект класса SecureRandom. При этом существует возможность использовать разные методы, например SHA1PRNG (pseudo-random-number generation algorithm):

Далее нужно инициализировать объект keyGen, передав ему два параметра длину в битах и источник случайности:

Последним этапом является собственно генерация пары ключей (метод generateKeyPair()) и выделение двух отдельных ключей (методы getPrivate() и getPublic()):

Создание подписи

В первую очередь необходимо создать объект класса Signature, вызвав метод getInstance():

В данном случае используется алгоритм DSA с SHA1 (хэш-функция). Затем идет процесс инициализации подписи закрытым ключом, полученным ранее:

После этого необходимо свести подпись и сами данные. Для этого вызывается метод update(), получаемый в качестве параметра байтовый массив данных, которые должны быть подписаны.

На последнем этапе генерируется сама подпись, которая представляется в виде байтового массива:

Сохранение подписи

После получения подписи и ключей необходимо сохранить их, например, в файл и отправить адресату вместе с исходными данными. Следует подчеркнуть, что закрытый остается у отправителя, а адресату отсылается только открытый ключ.

Итак, отправитель посылает получателю по электронной почте или через прямое сетевое соединение следующие файлы:

Работа получателя

Работа с ключом: чтение из файла и преобразование в PrivateKey

Получатель располагает последовательностью байтов, представляющих открытый ключ. Необходимо получить байтовый массив (Byte[] encKey), например прочитать эти данные из файла в массив, а затем преобразовать его в объект класса PublicKey. Для этого можно воспользоваться классом KeyFactory, который по спецификации ключа может восстановить объект класса Key (PrivateKey и PublicKey являются потомками класса Key). Следовательно, необходимо получить так называемую спецификацию ключа. Ее можно получить, основываясь на том, какой стандарт использовался при генерации ключа. В данном случае ключ был сгенерирован с помощью провайдера SUN, поэтому он удовлетворяет стандарту X.509.

Генерация спецификации ключа (необходим пакет java.security.spec.*):

Создание объекта класса KeyFactory, соответствующего цифровой подписи и провайдеру SUN:

Получение объекта класса PublicKey

Работа с подписью: чтение из файла и Signature

Подпись также необходимо перевести в байтовый массив (Byte[] sigToVerify). Затем нужно создать объект типа Signature, как это делалось ранее.

Во время чтения необходимо применять метод update() объекта sig аналогично случаю создания подписи.

Проверка подлинности (верификация)

Завершающим этапом работы получателя является получение ответа на вопрос о подлинности подписи и данных. С помощью метода verify() объекта класса Signature можно получить результатом boolean:

Значение будет true, если данная подпись (sigToVerify) действительная подпись для данных, созданная с использованием открытого ключа (pubKey).

Следует отметить, что первый этап, связанный с работой отправителя, требует некоторого времени для генерации необходимых для отправки данных. Для компьютера класса Intel Pentium III с частотой 733 МГц время генерации составляет приблизительно 10 секунд. Кстати, время, затрачиваемое на верификацию, на порядок меньше.

Кроме рассмотренного DSA, имеются и другие средства криптографической защиты, например RSA, DES и пр., которые используются подобно DSA.

Исходные программы

Ниже представлены тексты уже готовых и работающих программ: GSig.java подписывает данные из файла data, генерирует открытый ключ и подпись, записывая их соответственно в файлы signature и publickey; VSig.java читает данные из файлов signature, publickey и data и выводит на экран сообщение о подлинности подписи (о соответствии подписи данным).

Асимметричная криптография в Perl

Алгоритм RSA

Задача, которую решает RSA, это передача секретной информации таким образом, чтобы прочитать ее смог лишь адресат.

Потенциальным получателем шифрованного сообщения выполняются следующие действия:

Открытый ключ публикуется в открытых источниках, например пересылается по электронной почте.

Отправителю шифрованного сообщения для работы необходимо выполнить следующие действия:

Величина с это и есть зашифрованное сообщение, которое отправляется создателю открытого ключа.

Получатель закодированного сообщения вычисляет m = (cd) mod n и получает сообщение в расшифрованном виде.

Стойкость алгоритма RSA обеспечивается благодаря тому, что злоумышленнику необходимо получить число d, которое можно вычислить только в случае, если удастся факторизовать число n. Однако на данный момент не существует быстрых алгоритмов, решающих задачу факторизации больших чисел.

Основные методы работы с RSA

В языке Perl вся криптография поставляется через модули CPAN. Реализация RSA находится в пакете Crypt::RSA.

Генерация 2048-битовых ключей:

Кроме представленных строк исходного текста на языке Perl, отметим некоторые дополнительные особенности пакета. Для отправки защищенных сообщений информация должна быть представлена в виде одного или нескольких чисел, значения которых не превосходят n. При этом каждому сообщению соответствует определенное число, и наоборот. Средства языка Perl позволяют дробить сообщение на последовательность таких чисел, а также в дальнейшем соединять их обратно в текст.

К сожалению, в системе RSA есть одно слабое место, снижающее степень защищенности. Если злоумышленник может каким-либо образом заставить отправителя закодировать уже известное ему сообщение, то величины p и q могут быть подсчитаны без факторизации n. Однако с этим можно успешно бороться, перегружая исходное сообщение так называемым мусором (padding), и для этой операции был разработан стандарт PKCS #1. Кроме того, Crypt::RSA реализует не только PKCS #1, но и более современный OAEP, который использует padding по умолчанию. При использовании PKCS #1 необходимо передать соответствующий параметр конструктору:

Пример использования цифровой подписи

Проверка подлинности и целостности сообщения обычно решается с помощью DSA-алгоритма, однако можно использовать и пакет Crypt::RSA.

DSA реализуется в пакете Crypt::DSA. Использование DSA аналогично RSA-подписи, но здесь есть и свои особенности.

Сначала генерируется DSA-ключ:

Подпись осуществляется стандартным образом:

В заключение необходимо подчеркнуть, что реализованные алгоритмы криптографической защиты в пакетах для языка Perl могут широко использоваться в Интернет-ориентированных проектах.

Универсальные криптографические интерфейсы

Первоначально многие интерфейсы возникали в качестве внутрикорпоративных стандартов таким образом появились CryptoAPI (Microsoft), Cryptoki (RSA Data Security), GCS-API (X/Open). Интерфейс CpyptoAPI ориентирован на использование в ОС Windows NT, в то время как остальные не имеют четких ограничений, хотя чаще используются в ОС Unix. Международная организация по стандартизации IETF (Internet Engineering Task Force) попыталась создать единый универсальный стандарт, который был назван GSS-API.

Microsoft CryptoAPI

Порядок взаимодействия приложений с криптографическими модулями операционной системы регламентирует документ, который называется Microsoft Cryptographic Application Programming Interface (MS CryptoAPI). Функции, описанные в нем, поддерживаются Windows 9x и Windows NT/2000/XP. В последних ОС функции CryptoAPI содержатся в модулях crypt32.dll и advapi32.dll, но они не реализуют криптографических алгоритмов, а обращаются к другим модулям, называемым Cryptographic Service Providers (CSP). Одновременно в операционной системе можно установить несколько CSP. При первом обращении к CryptoAPI прикладная программа выбирает, с каким именно модулем CSP она будет работать в зависимости от того, какие криптографические алгоритмы ей необходимы (рис. 7). Следует отметить, что система по организации похожа на ту, что используется в Java.

Примером функции генерации ключей может быть CryptGenKey(), а шифрования и дешифрования CryptEncrypt() и CryptDecrypt() и т.д.

Использование криптозащиты в других языках

Допустим, имеется ряд языков, на которых уже реализованы нужные алгоритмы. Трансляторами с этих языков обеспечивается получение объектных кодов, которые можно использовать при разработке приложения на другом языке. Естественно, это не всегда легко реализовать, но такие языки, как, например, Алгол, Фортран, PL1, благодаря схожему синтаксису языковых конструкций и реализации трансляторов, как правило, в этом смысле вполне совместимы.

Пример такой работы представлен на рис. 8.

Рассматривая возможность применения указанного способа, необходимо отметить, что в случае возникновения трудностей при стыковке модулей, созданных на разных языках программирования, обычно имеется возможность использовать для этой цели ассемблер. При этом соответствующие структуры ассемблера могут применяться как для промежуточной передачи параметров, так и для осуществления вызова объектных модулей.

Заключение