Hklm software microsoft windows currentversion policies system localaccounttokenfilterpolicy

Отключение UAC через реестр или командную строку в Windows 8.1 и 10

Ранее уже был описан способ о том как отключить UAC с помощью инструмента Windows Контроль учетных записей. Далее будут рассмотрены методы отключения UAC для опытных пользователей с помощью редактора системного реестра и командной строки.

Отключение UAC в Редакторе реестра (regedit.exe)

Откройте редактор реестра, для этого нажмите сочетание клавиш

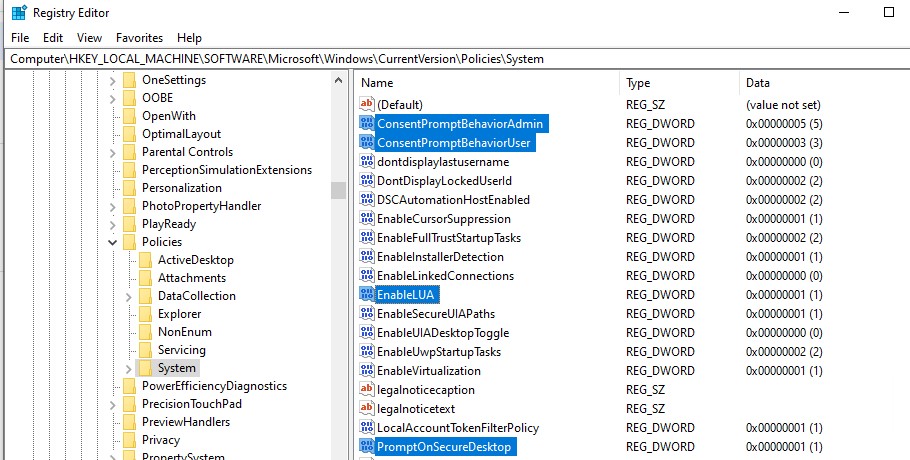

В открывшемся окне редактора реестра перейдите в следующий раздел:

В правой части окна редактора реестра дважды щелкните левой кнопкой мыши по параметру EnableLUA и в открывшемся окне измените значение 1 на 0, нажмите кнопку OK.

Для сохранения новых параметров UAC необходимо перезагрузить компьютер, о чем вы будете уведомлены всплывающей подсказкой центра поддержки.

После выполнения данных действий Контроль учетных записей (UAC) на вашем компьютере будет отключён.

Отключение UAC в командной строке

Данный способ отключения UAC портирует параметры и значения в системный реестр Windows

Нажмите сочетание клавиш

В открывшемся окне «Администратор: Командная строка» введите следующую команду и нажмите клавишу Enter ↵.

C:\\Windows\\System32\\cmd.exe /k C:\\Windows\\System32\\reg.exe ADD HKLM\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Policies\\System /v EnableLUA /t REG_DWORD /d 0 /f

Для сохранения новых параметров UAC необходимо перезагрузить компьютер, о чем вы будете уведомлены всплывающей подсказкой центра поддержки.

После перезагрузки компьютера UAC будет полностью отключен.

Для того чтобы включить UAC введите или скопируйте и вставьте в командной строке открытой от имени администратора следующую команду:

C:\\Windows\\System32\\cmd.exe /k C:\\Windows\\System32\\reg.exe ADD HKLM\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Policies\\System /v EnableLUA /t REG_DWORD /d 1 /f

Также для отключения контроля учетных записей можно создать и применить файл реестра следующего содержания:

Windows Registry Editor Version 5.00.

[HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Policies\\System]

«ConsentPromptBehaviorAdmin»=dword:00000000

«EnableLUA»=dword:00000000

«PromptOnSecureDesktop»=dword:00000000

Для включения контроля учетных записей, создайте и примените файл реестра следующего содержания:

Windows Registry Editor Version 5.00.

[HKEY_LOCAL_MACHINE\\SOFTWARE\\Microsoft\\Windows\\CurrentVersion\\Policies\\System]

«ConsentPromptBehaviorAdmin»=dword:00000005

«EnableLUA»=dword:00000001

«PromptOnSecureDesktop»=dword:00000001

Также можно скачать zip-архивы с файлами реестра.

Управление административными шарами (Admin$, IPC$, C$, D$) в Windows 10

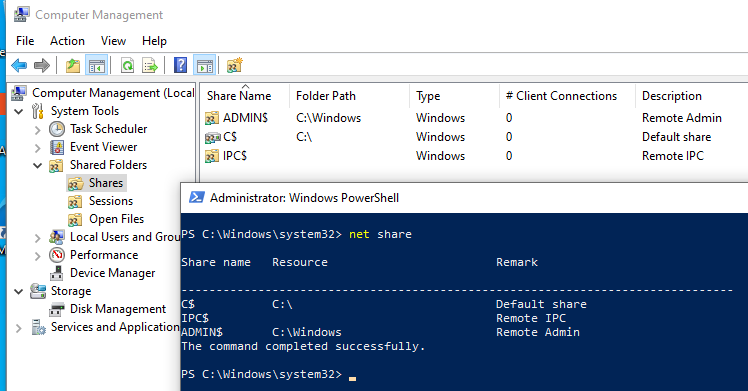

По-умолчанию Windows создает следующие админ шары:

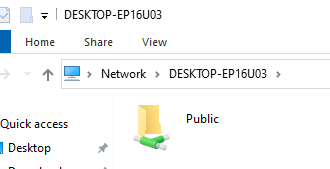

Можно получить список доступных административных шар на удаленном компьютере с помощью команды:

net view \\computername /all

Получить доступ к административным шарам могут только члены локальной группы администраторов компьютера (и группы Backup Operators) при условии, что у вас включен SMB протокол, общий доступ (Turn on file and printer sharing) и доступ по 445 порту TCP не блокируется Windows Defender Firewall.

Как отключить/включить административные шары в Windows 10?

Административные шары Windows удобны для удаленного администрирования компьютера, но несут дополнительные риски безопасности (Как минимум не стоит использовать одинаковый пароль локального администратора на всех компьютерах. Чтобы сделать пароли уникальными, используйте LAPS). Вы можете полностью запретить Windows создавать эти скрытые ресурсы.

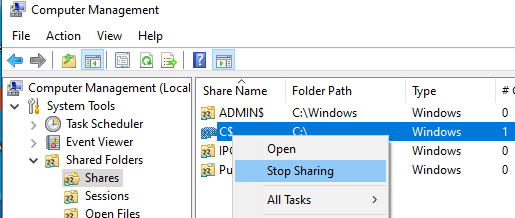

Самый простой способ – щелкнуть правой кнопкой мыши по имени административного ресурса в оснастке управления компьютером и выбрать Stop sharing (или использовать команду net share IPC$ /delete ). Однако после перезагрузки Windows она пересоздастся автоматически.

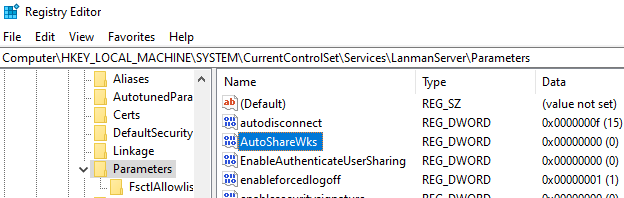

Чтобы запретить Windows публиковать административные шары, нужно открыть редактор реестра regedit.exe, перейти в ветку реестра HKLM\System\CurrentControlSet\Services\LanmanServer\Parameters и добавить Dword параметр с именем AutoShareWks (для десктопных версий Windows) или AutoShareServer (для Windows Server) и значением 0.

Можно создать это параметр реестра вручную, из командной строки reg add или через PowerShell:

reg add HKLM\SYSTEM\CurrentControlSet\Services\lanmanserver\parameters /f /v AutoShareWks /t REG_DWORD /d 0

Теперь после перезагрузки административные шары не будут создаваться. При этом перестанут работать утилиты удаленного управления компьютером, в том числе psexec.

Если вы хотите включить админские шары, нужно изменить значение параметра на 1 или удалить его.

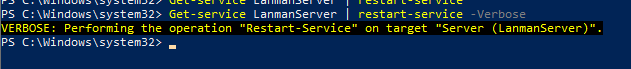

Чтобы Windows пересоздала административные шары, достаточно перезапустить службу Server командой:

Разрешаем удаленный доступ к административным шарам Windows 10

При работе с административными шарами Windows на компьютере, который не добавлен в домен Active Directory (состоит в рабочей группе) есть одна важная особенность. Windows 10 блокирует удаленный доступ к дефолтным административным шарам под пользователем, входящим в группу локальных администраторов. Причем под учетной записью встроенного локального администратора (по умолчанию она отключена) такой доступ работает.

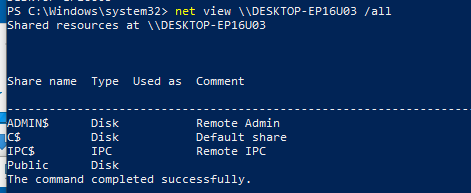

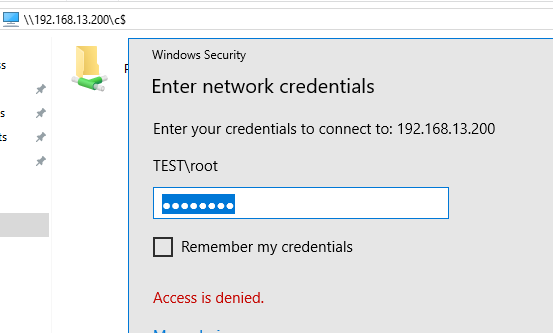

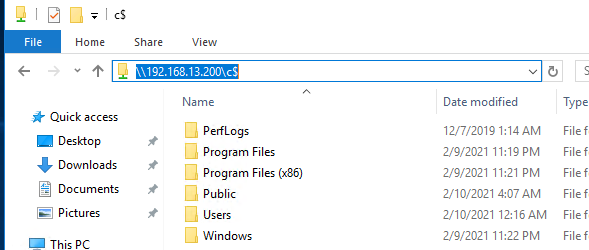

Немного подробнее как выглядит проблема. Я пытаюсь с удаленного компьютера обратится к встроенным административным ресурсам компьютера Windows 10, состоящего в рабочей группе (при отключенном файерволе) таким образом:

В окно авторизации ввожу имя и пароль учетной записи, состоящей в группе локальных администраторов Windows 10, на что появляется ошибка доступа (Access is denied). При этом доступ к общим сетевым каталогам и принтерам на Windows 10 работает нормально (компьютер виден в сетевом окружении). Доступ под встроенной учетной записью administrator к административным ресурсам при этом тоже работает. Если же этот компьютер включить в домен Active Directory, то под доменными аккаунтами с правами администратора доступ к админским шарам также не блокируется.

Дело в еще одном аспекте политики безопасности, появившемся в UAC – так называемом Remote UAC (контроль учетных записей для удаленных подключений), который фильтрует токены доступа локальных записей и аккаунтов Microsoft, блокируя удаленный административный доступ под такими учеткам. При доступе под доменным аккаунтом такое ограничение не применяется.

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System» /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

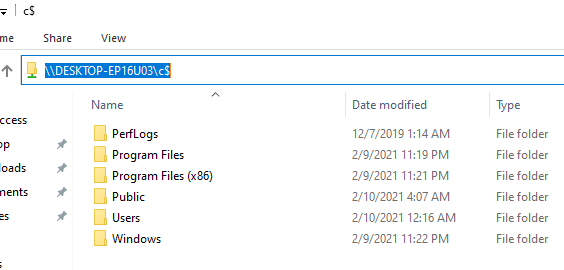

После перезагрузки попробуйте удаленно открыть административный каталог C$ на Windows 10 компьютере. Авторизуйтесь под учетною записью, входящей в группу локальных администраторов. Должно открыться окно проводника с содержимым диска C:\.

Итак, мы разобрались как с помощью параметра LocalAccountTokenFilterPolicy разрешить удаленный доступ к скрытым админ-ресурсам для всех локальных администраторов компьютера Windows. Инструкция применима также к Windows 8.1, 7 и Windows Server.

Отключаем все, что мешает в Windows 10

| Комментарий модератора | ||

| ||

Тему буду пополнять. Лично я добивался чтобы было как в XP SP3. Раз меня с нее согнали, сделаю ХР SP3 из 10-ки.

Изменения в реестре срабатывают после перезагрузки.

Отключение автообновления дров

REG ADD HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /v NoAutoUpdate /t REG_DWORD /d 1 /f

Куча всего отключается в групповых политиках. Помним про права Админа. Иногда Винда восстанавливает зимененное.

1. Нажмите Win+R на клавиатуре, введите gpedit.msc и нажмите Enter.

2. В редакторе локальной групповой политики перейдите к разделу

«Конфигруация компьютера» — «Административные шаблоны» — «Система» — «Установка драйвера».

3. Дважды кликните по «Отключить запрос на использование Центра обновления Windows при поиске драйверов».

4. Установите «Включено» для данного параметра и примените настройки.

Отключение автообновления Винды

REG ADD HKLM\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU /v NoAutoUpdate /t REG_DWORD /d 1 /f

1. Запустите редактор локальной групповой политики (нажать Win+R, ввести gpedit.msc)

2. Перейдите к разделу «Конфигурация компьютера» — «Административные шаблоны» — «Компоненты Windows» —

«Центр обновления Windows». Найдите пункт «Настройка автоматического обновления» и дважды кликните по нему.

3. В окне настройки установите «Отключено» для того, чтобы Windows 10 никогда не проверяла и не устанавливала

обновления.

Способ отключить гибернацию в Windows 10

Вызвать строку выполнить при помощи клавиш (нажмите одновременно) Win+R, поле прописать команду «regedit»;

В новом окне проследуйте по пути или введите значение в строку поиска «HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Power»;

Найти строку «HibernateEnabled»;

Нажмите по строке правой кнопкой мышью и выберите «Изменить»;

Установить в строке «Значение» цифру 0, чтобы отключить гибернацию.

Возврат параметров осуществляют установкой в строке «HibernateEnabled» значения 1.

Как отключить службу Брандмауэр Защитника Windows 10

Даже после отключения брандмауэра Windows 10 описанными выше способами, соответствующая ему служба продолжит работать,

причем отключить её в services.msc не получится. Тем не менее, отключение возможно:

Нажмите клавиши Win+R на клавиатуре, введите regedit и нажмите Enter.

В открывшемся редакторе реестра перейдите к разделу

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\mpssvc

Дважды нажмите по параметру с именем Start в панели справа и задайте значение 4 для него. Отключение службы брандмауэра Windows 10

Примените настройки и перезагрузите компьютер.

В результате служба будет отключена.

отключения брандмауэра Windows 10 будет даже проще и быстрее:

Запустите командную строку от имени администратора — для этого вы можете использовать поиск в панели задач,

а затем нажать правой кнопкой мыши по найденному результату и выбрать пункт запуска от администратора.

Введите команду

netsh advfirewall set allprofiles state off

Нажмите Enter.

В результате в командной строке вы увидите лаконичное «Ок», а в центре уведомлений — сообщение о том,

что «Брандмауэр Windows отключен» с предложением снова включить его. Если вам потребуется вновь включить его,

используйте тем же образом команду netsh advfirewall set allprofiles state on

Как убрать уведомление о том, что брандмауэр отключен

После того, как вы отключите брандмауэр, Центр безопасности защитника Windows 10 начнет показывать уведомления о том, что он отключен с предложением снова его включить.

Уведомление Включить брандмауэр Windows

Чтобы убрать такое уведомление, в редакторе реестра в разделе

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender Security Center\Notifications

создайте параметр DWORD с именем DisableNotifications и значением 1.

Как удалить или временно отключить Центр безопасности защитника Windows 10

Редакторе реестра раскройте ветвь Компьютер\HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Servic es\wscsvc.

Нажмите на последний пункт, а затем в правой части найдите параметр Start.

Нужно будет у этого параметра изменить значение с 2 на 4 и нажать кнопку ОК.

Отключение UAC (контроля учетных записей) через реестр

После запуска утилиты RegEdit, открывайте ветки реестра в следующей последовательности:

(зажав клавишу Win, нажмите на Q).

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows \ CurrentVersion \ Policies \ System.

Двойным кликом откройте окно свойств EnableLUA и поменяйте значение 1 на 0, затем нажмите ОК.

Для сохранения новых параметров UAC необходимо перезагрузить компьютер.

Отключить Remote UAC можно путем создания в системном реестре параметра LocalAccountTokenFilterPolicy

В ветке реестра

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion \Policies\System

Создать новый параметр типа DWORD (32-bit) с именем

LocalAccountTokenFilterPolicy

Установите значение параметра LocalAccountTokenFilterPolicy равным 1

или одной командой

Код:

reg add «HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Sys tem» /v «LocalAccountTokenFilterPolicy» /t REG_DWORD /d 1 /f

Само собой, перезагрузка.

Отключение антивирусной защиты в Безопасности Windows

Выполните следующие действия, чтобы временно отключить антивирусную защиту в режиме реального времени в системе Безопасность Windows.

Однако имейте в виду, что в этом случае устройство может стать уязвимым для угроз.

Выберите Пуск > Параметры > Обновление и безопасность > Безопасность Windows > Защита от вирусов и угроз >

Управление параметрами (или Параметры защиты от вирусов и угроз в предыдущих версиях Windows 10).

Выберите для параметра Защита в режиме реального времени значение Выкл.

Обратите внимание, что запланированные проверки будут выполняться. Тем не менее, файлы, которые уже скачаны или установлены,

не будут проверяться.

********************************

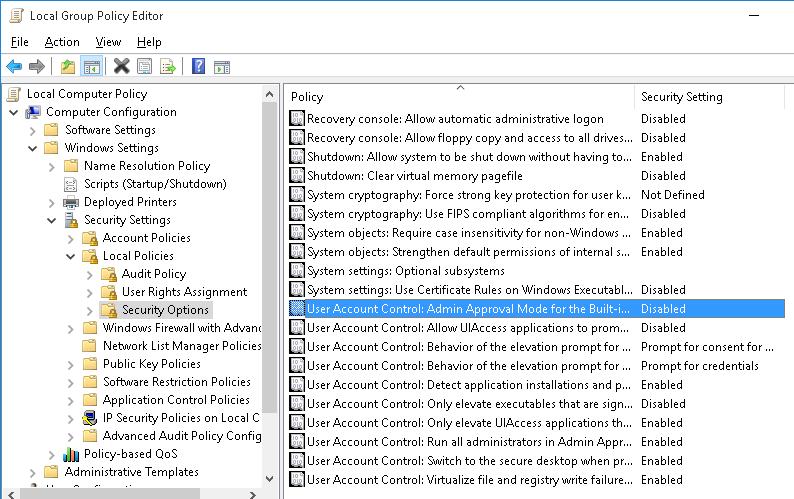

Настройка, отключение User Account Control (UAC) с помощью групповых политик

UAC (User Account Control или контроль учетных записей) важный компонент системы защиты Windows. При запуске любого приложения или процесса, который требует прав администратора, пытается изменить системные настройки, ветки реестра или файлы, компонент контроля учетных записей UAC переключает рабочий стол в защищенный режим и запрашивает подтверждение этих действий у администратора. Тем самым UAC позволяет предотвратить запуск процессов и вредоносных программ, которые потенциально могут нанести вред вашему компьютеру.

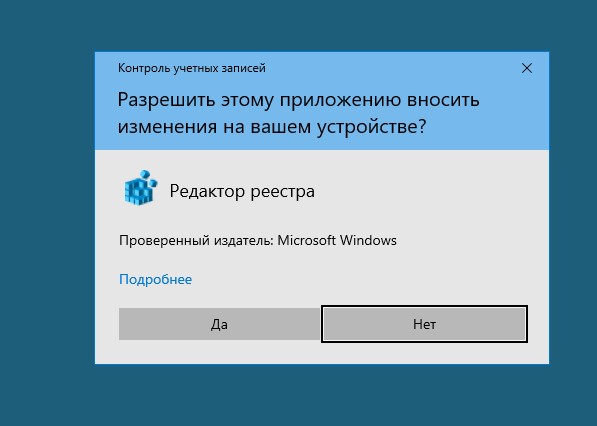

На скриншоте ниже показано, что при запуске редактора реестра ( regedit.exe ) в Windows 10 появляется окно подтверждения UAC:

В этой статье мы рассмотрим, как управлять настройками UAC на отдельном компьютере, или на множестве компьютеров в домене с помощью групповых политик.

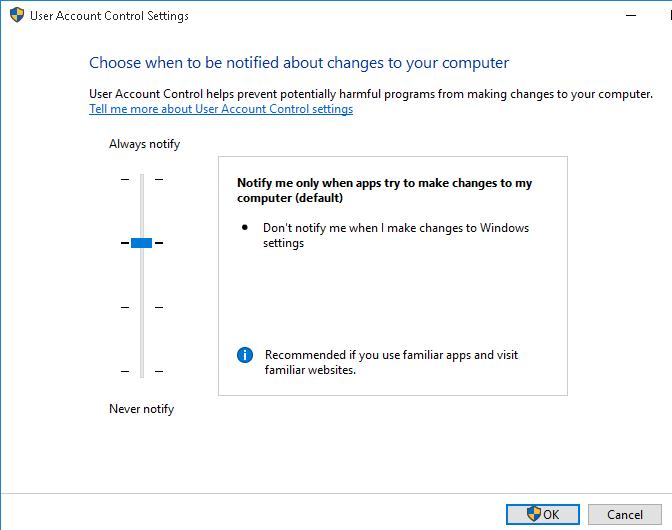

Ползунок User Account Control

В Windows 7 (и выше) настройки UAC на компьютере управляются с помощью специального ползунка (вызывается через панель управления или файлом UserAccountControlSettings.exe ). С помощью ползунка вы можете выбрать один из четырех предопределенных уровней защиты UAC.

По умолчанию в Windows 10 выбран 3 уровень защиты UAC, который выводит уведомление только при попытке изменить системные файлы или параметры.

Как отключить User Account Control в Windows через GPO?

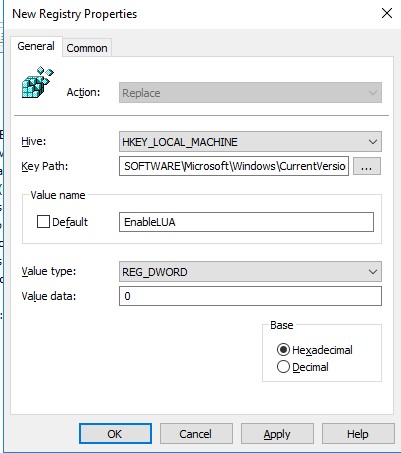

Также можно точечно отключать UAC только для некоторых пользователей/компьютеров через реестр, а настройки распространить через Group Policy Preferences.

Затем перейдите на вкладку Common и включите опции:

Нажмите на кнопку Targeting и укажите компьютеры, или доменные группы, на которые должна применяться политика отключения UAC.

Настройка параметров UAC в реестре

Вы можете управлять настройками UAC через реестр. Параметры, отвечающие за поведение контроля учетных записей, находятся в ветке реестра HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System.

Когда вы меняете значение ползунка UAC в панели управления, Windows меняет значение параметров реестра из этой ветки следующим образом (ниже приведены готовые REG файлы для разных уровней ползунка User Account Control:

UAC уровень 4 (Always notify):

UAC уровень 3 (Notify only when programs try to make changes to my computer):

UAC уровень 1 (Never notify — UAC отключен):

Вы можете изменить значение любого параметра из редактора реестра или из командной строки. Например, чтобы отключить UAC на компьютере (потребуется перезагрузка) можно выполнить команду:

reg.exe ADD HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System /v EnableLUA /t REG_DWORD /d 0 /f.

Или аналогичная команда на PowerShell:

Особенности использования UAC в Windows Server

User Account Control в Windows Server работает и управляется так же как в дектопных редакциях Windows.

Допустимо полностью отключать UAC в Windows Server 2016/209, если выполняются следующие условия.

При включенном UAC Windows Server запрещает удаленное подключение под локальными аккаунтами (через net use, winrm, Powershell Remoting). Токен такого пользователя будет отфильтрован включенным параметром UAC LocalAccountTokenFilterPolicy (об этом рассказано в предыдущей секции).

Ползунок User Account Control и параметры GPO

Вы можете управлять настройками UAC как с помощью ползунка, так и с помощью групповых политик. Но в редакторе групповых политик отсутствует единый параметр, позволяющий выбрать один из 4 уровней защиты (соответствующий положению ползунка UAC). Вместо этого предлагается регулировать настройки UAC 10 различными политиками. Как мы уже говорили выше, эти политики находятся в разделе:

В следующей таблице представлен список политик UAC, и соответствующие им параметры реестра.

| Имя политики | Ключ реестра, настраиваемый политикой | |

| User Account Control: Admin Approval Mode for the Built-in Administrator account | Контроль учетных записей: использование режима одобрения администратором для встроенной учетной записи администратора | FilterAdministratorToken |

| User Account Control: Allow UIAccess applications to prompt for elevation without using the secure desktop | Контроль учетных записей: разрешать UIAccess-приложениям запрашивать повышение прав, не используя безопасный рабочий стол | EnableUIADesktopToggle |

| User Account Control: Behavior of the elevation prompt for administrators in Admin Approval Mode | Контроль учетных записей: поведение запроса на повышение прав для администраторов в режиме одобрения администратором | ConsentPromptBehaviorAdmin |

| User Account Control: Behavior of the elevation prompt for standard users | Контроль учетных записей: поведение запроса на повышение прав для обычных пользователей | ConsentPromptBehaviorUser |

| User Account Control: Detect application installations and prompt for elevation | Контроль учетных записей: обнаружение установки приложений и запрос на повышение прав | EnableInstallerDetection |

| User Account Control: Only elevate executables that are signed and validated | Контроль учетных записей: повышение прав только для подписанных и проверенных исполняемых файлов | ValidateAdminCodeSignatures |

| User Account Control: Only elevate UIAccess applications that are installed in secure locations | Контроль учетных записей: повышать права только для UIAccess-приложений, установленных в безопасном местоположении | EnableSecureUIAPaths |

| User Account Control: Run all administrators in Admin Approval Mode | Контроль учетных записей: включение режима одобрения администратором | EnableLUA |

| User Account Control: Switch to the secure desktop when prompting for elevation | Контроль учетных записей: переключение к безопасному рабочему столу при выполнении запроса на повышение прав | PromptOnSecureDesktop |

| User Account Control: Virtualize file and registry write failures to per-user locations | Контроль учетных записей: при сбоях записи в файл или реестр виртуализация в размещение пользователя | EnableVirtualization |

По умолчанию для стандартных настроек UAC (уровень 3) используются следующие настройки групповых политик:

UAC Уровень 3 (по умолчанию)

Интересные настройки реестра – секреты реестра Windows

В данной статье мы рассмотрим интересные, а может для кого и полезные настройки операционной системы Windows с помощью реестра. С помощью этих настроек Вы сможете отключить надоедающие Вам функции Windows или изменить их по своему вкусу.

Добавление своей папки на боковую панель

Давайте приступим и для начала я покажу как добавить свои директории на боковую панель диалогового окна Explorer’а «Открыть/Сохранить».

Мне кажется, что Вы хоть раз хотели, чтобы при открытии или сохранении файлов, Вы имели доступ к любимой директории одним кликом мыши. WinXP предлагает стандартный набор — Сеть, Мои Документы, Рабочий стол и т.д., что не всегда удобно. Если Вас данный набор ярлыков не устраивает, то можно добавить свои, например следующим образом:

Теперь давайте разберемся с клавишами клавиатуры, случайное нажатие на которых раздражает некоторых пользователей.

Отключение клавиши Windows

На некоторых современных клавиатурах присутствует клавиша Windows (как правило, логотип-флажок Майкрософт). Некоторым пользователям она мешает при быстрой печати. Чтобы отключить ее, нужно в реестре найти ключ

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Keyboard Layout.

Создайте новый двоичный параметр, с заголовком Scancode Map и присвойте ему значение

00 00 00 00 00 00 00 00 03 00 00 00 00 00 5B E0 00 00 5C E0 00 00 00 00.

После перезагрузки клавиша Windows будет отключена.

Недостаточно места на диске

Если Windows постоянно выводит сообщения о том, что на диске мало места, то в разделе реестра

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Explоrer

создайте параметр NoLowDiskSpaceChecks типа DWORD со значением, равным 1, — и Windows перестанет Вас оповещать.

Очистка файла подкачки перед перезагрузкой системы

Очистить файл pagefile.sys перед перезагрузкой системы. В данном файле может храниться конфиденциальная информация. Если данная опция включена, возможно, значительное увеличение времени выключения компьютера. Для того чтобы очищать этот файл сделайте вот что:

HKLM\SYSTEM\CurrentControlSet\Control\Session Manager\Memory Management

ClearPageFileAtShutdown:DWORD =1 или 0

Включать Num Lock при загрузке

Определяет состояние кнопки Num Lock при вводе логина и пароля. Windows XP отключает Num Lock в любом случае, даже если в BIOS состояние Num Lock находится в положении включено, для того чтобы контролировать этот параметр используйте следующие настройки:

HKEY_USERS\.DEFAULT\Control Panel\Keyboard

InitialKeyboardIndicators:DWORD =2 — Num Lock включен, 0 — выключен

Автоматически выгружать не используемые библиотеки

При выключении компьютера в памяти загружено много ненужных библиотек и поэтому компьютер может очень долго выключаться, можно настроить так, что при выключении компьютера эти библиотеки будут сами выгружаться. Если наблюдается нестабильная работа системы при включенной опции, отключите её. Используйте следующие настройки:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer

AlwaysUnloadDLL:DWORD = 1 — выгружать библиотеки, 0 — не выгружать

Отключить слежение Windows XP за пользователем

Операционная система Windows XP постоянно записывает действия пользователя, какие программы он запускал, какие открывал документы и т.д. В целях безопасности (да и просто, если охота) данную опцию можно отключить следующим образом:

HKCU\Software\Microsoft\Windows\CurrentVersion\Policies\Explorer

NoInstrumentation:DWORD = 1 — отключить слежение, 0 — включить.

Но помните, что при выключенной опции НЕ БУДЕТ СОХРАНЯТЬСЯ список часто вызываемых программ, недавние документы и пр.

Запрашивать пароль после выхода из ждущего режима

Для того чтобы при выходе из ждущего режима операционная система запрашивала пароль Вам необходимо сделать вот что:

HKCU\Software\Policies\Microsoft\Windows\System\Power

PromptPasswordOnResume:DWORD = 1 – запрашивать пароль

Показывать выполняемые команды при запуске и выходе из системы

Очень полезная настройка, с помощью которой Windows показывает информацию о выполняемых процессах во время загрузки системы. Поможет быстро выяснить, на запуск чего система тратит много времени и если возможно, отключить не нужные сервисы. Для этого сделайте следующее:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\System

verbosestatus:DWORD значение 1 — показывать, 0 — стандартная загрузка

Не показывать имя последнего пользователя

В операционной системе Windows, при загрузке системы, когда Вы вводите пользователя и пароль, сохраняется этот пользователь, т.е. при следующем запуске он там уже будет стоять, нужно просто ввести пароль, но если Вы не хотите, чтобы он там сохранялся, Вам нужно сделать следующую настройку:

HKLM\Software\Microsoft\Windows\CurrentVersion\Policies\System

DontDisplayLastUserName:DWORD = 1 — убрать имя пользователя

Автоматически перезагрузить компьютер

Операционная система Windows всегда думает о пользователях, не прошёл мимо и факт зависания компьютера. Теперь Вам не надо тянуться к кнопке Reset (перезагрузка), компьютер может перезагрузиться самостоятельно, если произойдет непоправимая ошибка. Данную опцию можно настроить в «Свойствах системы», вкладка «Дополнительно», раздел «Загрузка и восстановление». А в реестре можно изменить следующую настройку:

HKLM\SYSTEM\CurrentControlSet\Control\CrashControl

AutoReboot: DWORD =1 – перезагружать компьютер, 0 – не перезагружать

Использовать свою программу дефрагментации диска

Дефрагментацию диска выполнять очень полезно, но многим стандартный дефрагментатор Windows не нравится, но Вы легко можете задать свою программу дефрагментации диска. Она будет вызываться, если Вы в свойствах диска, на вкладке Сервис нажмёте на кнопку «Выполнить дефрагментацию», для этого выполните следующие действия:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\ MyComputer\DefragPath

EXPAND STRING (По умолчанию), система использует следующую командную строку %systemroot%\system32\dfrg.msc %c:

С помощью параметра %с передается имя диска. Замените программу на свою и все!

Использовать свою программу очистки системы

При очистке системы, по умолчанию Windows XP использует утилиту для очистки системы — CleanUP, которая также многим пользователям не нравится, вы можете заменить её на свою, следующим образом:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Explorer\ MyComputer\cleanuppath

EXPAND STRING (по умолчанию), система использует следующую командную строку %SystemRoot%\system32\cleanmgr.exe /D %c

С помощью параметра %с передается имя диска. Для CleanUp если не задан параметр /D, то параметр %с игнорируется и система предлагает пользователю выбрать диск самостоятельно.

Проверка диска — изменение времени ожидания

При загрузке Windows после неправильного выключения запускается проверка дисков. При этом пишется что-то типа «Через 10 секунд начну проверять…«. Чтобы уменьшить время ожидания надо в разделе

HKLM\SYSTEM\CurrentControlSet\Control\Session Manager

создать или отредактировать параметр AutoChkTimeOut типа DWORD и присвоить ему значение в секундах. По умолчанию установлена пауза в 10 секунд. Если Вы присвоите ему значение больше чем 259200 секунд (около 3 дней), то будет использоваться значение по умолчанию.

Активация Windows

Если Вам понадобилось по каким-то причинам сбросить текущую активацию Windows, то Вам необходимо в разделе реестра

HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\WPAEvents

В окне «активизировать по телефону» вводим в окошке для серийника новый серийный номер.

Вот пока и все что я хотел рассказать и показать про настройки реестра или как многие называют – секреты реестра, т.к. в реестре можно изменить практически все, что можно настроить в Windows, т.е. в реестре хранятся все настройки операционной системы Windows, но не все умеют пользоваться этими настройками.