Как открыть все порты на windows server 2008 r2

Открытие фиксированных портов TCP/IP: Windows Server 2008

Добавлено April 2, 2016 by Tekla User Assistance tekla.documentation@trimble.com

Открытие фиксированных портов TCP/IP: Windows Server 2008

Открытие фиксированных портов TCP/IP: Windows Server 2008

Необходимо изменить настройки брандмауэра, чтобы разрешить обмен данными через фиксированный порт TCP/IP. Инструкции ниже относятся к Windows Server 2008.

Чтобы открыть фиксированные порты TCP/IP в Windows Server 2008 на компьютере с сервером лицензий, выполните следующие действия.

Номера в столбце Локальный адрес после двоеточия (:) — это занятые номера портов.

При выборе варианта установки Автоматически устанавливается порт 27007.

Определение номера порта TCP/IP в строке VENDOR может замедлить перезапуск службы лицензирования Tekla Structures.

Если этот флажок установлен, внесенные изменения не вступят в силу.

В поле Порт введите номер порта TCP/IP, заданный на шаге 3.

Приложение lmgrd добавляется в список исключений.

В поле Порт введите номер порта TCP/IP, заданный на шаге 4.

Приложение tekla добавляется в список исключений.

Добавление правила в Брандмауэр Windows Server 2008 R2

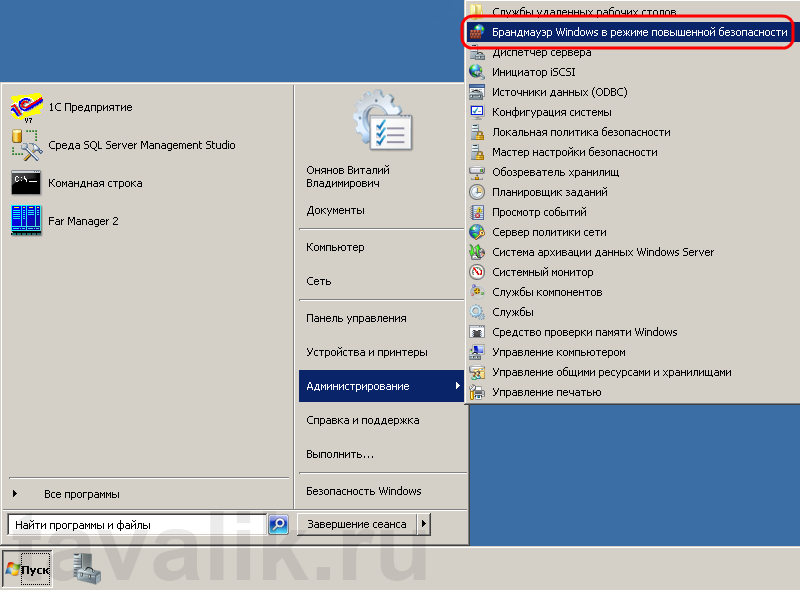

Итак, есть задача: открыть определенный порт на компьютере под управлением MS Windows Server 2008 R2. Чтобы это сделать необходимо просто добавить разрешающее правило в Брандмауэр Windows. Для этого, откроем оснастку «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security)

(«Пуск» (Start) — «Администрирование» (Administrative Tools) — «Брандмауэр Windows в режиме повышенной безопасности» (Windows Firewall with Advanced Security)

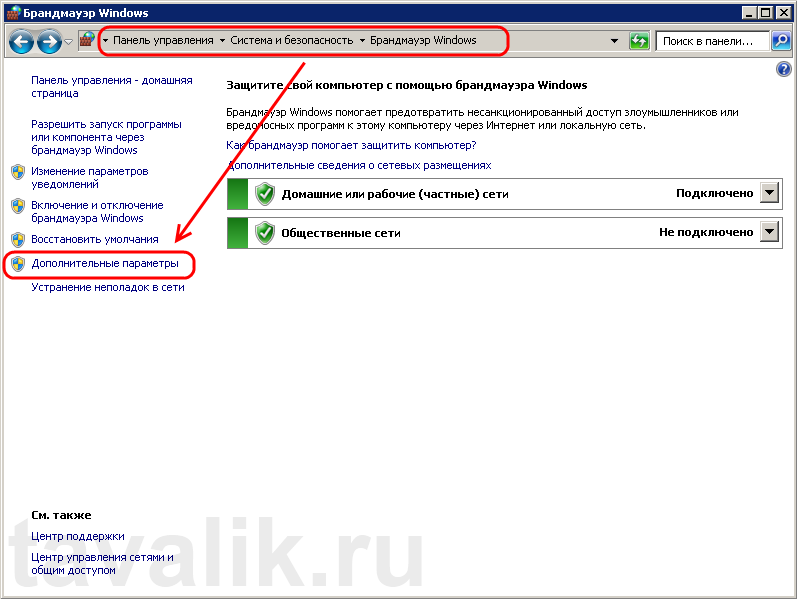

или «Пуск» (Start) — «Панель управления» (Control Panel) — «Система и безопасность» (System and Security) — «Брандмауэр Windows» (Windows Firewall) — «Дополнительные параметры» (Advanced Settings) )

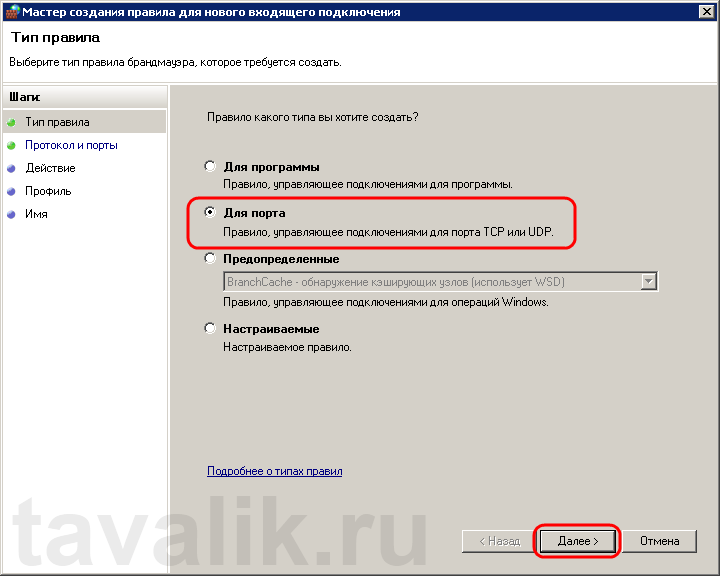

Откроется мастер создания правила для нового входящего подключения (New Inbound Rule Wizard). На первом шаге необходимо выбрать тип создаваемого правила (Rule Type). В соответствии с нашей задачей выбираем «Для порта» (Port) и жмем «Далее» (Next).

Затем, соответственно, вводим номер открываемого порта (Specific local ports), выбираем протокол, для которого будет применяться правило (в нашем примере это протокол TCP), и снова нажимаем «Далее» (Next).

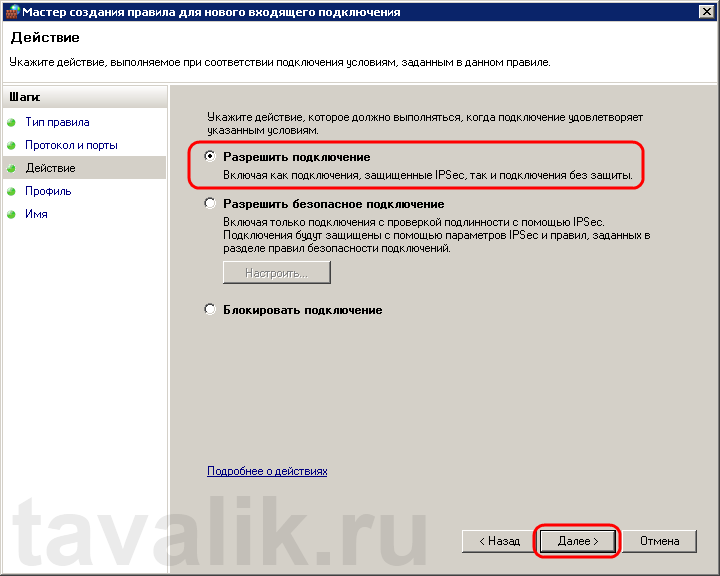

На следующем шаге указываем действие, которое для будет выполняться для указанных условий. Нам необходимо открыть порт, поэтом выбираем «Разрешить подключение» (Allow the connection) и жмем «Далее» (Next).

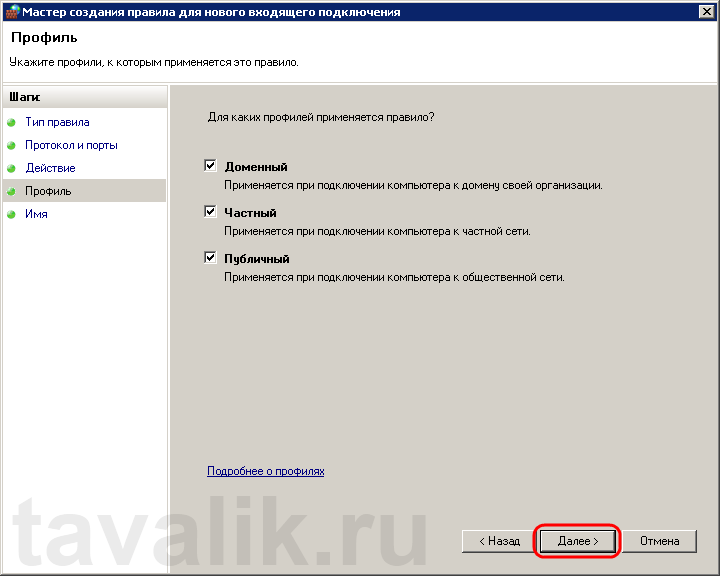

Выбираем профили брандмауэра, для которых будет действовать правило (по умолчанию все имеющиеся профили) и нажимаем «Далее» (Next).

Ну и наконец вводим имя и описание для создаваемого правила и нажимаем «Готово» (Finish) для завершения работы мастера.

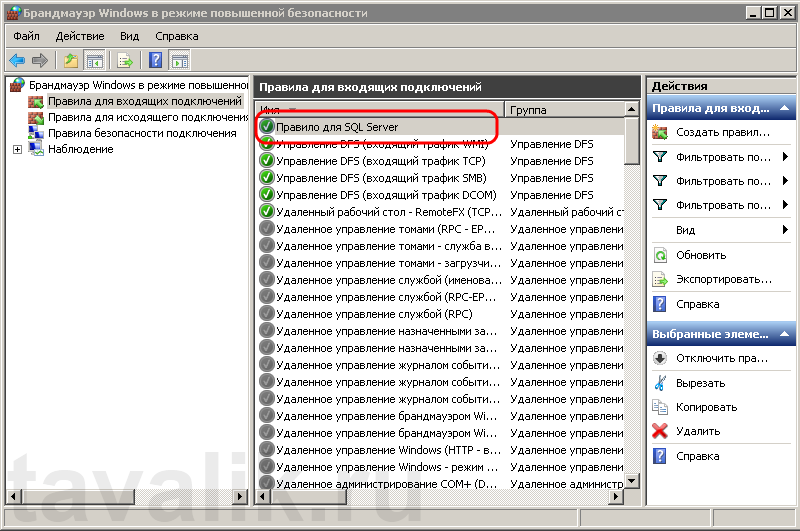

Все, разрешающее правило для порта добавлено. Мы можем увидеть его в списке правил входящих подключений в окне Брандмауэр Windows в режиме повышенной безопасности (Windows Firewall with Advanced Security).

А клиентские программы теперь смогут подключаться к службе MS SQL Server по указанному порту.

Смотрите также:

Здесь будет рассказано как изменить политику паролей в Windows Server 2008. По умолчанию все пароли в Windows должны отвечать политике безопасности, а именно: Не содержать имени учетной записи пользователя…

Иногда, при установке или запуске некоторых (часто устаревших) программ в Windows Server 2008 (справедливо и для Windows 7), можно наткнуться на ошибку вида: «Версия этого файла несовместима с используемой версией…

В этой статье я расскажу, как установить Windows Server 2008. Как правило, установка проходит без каких-либо трудностей и мало чем отличается от установки Windows 7. Но многие вещи, о которых…

как открыть порты на win server 2008

Стаж: 8 лет 5 месяцев

Сообщений: 51

Благодарностей: 2

Полезность: 32

Сообщений: 810

Благодарностей: 198

Полезность: 494

netsh firewall set portopening tcp 27015 smb enable

netsh firewall set portopening tcp 27015 smb disable

Стаж: 9 лет 2 месяца

Сообщений: 116

Благодарностей: 22

Полезность: 45

Примечание. Реальные параметры портов зависят от используемых приложений.

Чтобы вручную открыть порты в брандмауэре подключения к Интернету, выполните указанные ниже действия.

1)В меню Пуск выберите пункт Сетевое окружение.

2)В группе Сетевые задачи выберите команду Просмотр сетевых подключений (или щелкните правой кнопкой мыши значок Мое сетевое окружение на рабочем столе и выберите команду Свойства).

3)Щелкните правой кнопкой мыши значок подключения к Интернету и выберите команду Свойства.

4)Откройте вкладку Дополнительно и нажмите кнопку Параметры.

Примечание. Если кнопка Параметры недоступна, для данного подключения не используется брандмауэр и все порты открыты.

5)Нажмите кнопку Добавить, чтобы открыть новый порт.

6)В поле Описание введите понятное имя (например Общий доступ к файлам: порт 445).

7)В поле Имя или IP-адрес компьютера вашей сети, на котором располагается эта служба введите 127.0.0.1.

Примечание. Можно указать IP-адрес компьютера, который входит в состав сети, но в большинстве случаев используется адрес 127.0.0.1.

8(Введите соответствующие номера портов в полях Внешний порт и Внутренний порт (обычно эти значения совпадают).

9)Выберите вариант TCP или UDP и нажмите кнопку ОК.

10)Повторите действия с 1 по 9 для каждого порта, который следует открыть.

Как открыть порты на компьютере

Зачем нужно открывать порты?

Проверка порта

Проверить открыт ли тот или иной порт на ПК, можно воспользовавшись специальными сервисами или командной строкой системы. Чтобы сделать это онлайн, потребуется проделать следующее:

Сервис выдаст текущее состояние порта.

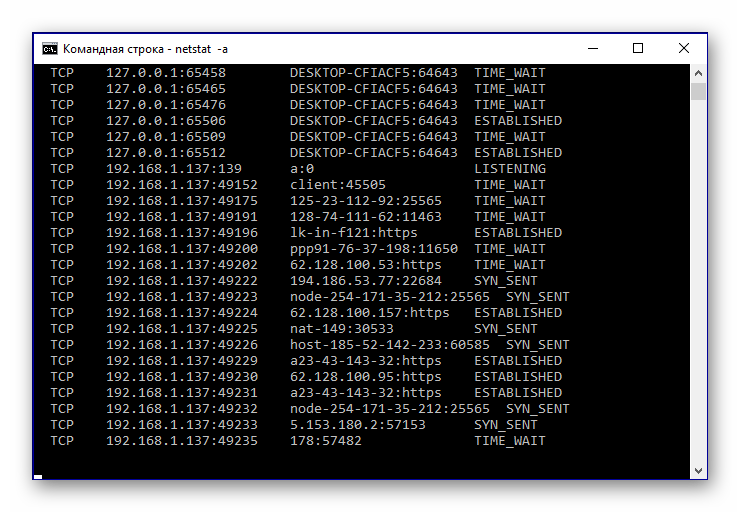

Чтобы проверить порт, используя специальную команду вам понадобится:

Перед вами отобразится список открытых на данный момент портов.

Открытие порта в фаерволе

Чтобы настроить порты используя встроенный в систему брандмауэр, потребуется установить правила подключений. Осуществить это можно проделав следующие операции:

В большинстве случаев требуется создать 2 правила – одно для входящих и второе для исходящих соединений.

Те же самые действия нужно проделать с другим протоколом, если приложение для которого вы открываете порт, использует несколько типов соединения.

Настройки маршрутизатора

Открыв доступ в фаерволе, потребуется также изменить настройки маршрутизатора. Для этого нужно осуществить следующие действия:

Обычно это 192.168.1.1 или 192.168.0.1 (точный адрес маршрутизатора можно найти не его панели или в инструкции).

По окончании настройки роутер нужно перезагрузить, после чего порты станут доступны.

Открытие порта в антивирусе

Предоставление доступа в настройках фаервола и маршрутизатора может оказаться недостаточным, так как соединение может блокироваться антивирусным программным обеспечением. Рассмотрим, как можно открыть порт на примере антивируса Касперского. Для этого потребуется проделать следующие действия:

После этого желательно перезагрузить систему. Дополнительно можно добавить приложение, для которого вы настраиваете порт, в исключения, чтобы антивирус его не блокировал.

Процедура доступа к определенному порту не является особо сложной операцией. Действуя в соответствии с данной инструкцией, вы сможете осуществить задуманное без особых проблем.

Защита Windows Server 2008 R2 с помощью брандмауэра

Насколько я могу судить по собственному опыту, системы Windows Server 2008 R2 и Windows Server 2008 — это первые версии Windows Server, обеспечивающие успешную работу сервера в корпоративной среде при включенном межсетевом экране. Ключевую роль в этом процессе играет оснастка Firewall with Advanced Security консоли Microsoft Management Console (MMC)

Профили брандмауэров

Пользователи системы Server 2008 R2 могут применять три различных профиля Windows Firewall. В каждый момент активным может быть только один из них.

Открыв оснастку Firewall with Advanced Security, вы можете увидеть, какой профиль брандмауэра активен в данный момент. Хотя специалисты Microsoft указывают на возможность применения различных настроек безопасности в зависимости от параметров профиля сетевого экрана, я обычно настраиваю брандмауэр так, как если бы внешнего сетевого экрана не было вовсе. При таких настройках, если какие-либо порты на внешних брандмауэрах случайно останутся открытыми, трафик будет заблокирован экраном Windows Firewall в Server 2008. Как и в предыдущих версиях продукта Windows Firewall, в версии Server 2008 R2 все входящие соединения блокируются, а все исходящие от сервера по умолчанию беспрепятственно функционируют (если только в данный момент не действует правило Deny).

В организации, где я работаю, используются описанные выше параметры, так что конфигурация наших брандмауэров напоминает среду общих профилей. Создавая некое правило, мы активируем его для всех трех профилей. Используя единообразную для всех трех доменных профилей конфигурацию сетевых экранов, мы устраняем угрозу возможного и нежелательного открытия портов в случае изменения профиля брандмауэра Windows Firewall.

IPsec и изоляция доменов

С помощью реализованного в Windows Firewall компонента IPsec администраторы могут осуществлять изоляцию доменов. Изоляция домена препятствует установлению соединения между не входящим в домен компьютером и системой, которая является членом домена. Администратор может настроить брандмауэр таким образом, чтобы при установлении связи между двумя членами домена весь трафик между двумя компьютерами шифровался средствами IPsec. Такая конфигурация может быть полезной в сети, где наряду со «своими» пользователями работают и гости, которым не следует предоставлять доступ к компьютерам, являющимся частью домена. Эту конфигурацию можно использовать в качестве альтернативы виртуальным локальным сетям Virtual LAN (VLAN) или как дополнение к ним. Более подробные сведения об изоляции доменов с помощью туннелей IPsec можно найти в подготовленной специалистами сайта Microsoft TechNet статье «Domain Isolation with Microsoft Windows Explained», опубликованной по адресу technet.microsoft.com/enus/library/cc770610(WS.10).aspx.

Не отключайте брандмауэр

Я рекомендую при первоначальной установке системы Server 2008 R2 не отключать брандмауэр. В наши дни почти все приложения достаточно «интеллектуальны», чтобы автоматически открывать нужный порт в сетевом экране в процессе установки (что снимает необходимость вручную открывать на сервере порты для приема запросов интернет-клиентов). Одно из оснований не отключать брандмауэр в ходе установки состоит в том, чтобы обеспечить защиту операционной системы до того, как вы получите возможность применить новейшие обновления.

Брандмауэр интегрирован с ролями и средствами диспетчера Server Manager. Когда на сервере добавляется роль или функция, брандмауэр автоматически открывает соответствующие порты для приема интернет-запросов. Система управления базами данных SQL Server по умолчанию использует порт TCP 1433. Поэтому администратор должен вручную создать правило для приема запросов, санкционирующее трафик для SQL Server через порт TCP 1433. Альтернативное решение — изменить настройки по умолчанию.

Создание правил для обработки входящего трафика

Если вы не будете отключать брандмауэр, вам, скорее всего, придется в тот или иной момент вручную создавать правило для приема запросов. Существует немало правил, созданных (но отключенных по умолчанию) для большого числа популярных приложений Windows.

Перед тем как приступать к созданию правила, удостоверьтесь, что правило, санкционирующее обработку интересующего вас трафика, пока не составлено. Если такое правило уже существует, вы можете просто активировать его и, возможно, изменить заданную по умолчанию область применения. Если же найти подходящее правило не удается, вы всегда можете создать его, что называется, с чистого листа.

В меню Start выберите пункт Administrative Tools, а затем щелкните на элементе Windows Firewall with Advanced Security. На экране появится окно оснастки Firewall with Advanced Security. Я покажу на примере, как создать правило, санкционирующее входящий трафик SQL Server через порт TCP 1433 с интерфейсного сервера Microsoft Office SharePoint Server.

Правой кнопкой мыши щелкните на пункте Inbound Rules и выберите элемент New Rule. Как показано на экране 1, в качестве типа правила (rule type) можно указать Program, Port, Predefined или Custom. Я обычно выбираю тип Custom, поскольку в этом случае система предлагает ввести область применения правила. Для продолжения нажмите кнопку Next.

.jpg) |

| Экран 1. Выбор типа для нового правила обработки входящего трафика |

В открывшемся диалоговом окне, показанном на экране 2, можно указать программы или службы, к которым будет применяться правило. В нашем примере я выбрал пункт All programs, так что трафик будет управляться в зависимости от номера порта.

.jpg) |

| Экран 2. Указание программы, к которой будет применяться новое правило обработки входящего трафика |

Затем, как видно на экране 3, я в качестве протокола указал TCP, а в раскрывающемся меню Local port выбрал пункт Specific Ports и указал порт 1433, по умолчанию применяющийся при работе с SQL Server. Поскольку удаленные порты относятся к категории динамических, я выбрал пункт All Ports.

.jpg) |

| Экран 3. Указание протокола и портов для нового правила обработки входящего трафика |

В диалоговом окне Scope, показанном на экране 4, я в качестве локального IP-адреса указал 192.168.1.11, а в качестве удаленного IP-адреса — 192.168.1.10 (это IP-адрес интерфейсного сервера SharePoint нашей организации). Я настоятельно рекомендую указывать диапазон для каждого правила — на тот случай, если данный сервер вдруг окажется открытым для доступа из нежелательных подсетей.

.jpg) |

| Экран 4. Определение локального и удаленного IP-адресов в области применения нового правила обработки входящего трафика |

В диалоговом окне Action на экране 5 я выбрал пункт Allow the connection, так как хотел разрешить входящий трафик для системы SQL Server. Можно использовать и другие настройки: разрешить трафик только в том случае, если данные зашифрованы и защищены средствами Ipsec, или вообще заблокировать соединение. Далее требуется указать профиль (профили), для которого будет применяться данное правило. Как показано на экране 6, я выбрал все профили (оптимальный метод). Затем я подобрал для правила описательное имя, указал разрешенную службу, область и порты, как показано на экране 7. И завершаем процесс создания нового правила для обработки входящего трафика нажатием кнопки Finish.

.jpg) |

| Экран 5. Указание действий, которые необходимо предпринять, если при соединении выполняется условие, заданное в новом правиле обработки входящего трафика |

.jpg) |

| Экран 6. Назначение профилей, к которым будет применяться новое правило обработки входящего трафика |

.jpg) |

| Экран 7. Именование нового правила обработки входящего трафика |

Создание правил для обработки исходящего трафика

Во всех трех профилях брандмауэра (то есть в доменном, открытом и частном) входящий трафик по умолчанию блокируется, а исходящий пропускается. Если воспользоваться настройками по умолчанию, вам не придется открывать порты для исходящего трафика. Можете прибегнуть к другому способу: заблокировать исходящий трафик (но тогда вам придется открыть порты, необходимые для пропускания исходящих данных).

Создание правил для обработки исходящего трафика аналогично созданию правил для входящего; разница лишь в том, что трафик идет в противоположном направлении. Если на сервер попал вирус, который пытается атаковать другие компьютеры через те или иные порты, вы можете заблокировать исходящий трафик через эти порты с помощью оснастки Firewall with Advanced Security.

Управление параметрами брандмауэра

Правила для брандмауэров создаются не только с помощью оснастки Firewall with Advanced Security. Для этой цели можно воспользоваться командами Netsh. Более подробную информацию об использовании этих команд для настройки Windows Firewall можно найти в статье «How to use the ‘netsh advfirewall firewall’ context instead of the ‘netsh firewall’ context to control Windows Firewall behavior in Windows Server 2008 and in Windows Vista» по адресу support.microsoft.com/kb/947709.

Кроме того, управлять параметрами брандмауэра можно с помощью групповой политики. Один из самых простых способов формирования правил для брандмауэров с помощью групповой политики состоит в следующем. Сначала нужно создать правило, используя оснастку Firewall with Advanced Security, затем экспортировать его и, наконец, импортировать правило в редактор Group Policy Management Editor. После этого вы можете передать его на соответствующие компьютеры. Более подробная информация о том, как управлять брандмауэром Windows Firewall с помощью групповых политик, приведена в статье «Best Practice: How to manage Windows Firewall settings using Group Policy», опубликованной по адресу http://bit.ly/aZ4 HaR.

Диагностика

Если при попытке подключиться к серверу у вас возникают трудности, попробуйте активировать процедуру регистрации; это позволит получить информацию о том, блокируются ли нужные вам порты. По умолчанию функция входа в систему через брандмауэр отключена. Для ее включения следует правой кнопкой мыши щелкнуть на оснастке Windows Firewall with Advanced Security и в открывшемся меню выбрать пункт Properties. Теперь в разделе Logging перейдите на вкладку Active Profile (Domain, Private, or Public) и выберите пункт Customize.

По умолчанию журнал регистрации брандмауэра располагается по адресу C:\Windows\system32\Log Files\Firewall\pfirewall.log. Выясняя причины неполадок в функционировании средств подключения, я, как правило, регистрирую только потерянные пакеты, как показано на экране 8; иначе журналы могут заполниться массой ненужных сведений об успешных соединениях. Откройте журнал в редакторе Notepad и выясните, происходит ли потеря пакетов при прохождении брандмауэра.

.jpg) |

| Экран 8. Активация журнала брандмауэра для доменного профиля |

Доступное по адресу technet.microsoft.com/en-us/sysinternals/bb897437 инструментальное средство TCPView из набора утилит Windows Sysinternals можно уподобить «усиленному» варианту Netstat. Это средство отображает детальную информацию о соединениях по протоколу TCP и может быть полезным при диагностике неполадок в средствах сетевого соединения.

Ваш помощник — сетевой экран

Системы Server 2008 R2 и Server 2008 — это первые версии Windows Server, допускающие возможность функционирования корпоративной среды без отключения сетевого экрана. Важно только не отключать брандмауэр при установке на сервере какой-либо программы. Таким образом вы сможете испытывать средства подключения сервера до их развертывания в производственной сети. Чтобы узнать, имеет ли место потеря пакетов при прохождении через сетевой экран, установите настройку Log dropped packets. Тем, кто решит активировать брандмауэр на сервере после того, как этот сервер в течение некоторого времени проработал в производственной сети, я рекомендую для начала поместить его в лабораторную среду и определить, какие порты необходимы для открытия брандмауэра.

Алан Сугано (asugano@adscon.com) — президент компании ADS Consulting Group, специализирующейся на разработках в области Microsoft.NET, SQL Server и сетевых технологиях

Поделитесь материалом с коллегами и друзьями