Как перенаправить весь трафик через tor в windows

HackWare.ru

Этичный хакинг и тестирование на проникновение, информационная безопасность

Tor: от азов до продвинутого уровня (ч. 5): Как перенаправить весь трафик через сеть Tor

Оглавление

Эта статья расскажет о возможностях и ограничениях сети Tor, а также о нескольких программах, которые повысят вашу анонимность за счёт сокрытия реального IP. Эта статья рекомендуется к прочтению даже если вы пользуетесь дистрибутивом Linux, который поддерживает включение анонимного режима одной кнопкой.

Как использовать Tor как прозрачный прокси

Сеть Tor, в первую очередь, предназначена для обеспечения анонимности пользователей при выходе в Интернет за счёт сокрытия их реального IP адреса. Передаваемые по сети данные шифруются, но на выходном узле, который делает непосредственный запрос к сайту и получает от него ответ, трафик находится в своём исходном состоянии (то есть тот трафик, который шифруется сторонними средствами, например, HTTPS — он зашифрован, а трафик, передаваемый в виде простого текста, доступен для выходной ноды в незашифрованном виде).

Сеть Tor в первую очередь предназначена для доступа к веб-сайтам, по этой причине, а также чтобы избежать сбора отпечатков пользователя (например, о версии операционной системы по особенностям сетевых пакетов), сеть Tor поддерживает очень ограниченный набор передаваемого трафика. Например, через сеть Tor можно сделать запрос к веб-сайту (протокол TCP), но невозможно передать UDP пакеты или сырые пакеты (запрещено всё, кроме полноценного подключения к сайту).

Сеть Tor подходит для:

По этой причине, когда мы говорим «перенаправление всего трафика через Tor» на самом деле имеется ввиду «перенаправление всего трафика, поддерживаемого этой сетью, через Tor».

Значительная часть трафика просто не может быть отправлена через сеть Tor, например, пинг, некоторые методы трассировки, сканирование полуоткрытыми соединениями, DNS запросы по UDP протоколу и т. д. Исходя из этого возникает другой вопрос — что делать с трафиком, который невозможно передать через сеть Tor: отправлять к целевому хосту минуя сеть Tor или блокировать?

Прокси или iptables для перенаправления трафика

При настройке системы для использования Tor, можно выбрать разные варианты реализации: прокси или iptables.

При настройке прокси, нужно помнить, что Tor работает как SOCKS прокси — не все программы поддерживают этот протокол. Но самое неприятное может быть в том, что если установлены общесистемные настройки прокси, то некоторые программы могут игнорировать эти настройки и подключаться к удалённым хостам напрямую, минуя прокси и Tor.

В этом смысле программа iptables является более надёжным и универсальным вариантом, которая при правильной настройке будет гарантировать, что тот или иной тип трафика не сможет выйти из системы кроме как через сеть Tor, либо будет заблокирован.

Программы для перенаправления всего трафика через Tor

Итак, как мы уже узнали, нужно решить ряд задач для корректной работы с Tor:

По этой причине имеется много разных программ от разных авторов, реализующих в той или иной степени описанный функционал.

orjail

Хотя все рассматриваемые далее программы немного разные, начнём с самой необычной из них. Она называется orjail. Программа на момент запуска создаёт собственное сетевое окружение для запускаемой программы и в этом окружении программа может выходить в Интернет только через сеть Tor.

Установка orjail в Kali Linux

Установка orjail в BlackArch

Если вы хотите, чтобы ПРОГРАММА выходила в сеть через Tor, то запустите команду вида:

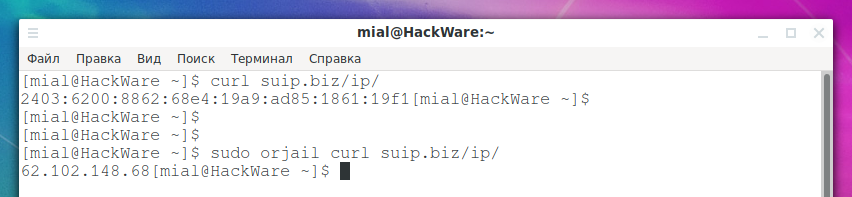

Например, следующая команда показывает внешний IP вашего компьютера:

А теперь запустим эту же команду с помощью orjail:

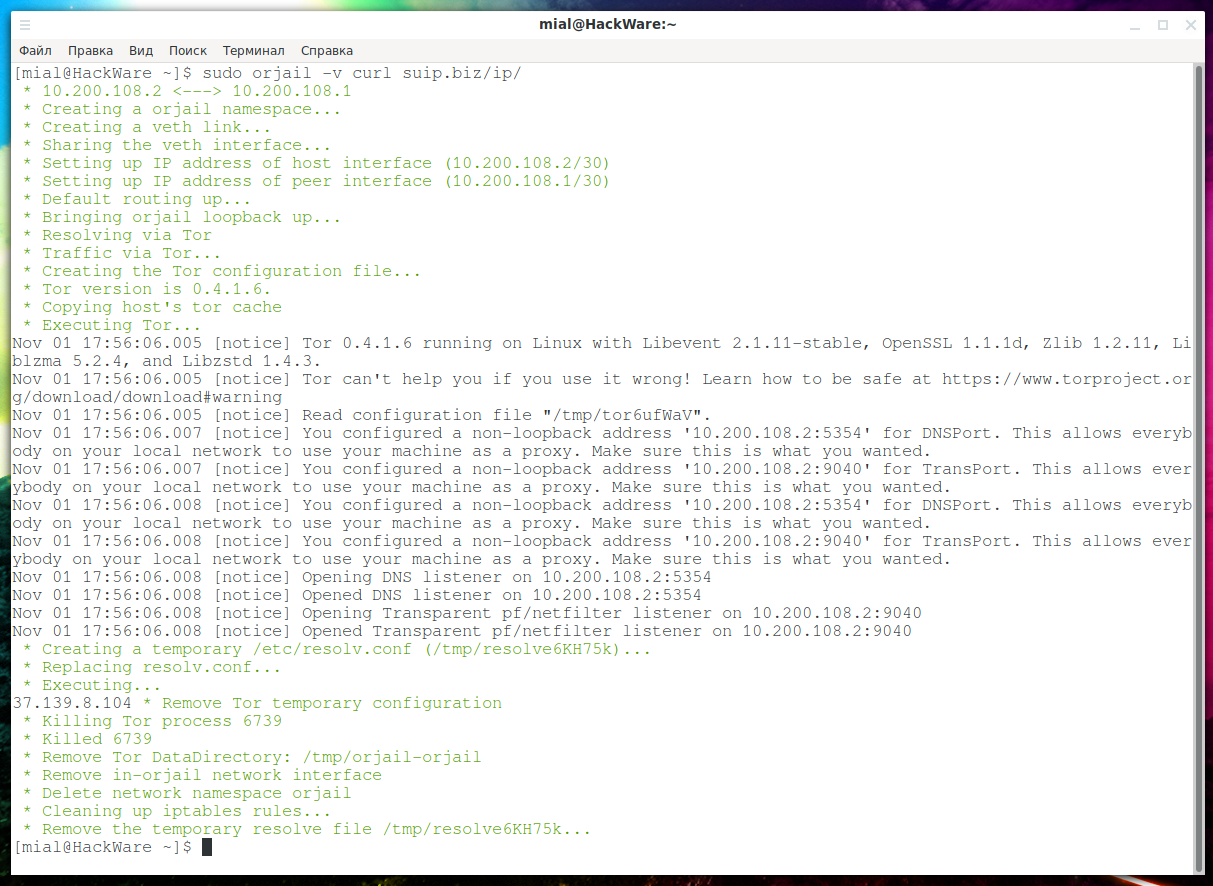

Обратите внимание — служба Tor необязательно должна быть запущена. Программа orjail сама создаёт виртуальные сетевые интерфейсы, сама запускает новый экземпляр службы Tor и когда основная программа завершается, останавливает Tor и удаляет временные сетевые интерфейсы.

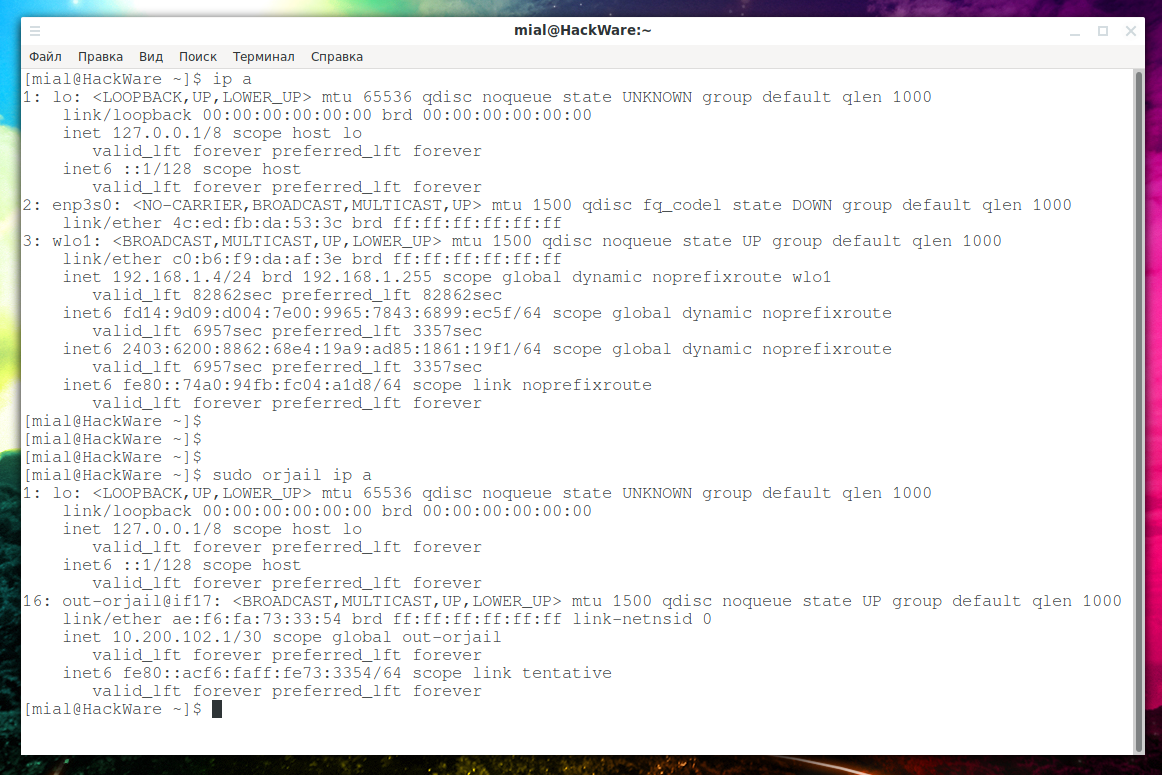

Чтобы вы наглядно это увидели, просмотрите информацию о ваших сетевых интерфейсах:

А теперь посмотрите, что видят программы, запущенные с помощью orjail:

Они совершенно в другом окружении!

Таким образом можно запускать и программы с графическим пользовательским интерфейсом:

Но с веб-браузерами будьте осторожны: orjail это скорее супер быстрое решение, когда нужно обойти блокировку или сменить свой IP. В более серьёзных ситуациях используйте Tor Browser — этот вариант безопаснее.

Если запустить orjail с опцией -v, то можно увидеть все происходящие процессы:

Обратите внимание, что orjail не умеет работать с IPv6 протоколом! Дело в том, что создаваемым временным сетевым интерфейсам назначаются только IP адреса. В принципе, думаю добавить поддержку IPv6 несложно, но в настоящий момент IPv6 трафик просто никуда не уходит.

Как мы уже знаем, через Tor невозможно передать пакеты UDP протокола, тем не менее, orjail может выполнять DNS запросы:

В качестве сервера, от которого получен ответ DNS, будет указано что-то вроде:

То есть DNS запросы обрабатываются в сети Tor.

Ошибки в orjail

Ошибка «User root: invalid name or no home directory.»

Вы можете столкнуться с ошибкой:

где вместо «root» будет имя вашего пользователя.

Так ошибка выглядит при выводе отладочной информации:

Для исправления откройте файл orjail (если вы уже выполнили установку, то этот файл размещён по пути /usr/sbin/orjail), найдите там строку

Ошибка «./usr/sbin/orjail: строка 563: /tmp/torpVKzn4: Отказано в доступе»

Вместо /tmp/torpVKzn4 может быть любое произвольное имя.

Для исправления вновь откройте файл orjail (если вы уже выполнили установку, то этот файл размещён по пути /usr/sbin/orjail), найдите там строку

torctl

Далее рассматриваемые программы очень схожи, они все используют Tor + iptables, но все чуть по-разному.

Начнём с самой многофункциональной программы torctl.

Эта программа написана для BlackArch, но довольно легко портируется на другие дистрибутивы.

Установка torctl в Kali Linux

Установка torctl в BlackArch

Чтобы узнать свой текущий IP, выполните:

Чтобы запустить Tor в качестве прозрачного прокси:

Для проверки статуса служб:

Если вы хотите поменять IP в сети Tor:

Для работы с Интернетом напрямую, без Tor, запустите:

Чтобы поменять MAC адреса на всех сетевых интерфейсах выполните команду:

Чтобы вернуть исходные MAC адреса:

Следующая команда добавит службу torctl в автозагрузку, то есть сразу после включения компьютера весь трафик будет пересылаться через Tor:

Для удаления службы из автозагрузки выполните:

Ещё вы можете включить автоматическую очистку памяти каждый раз при выключении компьютера:

Для отключения это функции:

Этот скрипт знает о существовании IPv6 трафика и успешно блокирует его. Запросы DNS перенаправляются через Tor.

AnonSurf

Если вы знакомы с Parrot Linux, то программа AnonSurf тоже должна быть вам знакома — она включает режим анонимности в системе. AnonSurf при желании закрывает программы, которые могут скомпрометировать анонимность, перенаправляет трафик и DNS запросы через Tor, блокирует IPv6.

AnonSurf слишком интегрирована в Parrot Linux и на других системах я бы рекомендовал выбрать какой-нибудь другой вариант, благо, выбор есть. Ещё мне не нравится, что программа пытается запустить/остановить какие-то сервисы без проверки их наличия и выводит ошибки, если они отсутствуют — из-за избытка ненужно информации можно пропустить что-то действительно важное. Тем не менее далее показано, как установить AnonSurf в Kali Linux. Основная часть функциональности сохранена, но команда «dns — Замена вашего DNS на сервера OpenNIC DNS» работать не будет!

Установка AnonSurf в Kali Linux

Показ своего внешнего IP адреса:

Запуск редиректа всего трафика через сеть Tor:

Прекращение редиректа трафика через Tor:

Nipe — это скрипт, который делает сеть Tor вашим шлюзом по умолчанию.

Этот скрипт на Perl позволяет вам напрямую направлять весь ваш трафик с вашего компьютера в сеть Tor, через которую вы можете анонимно выходить в Интернет, не беспокоясь о том, что за вашим IP будут следить или вас смогут вычислить по IP.

В настоящее время Nipe поддерживает только IPv4, но ведутся работы для добавления поддержки IPv6.

TOR Router

Tor Router позволяет использовать сеть Tor как прозрачный прокси и отправлять весь ваш трафик, в том числе DNS запросы, через Tor. Сеть Tor станет шлюзом по умолчанию для всех Интернет-соединений, что увеличит приватность/анонимность за счёт минимальных усилий. Скрипт будет работать на любой системе, использующей systemd (если вы хотите использовать этот инструмент как службу) и tor.

TOR Router не меняет системные файлы, как это делают другие инструменты для маршрутизации вашего трафика, благодаря минимальному воздействию на систему, в случае ошибки в службе TOR Router или после удаления этого инструмента, ваша остальная система не будет затронута.

В данный момент Tor-router поддерживает только IPv4 трафик, но автор планирует добавить поддержку и IPv6.

TorIptables2

Скрипт Tor Iptables — это анонимайзер, который настраивает iptables и tor для перенаправления всех служб и трафика, включая DNS, через сеть Tor.

Более подробно об этом скрипте я уже рассказывал в статье «Как быстро поменять IP в Linux».

Последние три скрипта я бы не рекомендовал использовать пока в них не добавят IPv6, иначе можно случайно сильно облажаться…

autovpn

Эта программа добавлена в качестве бонуса — autovpn также позволяет быстро сменить IP адрес, но вместо Tor использует случайный публичный OpenVPN из указанной страны. Больше подробностей в статье «Как быстро поменять IP в Linux».

Рассмотрим ещё несколько вариантов использования сети Tor.

Tor Browser

Tor Browser — является полностью настроенным и портативным браузером, для просмотра веб-сайтов через сеть Tor. Плюсы этого варианта — дополнительные меры для анонимности.

Минусы вытекают из плюсов: чем больше мер для анонимности, тем неудобнее пользоваться.

Заворачиваем весь трафик ОС в Tor

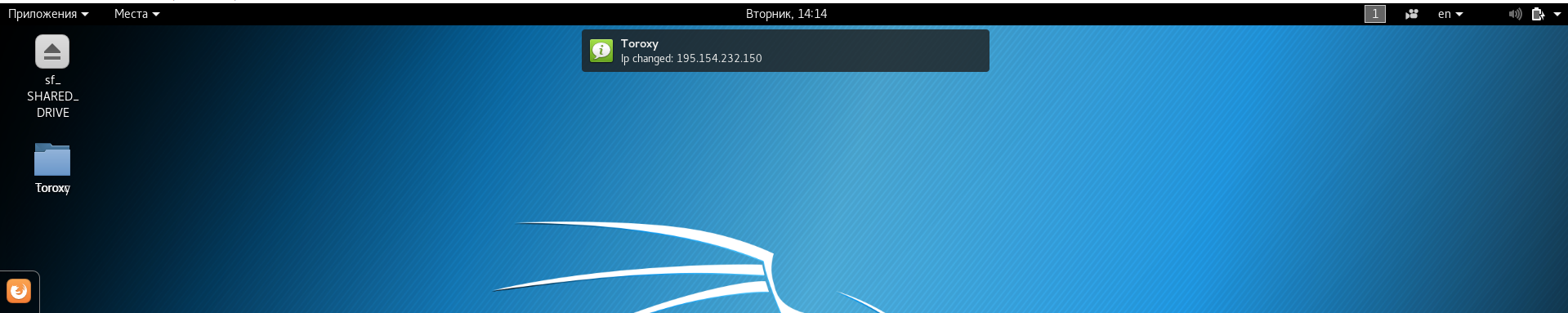

Все описанное в статье реализовано в виде инструмента Toroxy, доступного на GitHub

В последнее время анонимность в сети является предметом горячих споров. Ни для кого не секрет, что данные о посещениях Интернет-ресурсов с локального устройства могут собираться на разных уровнях с целью построения «модели» пользователя, которая позже против него же и может быть использована (или могла бы). Поэтому не удивительно, что все большее количество активных пользователей Интернета становятся уверены в необходимости механизмов проксирования и анонимизации. В связи с этим появляется все больше новых VPN-клиентов, но, как показывает практика, далеко не всем из них по-настоящему можно доверять: то не все работает из коробки, то анонимизируется только HTTP-трафик, то качество реализации хромает, а то и вовсе разработчики грешат сливанием данных о своих пользователях.

В этой статье мы попробуем собрать из ряда программных компонентов собственный инструмент с UI, который бы позволил полностью анонимизировать трафик локальной системы и не допустить утечек по «прослушиваемым» каналам ни на одном из этапов работы.

Главной нашей целью будет «сборка» надежной утилиты из готовых инструментов. Очевидно, что идея создания с нуля качественного инструмента за разумный срок чревата ошибками, а поэтому бытрее и надежнее будет выбрать готовые компоненты, а затем правильно их связать!

Что должен уметь инструмент?

Компонент №1: Tor

Именно вокруг этого компонента будет построена вся остальная инфраструктура инструмента. Tor предоставляет механизм, который находится в составе любого VPN-клиента — механизм заворачивания трафика через промежуточные анонимные для внешнего наблюдателя узлы (в стандартной конфигурации таких узла 3).

По умолчанию клиент Tor из стандартных пакетных репозиториев после установки начинает слушать порт 9050, принимающий любого клиента, «умеющего» socks. Проблема заключается в том, что помимо socks-трафика в нашей системе может быть куча другого трафика от приложений, не работающих по этому протоколу. В связи с этим прежде всего в пределах локальной системы придется прорубить окно в сеть Tor для любого нового сетевого соединения. Делается это достаточно просто с помощью поднятия transparent proxy в конфигурации torrc:

На этом доступ в Tor открыт в пределах loopback’а.

Компонент №2: Iptables

Так как наша задача заключается в сокрытии истинного источника трафика от внешнего наблюдателя в пределах всей системы, а окно в Tor уже открыто, осталось только завернуть весь трафик в это окно. Поможет нам в этом системный файрвол, находящийся в комплекте с ядром Linux:

На данном этапе мы получаем рабочую утилиту, надежно маскирующую весь исходящий трафик, однако это только половина работы.

Компонент №3: python + Desktop Evironment UI

Каждый раз производить ручную конфигурацию из консоли (даже если это будет запуск bash-скрипта) будет достаточно утомительно, поэтому самое время приступить к написанию небольшой утилиты, помогающей нам конкретно в следующем:

При желании смены своего внешнего IP адреса, будет происходить взаимодействие со служебным портом Tor — 9051, открытым в самом начале для автоматизации смены IP:

Отслеживание целостности можно реализовать достаточно банально (делаем же на коленке) с помощью периодического чтения структуры правил iptables и проверки их SHA256-суммы:

Также при обнаружении несостыковок с ожидаемой контрольной суммой можно сохранить дамп правил iptables в /tmp/broken-rules-%d-%m-%Y_%I-%M-%S.log для дальнейших разбирательств. Если окажется, что то будет инициирована перезапись таблицы правил iptables.

Ну, и напоследок задействуем DE UI для сообщения о проблемах с правилами либо о смене IP. Каждое графическое окружение в каком-то роде уникально, особенно когда речь идет об использовании UI из процесса-демона, но все же на большинстве Linux’ов такой bash-код, вызываемый из Python будет успешно показывать уведомления:

Объединив все это в 200-строчном Python скрипте, получаем то, чего добивались. Вот, например, как будет выглядеть уведомление о том, что наш identity обновился:

А вот так будет выглядеть уведомление о том, что была нарушена целостность правил Iptables с указанием выгруженного дампа, содержащего нарушение:

Компонент №4: systemd

Ну и напоследок нам определенно хотелось бы произвести единоразовую настройку и не думать в дальнейшем о своей безопасности, а потому на помощь приходят автозапуск и сервисы. В Linux есть несколько стандартных подсистем управления демонами: systemd, sysV, init. В нашем случае выбор пал на systemd из-за гибкости его настройки.

Почти все готово для «промышленной» эксплуатации. Последний штрих, который хотелось бы внести в инструмент для дополнительной надежности — это автоматическая инициализация правил iptables при запуске системы (как известно, правила iptables при перезагрузке сбрасываются) с помощью iptables-persistent:

Анонимизация всего траффика через VPN + TOR/I2P. Собираем миддлбокс с нуля

В этой статье будет рассказано, как пробросить весь трафик операционной системы через TOR так, чтобы о наличии TOR-а операционная система даже не подозревала.

Это поможет не думать о бесконечных настройках прокси и onion, перестать бояться на тему «а не сливает ли торрент клиент мой реальный IP адрес, так как не полностью поддерживает прокси?» и, наконец, быть застрахованным от законодательного запрета TOR-а в России.

Когда я говорю «TOR», я подразумеваю «TOR и I2P». По схожей методике сюда можно подключить любой даркнет.

Статья — «чисто конкретная». Теория уже неплохо изложена в статье Pandos ‘а habrahabr.ru/post/204266. В данном тексте будет дана детальная инструкция «как сделать, чтобы работало».

Постановка задачи

1. Мой компьютер должен по нажатию одной кнопки переходить в режим «весь трафик — не русский».

2. По нажатию второй кнопки он должен переходить в режим «весь траффик идет через TOR»

3. Третья кнопка — для I2P.

4. Входная TOR-нода должна находиться за рубежом.

5. Все это должно работать под linux, windows, android. Заранее: с OS X и iPhone тоже все в порядке, просто у меня их нету, так что протестить не смогу.

Дисклеймер

Использование tor over vpn не обязательно повышает анонимность. Подробнее: trac.torproject.org/projects/tor/wiki/doc/TorPlusVPN. В данной статье описывается средство, которое, тем не менее, нужно применять с умом.

Хостинг

Первым делом нам понадобится сравнительно дешевая VPS-ка, владельцы которой не против, чтобы там крутился TOR (и не русская, разумеется). Лично я использую DigitalOcean. В их ToS не специфицирован запрещенный трафик (хотя если будете качать пиратские торренты прямо с их IP — заблокируют на раз. Ну, собственно, нам для этого и нужен TOR. ). Стоит это 5$ в месяц.

Если Вы знаете лучшие или хотя бы не худшие варианты хостинга под такие цели — пишите в комменты, обновлю статью.

Я не буду описывать конкретную процедуру создания VPS-ки, так как это зависит от хостинга и просто. Давайте предположим, что вы в итоге можете выполнить команду,

и получить shell на VPS-ку. Я буду считать, что на VPS-ке крутится debian 7. По крайней мере, эта статья тестировалась на debian 7. На убунте тоже заработает, наверное.

Установка пакетов

Сначала немного приложений, которые облегчают нам жизнь. Не забудьте поставить ваш любимый редактор, mc если нужно и т.п.

I2P нету в репозитории debian, так что придется добавить новый источник.

Теперь поставим основные пакеты — TOR, VPN и I2P. Также нам пригодится DNS сервер. Я использую unbound.

Настройка VPN

Я буду держать все настройки VPN в /opt/vpn. Для начала следует сгенерировать сертификаты для сервера и клиента.

N.B. Мы будем запускать несколько серверов (один под tor, второй под обычный трафик) и использовать для них один и тот же сертификат. Это не обязательно. Вполне можно (и нужно) генерировать независимый сертификат или даже свою CA для каждого из openvpn серверов.

Теперь сгенерируем новую CA и необходимые сертификаты.

Изучите папку /opt/vpn/rsa/keys. Теперь там есть несколько пар ключ+сертификат.

ca.

server.

client.

Клиенту нужно отдать только ca.crt, client.crt и client.key, остальные файлы должны оставаться только на сервере.

Пора писать конфигурационный файл для сервера. Положите его в /etc/openvpn/00-standard.conf

Попробуйте запустить openVPN

Если не получилось — у вас баг: bugs.debian.org/cgi-bin/bugreport.cgi?bug=767836#43 Поправьте согласно инструкции и добейтесь успешного запуска сервера.

ОК, VPN работает. Самое время подключиться к нему. Для этого на клиенте напишем конфиг-файл:

Теперь попробуйте подключиться

После появления надписи «Initialization Sequence Completed» вы подключены и должны успешно пинговать 10.8.1.1. Интернет пропадет, это нормально.

Настройка интернета

Допустим, мы не хотим использовать TOR, а просто хотим себе не русский внешний IP. В этом случае при помощи вот этого скрипта:

вы достигнете желаемого. Перепишите это в /etc/rc.local.

Настройка TOR

Если вы прочитали и выполнили предыдущую часть — не забудьте очистить iptables

Теперь допустим, что вы таки хотите VPN через TOR (и предыдущий пункт не выполняли). Тогда:

допишите в конец /etc/tor/torrc следующее:

также изменим наш конфиг-файл сервера /etc/openvpn/00-standard.conf. Измените DNS с гугловского на локальный. Не забудьте перезапустить openvpn.

Наконец, следующая конструкция на bash перенаправит весь входящий трафик vpn через tor

Кстати, запомните эту конструкцию. Это универсальный способ перенаправить весь трафик с заданной сетевой карты через прозрачный прокси. I2P будем добавлять точно так же.

Настройка I2P

С I2P сложности. У них нет собственного DNS сервера, так что придется делать свой.

Откройте /etc/unbound/unbound.conf и допишите в конец:

После этого любой (!) домен будет раскрываться в заведомо несуществующий IP адрес 10.191.0.1. Осталось «ловить» такой трафик и перенаправлять на localhost:8118 — именно тут слушает I2P.

Кстати говоря, пока что не слушает. Выполните

и выставьте флаг, чтобы стартовал при загрузке.

Остановите tor. Запустите unbound.

Теперь настроим privoxy в связке в I2P. Допишите в конец /etc/privoxy/config

и рестартаните privoxy

Точно так же, как и в случае с TOR, смените DNS на локальный в конфигурации vpn-сервера:

Если вы уже пробовали редиректить TOR — не забудьте почистить iptables:

Осталось выполнить переадресацию:

Знакомо, правда? Единственное отличие — номер порта прокси.

Подключитесь к VPN. Вы в I2P. Откройте epsilon.i2p, убедитесь, что сеть работает.

Что дальше?

Дальше Вам пора сделать так, чтобы они не конфликтовали. Вместо одного сервера /etc/openvpn/00-standard сделать три: 00-standard для обычного трафика, 01-tor для tor-а, и 02-i2p для i2p. Назначьте им разные подсети (например, 10.8.2.* для tor и 10.8.3.* для i2p). После этого tor и unbound перестанут конфликтовать и вы сможете подключаться к любой из трех одновременно работающих сетей.

Кроме того, сейчас клиент не проверяет сертификат сервера. Это можно поправить.

А еще можно запилить виртуалку, для которой выкатить tun0, трафик которого идет через TOR, после чего виртуалка не будет знать даже про VPN. А в хосте этой виртуалки прописать роутинг так, чтобы без VPN не подключалось вообще.

А еще надо лимит скорости в I2P поставить. И логи у VPN не ротируются. И веб-морды нет.

А еще… а еще я все это обязательно опишу — в других статьях. Засим — спасибо за внимание!

Использованные источники

AdBlock похитил этот баннер, но баннеры не зубы — отрастут

Читают сейчас

Редакторский дайджест

Присылаем лучшие статьи раз в месяц

Скоро на этот адрес придет письмо. Подтвердите подписку, если всё в силе.

Похожие публикации

Node.js, Tor, Puppeteer и Cheerio: анонимный веб-скрапинг

В России запретили Tor и VPN. Что теперь делать

Немного Tor/I2P/Tails/СОРМ-3

Вакансии

AdBlock похитил этот баннер, но баннеры не зубы — отрастут

Минуточку внимания

Комментарии 46

Спасибо вам за статью, только у меня вопрос: какой резон использовать Tor или i2p для приведенного в примере торрент-клиента?

Там же скорость никакая, и скачивание будет не комфортным.

Сразу скажу, что я слежу о скорости не по личному опыту, а по мнениям «в интернетах«, и Tor или i2p не пользуюсь, предпочитая в 9 случаях из 10 sock5 прокси и в 1-ом случае VPN, естественно через арендуемый дешево VPS.

Обычный sock5 или vpn позволяет соблюдать полную анонимность до арендуемого сервера. А «после» сервера цивилизованной стране, где пользователь его арендует, дела нету (если, конечно, не сводить в крайность).

К тому же Sock5 прокси не сливает ваш реальный IP конечной стороне. DNS можно резолвить через него же и коннектиться к нему по IP, тогда кроме SSH сессии ваш провайдер вообще ничего не увидит. Про VPN я вообщу молчу.

Шанс того, что к вашему хостеру придет запрос от органов, на который ваш хостер предоставит логи, или хуже того доступ — я просто не верю. Я задавал такой вопрос своему хостеру интереса ради, и мне сообщили, что ничего никуда не предоставят в случае запроса из России.

Это не в коем случае не агитация против Tor или i2p, просто я не понимаю, зачем нужен такой уровень секретности, который накладывает такие ограничения на коннект?

Да и зачем в статье, претендующий на такой уровень, использовать debian или ubuntu, если есть специальные дистрибутивы вроде того же tail для параноиков?

Дискуссия за безопасность сейчас начнется в другом треде, так что тут отвечу только «зачем».

2. Про блокировки сайтов все сказано 1000 раз, только вот балуется этим не только РФ. Да, я хочу смотреть эль-телевизор (название изменено) независимо от того, случился у америки очередной приступ паранойи или нет.

3. Что же до скорости, то она последнее время вполне приличная. Проблем нет даже с просмотром видеороликов.

P.S. почему не tails — смотри ниже. Потому, что tails хуже в реалиях РФ.

Обычный sock5 или vpn позволяет соблюдать полную анонимность до арендуемого сервера.

Нет, вы не правы. Ни socks5, ни vpn до арендуемого сервера не даёт абсолютно никакой анонимности, но предоставляет некоторую безопасность соединения. Tor же, напротив, предоставляет некоторую анонимность и не даёт абсолютно никакой безопасности. Поэтому если целью стоит получение некоторой безопасности при некоторой анонимности, то придется использовать VPN-over-Tor.

Я категорически настаиваю на том, чтобы ясное понимание терминов «анонимность» и «безопасность» было достигнуто до того, как будет написана первая строчка любого конфига.

Вы правы. Но Sock5 прокси обеспечивает безопасность передаваемых данных независимо от страны проживания, и анонимность в стране отличной от страны пользователя, так как пользователь уже засветился в своей стране (А) в сессии на сервер в стране (B) и соответственно если он начнет лазить по ресурсам в своей стране (A), то связь можно легко доказать (в стране А не утруждают себя с доказательствами).

При этом если пользователь, проживающий в стране А через sock5 прокси в стране B арендует новый сервер в стране C (через прокси в стране B), и будет использовать его как прокси (A->B->C->wWw), то уровень безопасности передаваемой информации не изменится, но он потеряет в анонимности в стране B, и в стране C, но при этом получит анонимность в стране A (при доступе к ресурсам), так как страна A не владеет информацией о стране C, а страна B не дружит со страной A, как дружит со страной C.

И, опять про безопасность — она дает нам анонимность передаваемой информации и совершаемых действий на серверах B и C в силу шифрования. Я не имел в виду в первоначальном комментарии анонимности доступа к ресурсам в стране пользователя.

Что вам мешает сделать международную карту в стране, отличной от страны A, и использовать ее для оплаты серверов в странах B или C?

То, что в странах B или C банки чтят законы и по запросу из страны A выдадут всю информацию, которую выдать обязаны (и ни слова сверх того). Современная банковская система настолько несовместима с анонимностью, насколько это вообще было возможно сделать.

Так еще ж надо знать, в какой стране спрашивать. Согласен с тем, что это оттянет разоблачение, а не предотвратит его, но нужны веские основания. А имидж страны А подразумевает что они тушат огонь огнем, что не соотв. практике страны B или С.

Что вы понимаете для себя под анонимностью? Я просто не представляю для чего нужно так закапываться, окромя политической борьбы.

А вещи простые: литература и материалы — sock5. Запрещенное в одной стране разрешено в другой, а в 3й вообще в музее выставлено на всеобщее обозрение, значит их законов поиск и чтение не нарушает.

Краеугольный камень «торренты на авторский контент» — в интернете полно сервисов в разных странах мира, которые предоставляют «доступ» к тому или иному контенту. Как его «опробовать» — от sock5 и выше. И если контент хороший, за него можно заплатить.

Возможно, интересны будут cloudatcost — они продали мне VPS в Канаде за 35$, но пожизненно.

Семь бед — один ответ:

Support Ticket #62881553 has been updated

Despite our best efforts, we are unable to recover this VM.

Unfortunately, at this time, the only option will be to delete the VM from your panel.cloudatcost.com account and deploy a new VM.

We apologize for any inconveniences this may cause you.

Please note, this is why it is always recommended to keep a back up of all critical data off site.

— Thanks,

Dipak

Support Engineer

Для полной анонимизации недостаточно запрятать трафик в Tor или VPN — надо убрать особенности настройки компьютера, операционной системы и всех программ. Разрешение экрана, разметка ЖД, графика, язык, список программ по умолчанию — всё это позволяет однозначно идентифицировать пользователя даже без знания IP. Подводных камней очень много, постоянно находят новые источники деанонимизирующих утечек то там, то тут. Наивно полагать, что можно просто взять и сделать систему анонимной. (Как и обычный Firefox нельзя сделать анонимным браузером, только лишь прописав Tor в качестве прокси — по-нормальному это сделано в Tor-браузере, разработка которого — очень серьёзное дело.)

Разработчик Patrick Schleizer занимается разработкой Whonix c 2012 года, это его основная работа, оплачиваемая спонсорами сообщества Tor.

PS. It’s ‘Tor’, not ‘TOR’.

PPS. Для торрентов Tor использовать противопоказано.

Вы правы в том, что использование middlebox-а — это только часть системы безопасности и не гарантирует анонимности само по себе. Да, придется настроить браузер, поиграть с локалью и временем и т.п. Обязательно стоит поснифать свой же трафик и почитать заголовки и т.п.

К сожалению, предлагаемые Вами решения (Whonix, tail, и все остальное, сделанное по концепции «работаю только на десктопе юзера, включаюсь по запросу») имеет ряд практически не решаемых проблем:

1. Включение и выключение по запросу. Поддержание Tor ноды только в момент использования сети является угрозой безопасности. Можно сколько угодно убеждать себя «а я не буду забывать об этом и буду держать виртуалку включенной всю ночь» — увы. В частности, СОРМ тебя видит: habrahabr.ru/post/230961/.

2. Твой провайдер видит твой Tor трафик. У нас Tor пока, конечно, не запретили, но я полагаю, что «бонусы от сгорающих через 10 минут сессий» все-таки меньше, чем то, что твой провайдер не будет сливать кому-следует что ты используешь Tor.

Иными словами, я считаю неразумным использовать любые решения, которые генерируют Tor трафик от твоего компьютера. Следовательно, придется снова использовать vpn. Альтернатива — ставить whonix на middlebox. Это возможно, ибо фреймворк, но что делать с ssl трафиком? Проводить самому себе mitm? Не хочется.

Собственно, все принципиальные методы, их плюсы и минусы, хорошо описаны: trac.torproject.org/projects/tor/wiki/doc/TorPlusVPN

1, 2. Если хочется скрыть использование тора от провайдера, можно поставить VPN перед тором: на роутер, на host, на Whonix-Gateway или на все три возможных места. Дополнительно можно поставить VPN или VPS после Tor, чтобы скрыть использование тора от сайтов (и заодно обойти блокировки торовских нод, которые назначают некоторые ироды).

Виртуалка или нет, а ноутбук всё равно то и дело отключаешь и таскаешь с собой. А в стационарнике можно оставить виртуалку на ночь. В общем, это вопросы из перпендикулярных плоскостей. Если опасаетесь хитроумных атак со стороны ISP (до которых по факту даже АНБ пока далеко, не говоря о СОРМ), то можно 1) постоянно генерировать трафик, идущий через VPN параллельно с торовским трафиком (торрент, ютуб или радио подойдут) и 2) выносить браузер (и вообще активность) на внешний секретный VPS, доступ к котому осуществляется только через Tor. Эти меры сильно усложняют пассивный анализ трафика.

Не понял проблем с ssl-трафиком. Если использовать Whonix, как это советует его разработчик, то весь трафик из виртуалки Whonix-Workstation торифицируется в виртуалке Whonix-Gateway. SSL-трафик приложений идёт по той же схеме.

Важно отметить следующий момент: опасно пускать Tor-через-Tor, так как часть узлов цепочки может случайно совпасть.

> Виртуалка или нет, а ноутбук всё равно то и дело отключаешь и таскаешь с собой.

Вот-вот, в этом-то все и дело. Именно поэтому лучше держать тор-ноду на VPS-ке постоянно включенной.

> опасно пускать Tor-через-Tor, так как часть узлов цепочки может случайно совпасть.

Ага. И по той же причине нельзя на одном хосте запускать две копии Tor-а.

1. Допустим, запустили мы торовскую ноду на VPS. Во-первых, после этого нам надо как-то анонимно подключиться к этой ноде. Рекурсия. (Чтобы купить и настроить этот самый VPS, нам уже нужна анонимность в сети (не в скрытосети, а в clearnet, поэтому I2P не подойдёт), а Tor — единственный подходящий источник анонимности в сети.)

Во-вторых, в этом случае нам придётся доверять провайдеру VPS, так как он видит весь ваш трафик до его входа в тор. Трём случайно выбранным нодам (из которых входная частично зафиксирована, а две другие постоянно меняются) я доверяю больше, чем своему провайдеру и провайдеру VPS (и провайдеру VPN, если его воткнули посередине) — все три фиксированы и имеют возможность собрать обо мне намного больше информации, чем торовские ноды (хотя бы потому, что всем им я плачу). Короче говоря, нельзя доверять тору, запущенному не на localhost.

2. На одном хосте можно запускать сколько угодно торов, но не ставить один тор за другой. Кстати, тор плохо масштабируется на многопроцессорных системах, поэтому операторы торовских нод частенько запускают две ноды на одном сервере, чтобы более эффективно расходовать ресурсы.

Если наблюдатели выйдут на торовскую ноду на VPS, то они смогут просматривать весь ваш чистый трафик (перехватывая его на самой ноде до входа в тор), а вы об этом даже не узнаете. А выйти на ноду и связать её с вами им не составит труда, так как вы собираетесь подключаться к ноде неанонимно.

Если наблюдатели выйдут на локальную торовскую ноду (то есть на вас), то без вашего ведома они трафик посмотреть всё равно не смогут, так как доступа к ноде у них не будет (если даже они произведут обыск и отберут компьютеры, то историю прошлого серфинга не получат, а будущий серфинг вы уже будете пускать по другим каналам). Кроме того, физически они до вас вряд ли доберутся, так как у АНБ в РФ нет таких полномочий, а «добраться» до тор-клиента только АНБ и умеет (и то это под вопросом).

Какой толк от круглосуточности работы тор-клиента? Допустим вы используете тор для доступа к почте. Тогда по логам почтовика можно составить представление о вашем часовом поясе, независимо от того, работает тор-клиент по ночам или нет. Кроме того, в тор-клиенте меняются цепочки каждые 10 минут, значит за ночь они сменятся много-много раз и эффект был бы таким же, как если бы вы выключили ноду, а утром её включили.

В блоге компании mail.ru был предложен способ отлова клиентов тора и других анонимизаторов при сотрудничестве СОРМ и сайта (например, mail.ru) и условии нахождения человека в РФ (за СОРМ). Этот способ предположительно работает даже тогда, когда вы перед тором поставите VPN или VPS (или даже поставите Tor на VPS, но браузер останется локально). Собственно, способ обхода такой атаки — вынести браузер за пределы РФ, чтобы нарушить корреляцию отдачи информации сайтом (за СОРМ) и получения её вами (за СОРМ). Поэтому если уж держать Tor на VPS, то надо держать там и браузер, а то и всё графическую сессию и файлы, а цепляться к этому VPS через Tor, запущенный локально. Вырисовывается такая схема: пользователь — тор — lynx на VPS — тор — «mail.ru». Можно дополнительно обмазать оба тора VPNами до и после, хотя это спорный момент, улучшит ли это анонимность.

Теперь про торренты.

Описанная методика (Tor VPN middlebox) обеспечивает удовлетворительную анонимность при скачке торрентов

И вот почему. В приведенной Вами статье описываются три атаки, причем вторая неприменима без первой. Суть первой — цитируя —

Tor is _anonymously_ sending your IP address to the tracker or peer.

Иными словами, клиент определяет твой реальный внешний IP и сливает его по анонимному каналу. В случае с мидлбоксом единственный «внешний реальный IP», который определит клиент — это адрес exit-ноды, что и является ожидаемым поведением.

Остаются две проблемы при использовании торрентов.

1. Если ты ОДНОВРЕМЕННО качаешь торренты и пишешь е-мейл — то можно связать емейл и торрент.

2. Торренты перегружают Tor сеть.

Первая проблема в целом обходится (каналами, ага. смотри ту же статью). Так что существенна только вторая, но это уже не про безопасность, а про «не быть мудаком».

Да, боюсь я наступил на больную мозоль, так что придется писать еще один дисклеймер.

Я не призываю качать торренты при помощи Tor! Из того, что это безопасно НЕ СЛЕДУЕТ, что можно так делать. Загружая торренты из Tor-а вы вредите сети. Я привел это исключительно как пример существенной проблемы безопасности, которая решается при использовании middlebox-а.

Продолжая про торренты.

Может возникнуть опасение, что разработчики торрент-клиента настолько бездарны, что определят IP не с той карточки, с которой реально работает сеть, а с той, с которой сети нет, а есть только туннель до vpn-ки.

Потом торрент-клиент какой-то магией поймет, какой ip-шник в traceroute является твоим внешним, и вот тут-то он его и сольет.

Лично я воспринимаю такую возможность как мифическую, поскольку это требует предположения, что «торрент-клиенты писали враги специально, чтобы анонимизировать пользователей».

Однако, даже такой кейс можно решить, выведя торрент-клиент в виртуальную машину с единственной сетевой картой, роутящейся в tun0 на компьютере пользователя. В этом случае _никаких_ способов угадать реальный IP у торрент-клиента нет.

Повторяю, это только часть академической дискуссии за безопасность. Качать торренты через Tor плохо, это вредит сети.