Как подключиться к пользователю в терминале windows 2019

Как подключиться к пользователю в терминале windows 2019

Для чего нужны оснастки Tsconfig.msc и Tsadmin.msc

Бытует мнение, что все что новое оно априори должно быть лучше, в каких-то областях возможно это так, но не в компьютерном мире. Примеров этому очень много, например:

В случае с терминальными службами ситуация двоякая, с одной стороны Microsot сделала удобную общую оснастку в диспетчере серверов, а с другой лишила пользователей ряда оснасток и графических функция, которые они предоставляли. Microsoft по известной только им причине убрали оснастки из состава инструментов RDS фермы:

Алгоритм запуска TSADMIN.msc и TSCONFIG.msc в Windows Server 2019

Хорошо, что Microsoft не закрыла возможность регистрации и запуска оснасток TSADMIN.msc и TSCONFIG.msc в Windows Server 2012 R2 и выше. Хочу отметить, что данный метод не является официальным, но использовать его все же можно на свой страх и риск.

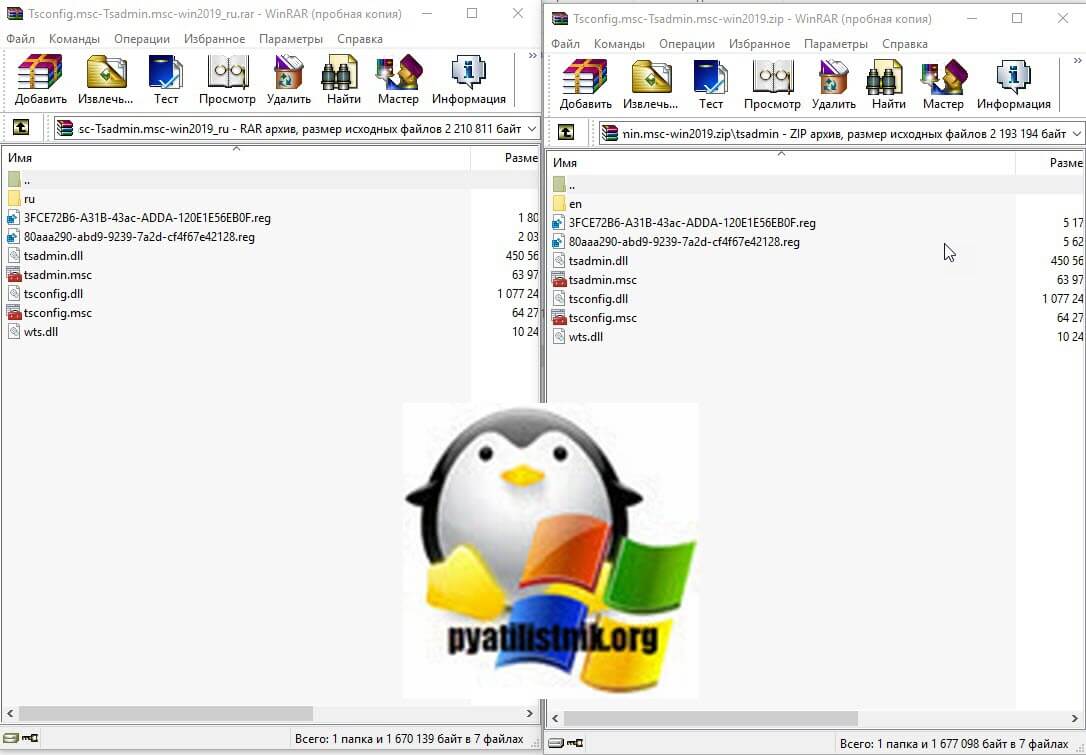

Суть метода заключается в том, что вам необходимо скопировать определенные библиотеки и сами оснастки Tsconfig.msc и Tsadmin.msc из Windows Server 2008 R2 или скачать их у меня если у вас нет уже в инфраструктуре таких серверов. так же необходимо для них прописать ключи реестра и права на них, это делается через выгрузку веток с 2008 R2 системы или скриптом, оба метода я покажу.

Если вы все скачали у меня, то состав архивов будет такой:

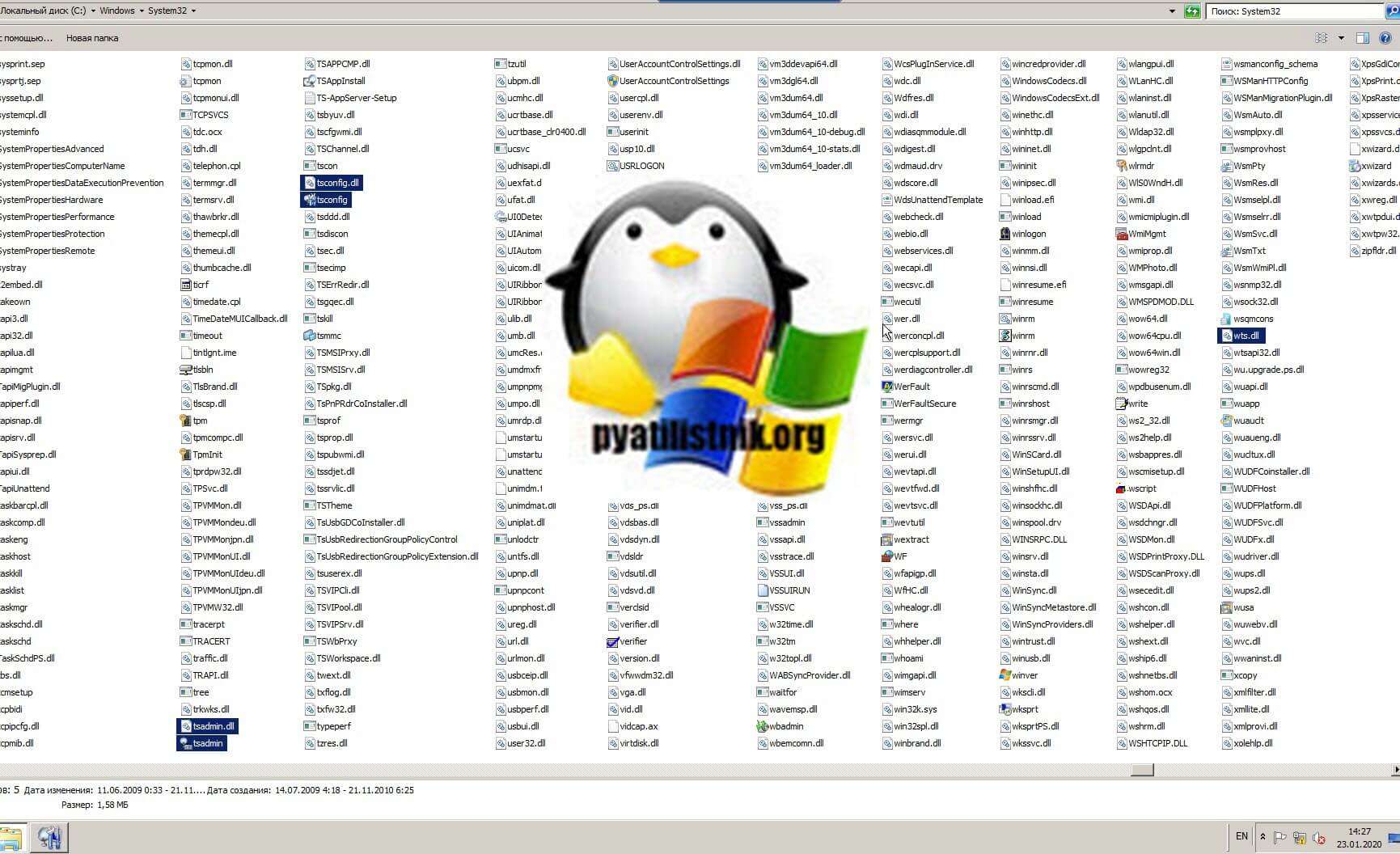

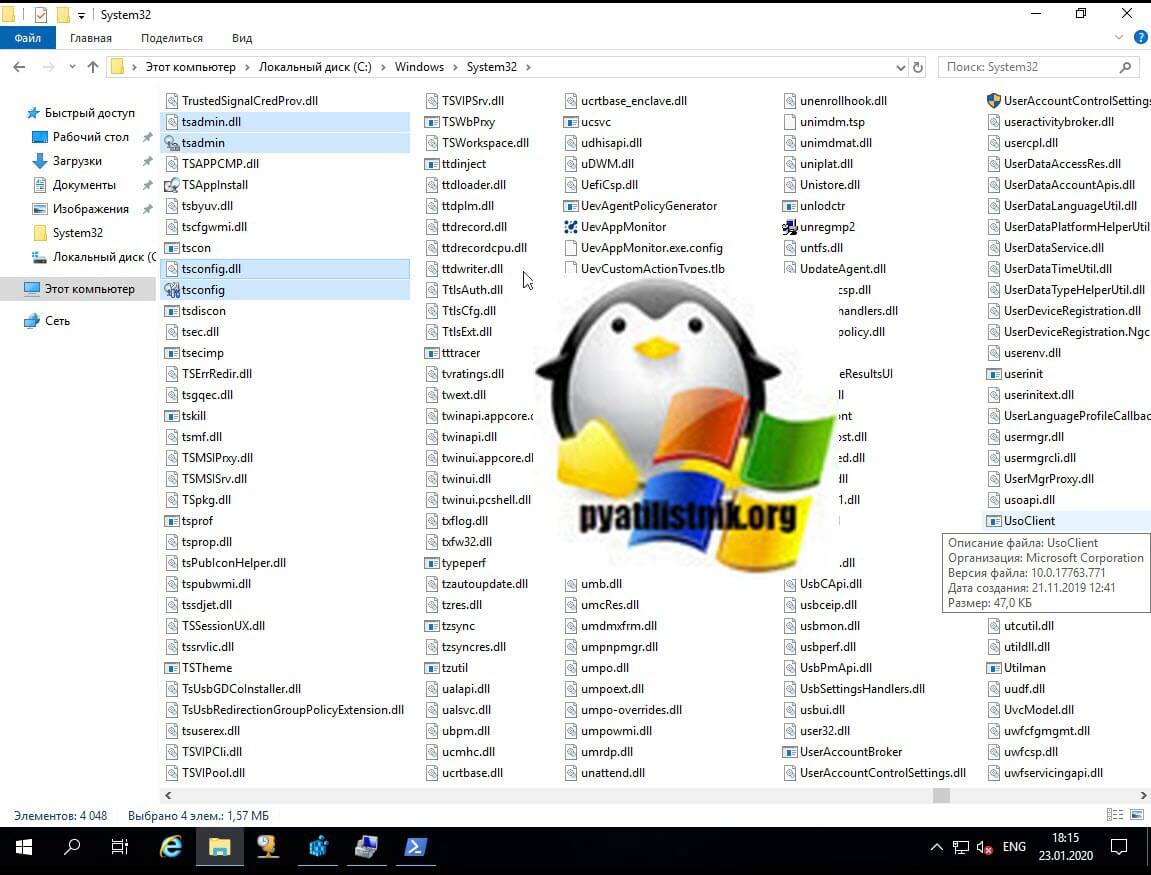

Если у вас есть своя Windows Server 2008 R2 (даже если ее нет вы можете быстро развернуть виртуальную машину), то вам необходимо скопировать вот такой список файлов из каталога C:\Windows\System32

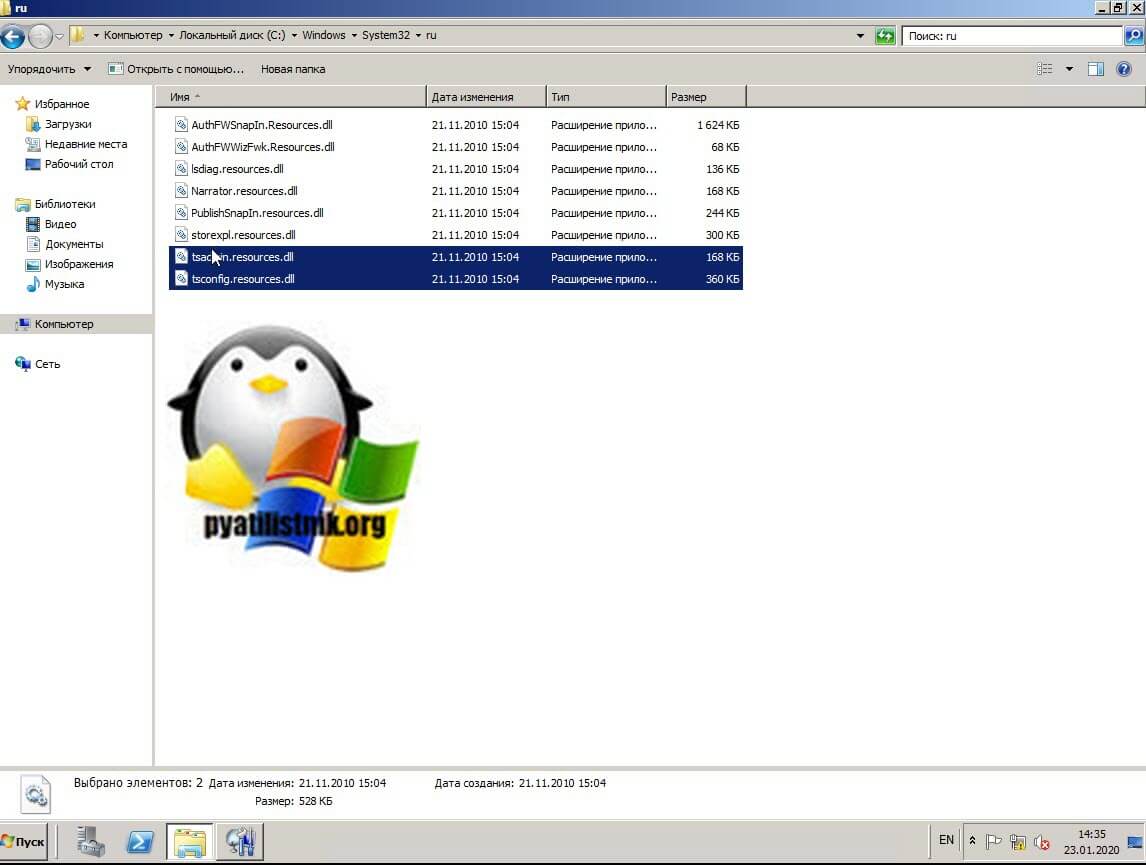

А так же языковые файлы они располагаются по пути C:\Windows\System32\ru или C:\Windows\System32\en в зависимости от языка в системе. В моем примере русская версия поэтому я буду копировать файлы для русской версии. Из каталога мне необходимо скопировать

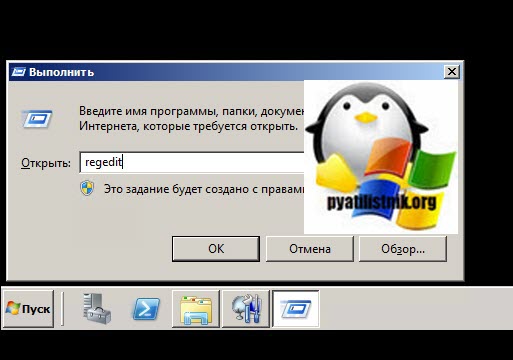

Следующим действием вам необходимо выгрузить две ветки реестра, если не хотите это делать, то их можно создать самому из кода, который я представлю ниже. Запустите редактор реестра Windows из окна выполнить, введя regedit.

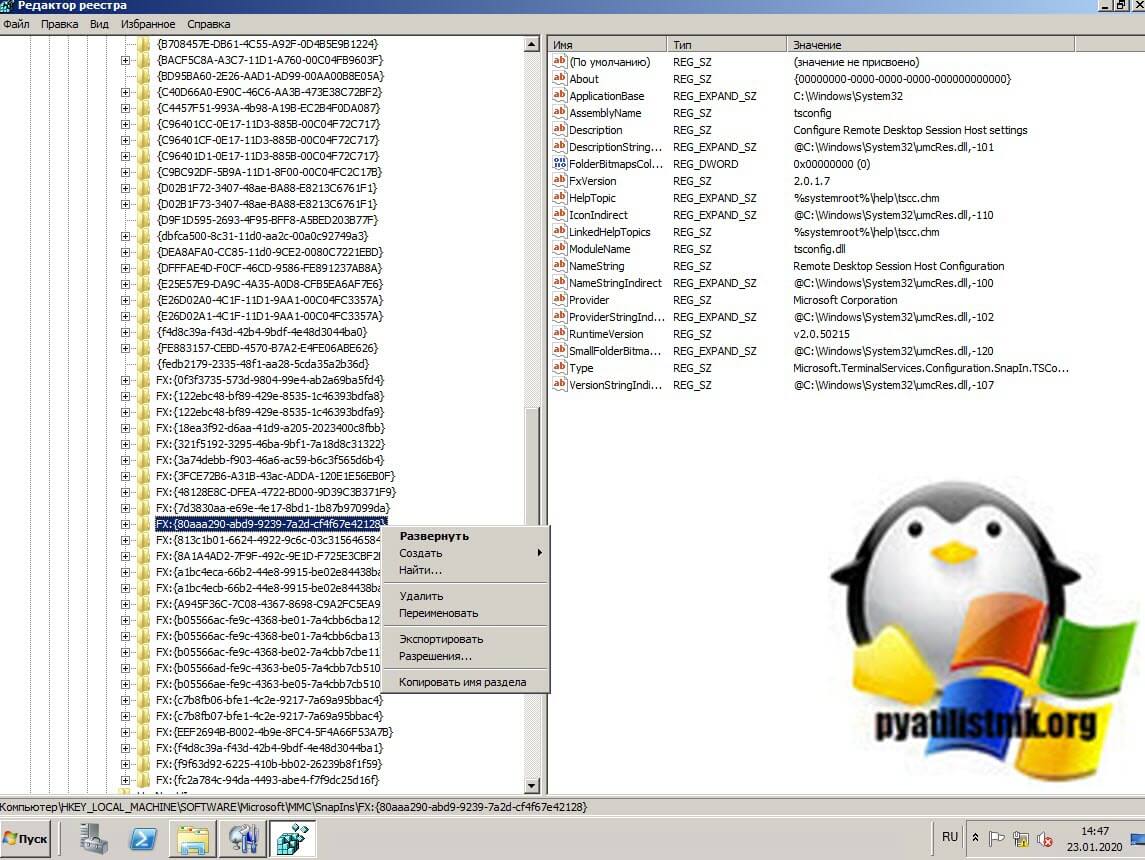

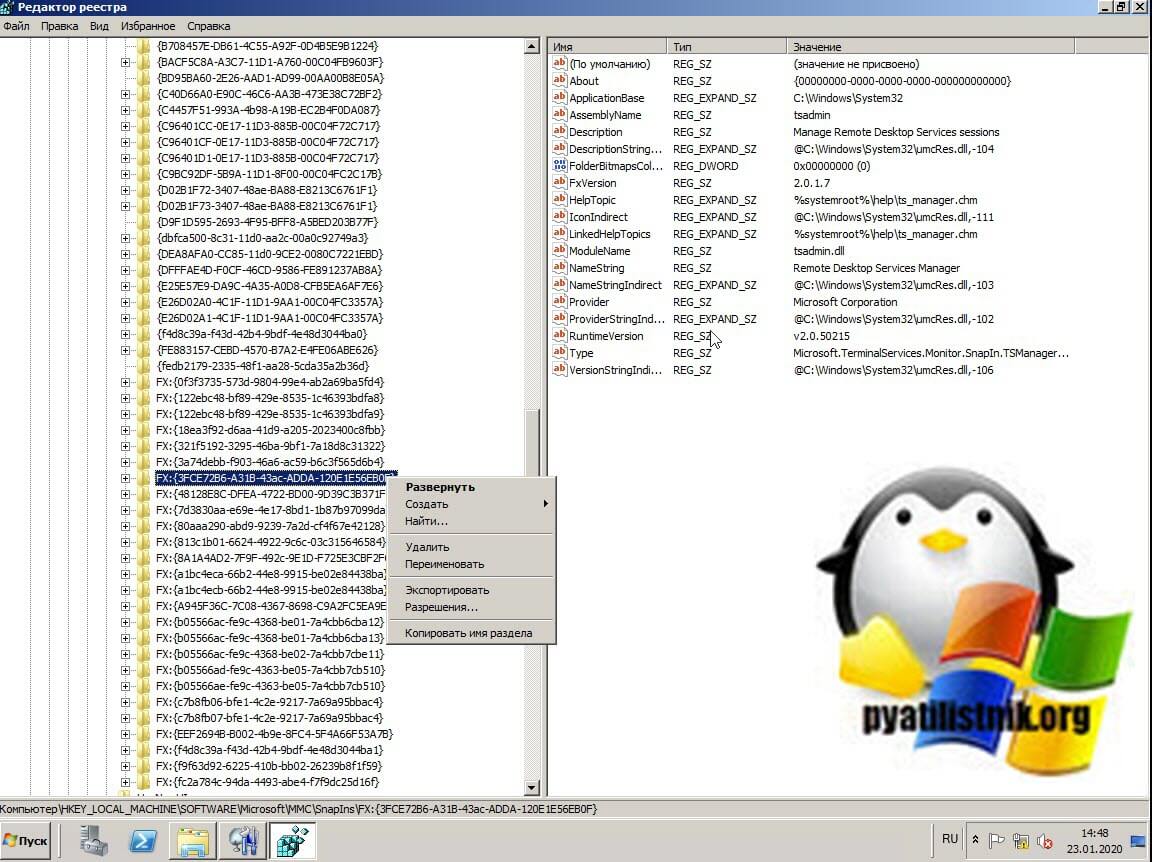

Вам нужно найти вот такие ветки реестра и произвести их экспорт:

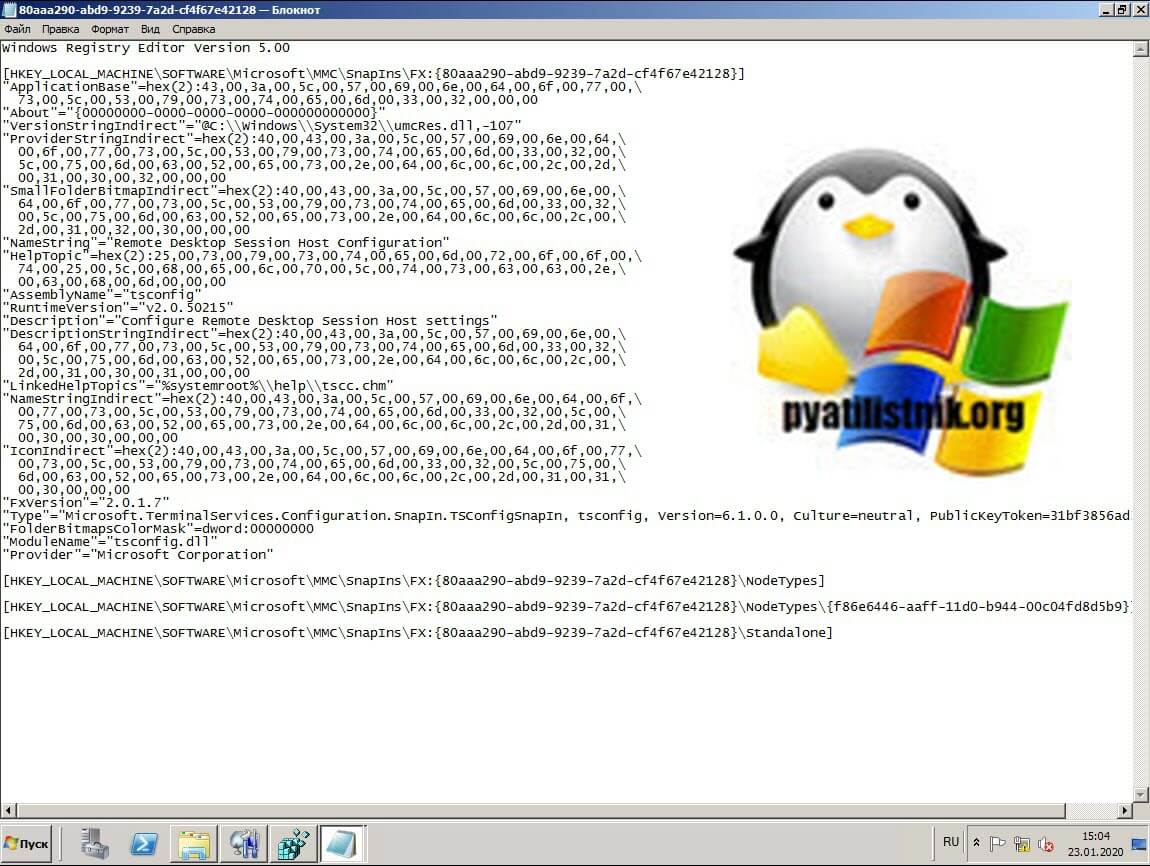

Выбираем место сохранения ваших reg файлов. На выходе у вас будет два файла вот с таким содержимым, для оснастки tsconfig (80aaa290-abd9-9239-7a2d-cf4f67e42128)

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ MMC\SnapIns\FX:<80aaa290-abd9-9239-7a2d-cf4f67e42128>]

«ApplicationBase»=hex (2):43,00,3a,00,5c,00, 57,00,69,00,6e,00,64,00,6f,00,77,00,\

73,00,5c,00,53,00,79,00,73,00,74,00,65,00, 6d,00,33,00,32,00,00,00

«About»=»<00000000-0000-0000-0000-000000000000>»

«VersionStringIndirect»=»@C:\\Windows\\System32\\umcRes.dll,-107»

«ProviderStringIndirect»=hex (2) :40,00,43,00,3a, 00,5c,00,57,00,69,00,6e,00,64,\

00,6f,00,77,00,73,00,5c,00,53,00,79,00, 73,00,74,00, 65,00,6d,00,33,00,32,00,\

5c,00,75,00,6d,00,63,00,52,00,65,00,73,00, 2e,00,64,00,6c,00,6c,00,2c,00,2d,\

00,31,00,30,00,32,00,00,00

«SmallFolderBitmapIndirect»=hex(2) :40,00,43,00, 3a,00,5c,00,57,00,69,00,6e,00,\

64,00,6f,00,77,00,73,00,5c,00,53,00,79, 00,73,00,74,00, 65,00,6d,00,33,00,32,\

00,5c,00,75,00,6d,00,63,00,52,00,65,00,73,00, 2e,00,64,00,6c,00,6c,00,2c,00,\

2d,00,31,00,32,00,30,00,00,00

«NameString»=»Remote Desktop Session Host Configuration»

«HelpTopic»=hex(2):25,00,73,00,79,00,73,00,74,00,65, 00,6d,00,72,00,6f,00,6f,00,\

74,00,25,00,5c,00,68,00,65,00,6c,00,70, 00,5c,00,74,00,73,00,63,00,63,00,2e,\

00,63,00,68,00,6d,00,00,00

«AssemblyName»=»tsconfig»

«RuntimeVersion»=»v2.0.50215»

«Description»=»Configure Remote Desktop Session Host settings»

«DescriptionStringIndirect»=hex (2) :40,00,43,00,3a, 00,5c,00,57,00,69,00,6e,00,\

64,00,6f,00,77,00,73,00,5c,00,53,00,79, 00,73,00,74, 00,65,00,6d,00,33,00,32,\

00,5c,00,75,00,6d,00,63,00,52,00,65,00,73,00,2e, 00,64,00,6c,00,6c,00,2c,00,\

2d,00,31,00,30,00,31,00,00,00

«LinkedHelpTopics»=»%systemroot%\\help\\tscc.chm»

«NameStringIndirect»=hex (2) :40,00,43,00,3a,00, 5c,00,57,00,69,00,6e,00,64,00,6f,\

00,77,00,73,00,5c,00,53,00,79,00,73,00, 74,00,65, 00,6d,00,33,00,32,00,5c,00,\

75,00,6d,00,63,00,52,00,65,00,73,00,2e,00,64, 00,6c,00,6c,00,2c,00,2d,00,31,\

00,30,00,30,00,00,00

«IconIndirect»=hex(2):40,00,43,00,3a,00, 5c,00,57,00,69,00,6e,00,64,00,6f,00,77,\

00,73,00,5c,00,53,00,79,00,73,00,74,00, 65,00,6d,00,33,00,32,00,5c,00,75,00,\

6d,00,63,00,52,00,65,00,73,00,2e,00,64, 00,6c,00,6c,00,2c,00,2d,00,31,00,31,\

00,30,00,00,00

«FxVersion»=»2.0.1.7»

«Type»=»Microsoft.TerminalServices.Configuration. SnapIn.TSConfigSnapIn, tsconfig, Version=6.1.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35»

«FolderBitmapsColorMask»=dword:00000000

«ModuleName»=»tsconfig.dll»

«Provider»=»Microsoft Corporation»

для оснастки Tsadmin.msc (80aaa290-abd9-9239-7a2d-cf4f67e42128)

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\ MMC\SnapIns\FX:<80aaa290-abd9-9239-7a2d-cf4f67e42128>]

«ApplicationBase»=hex(2):43,00,3a,00,5c,00,57, 00,69,00,6e,00,64,00,6f,00,77,00,\

73,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00,00,00

«About»=»<00000000-0000-0000-0000-000000000000>»

«VersionStringIndirect»=»@C:\\Windows\\System32\\umcRes.dll,-107»

«ProviderStringIndirect»=hex (2):40,00,43,00, 3a,00,5c,00,57,00,69,00,6e,00,64,\

00,6f,00,77,00,73,00,5c,00,53,00,79,00,73, 00,74,00,65,00,6d,00,33,00,32,00,\

5c,00,75,00,6d,00,63,00,52,00,65,00,73,00, 2e,00,64,00,6c,00,6c,00,2c,00,2d,\

00,31,00,30,00,32,00,00,00

«SmallFolderBitmapIndirect»=hex (2):40,00, 43,00,3a,00,5c,00,57,00,69,00,6e,00,\

64,00,6f,00,77,00,73,00,5c,00,53,00,79,00, 73,00,74,00,65,00,6d,00,33,00,32,\

00,5c,00,75,00,6d,00,63,00,52,00,65,00,73, 00,2e,00,64,00,6c,00,6c,00,2c,00,\

2d,00,31,00,32,00,30,00,00,00

«NameString»=»Remote Desktop Session Host Configuration»

«HelpTopic»=hex(2) :25,00,73,00,79,00,73, 00,74,00,65,00,6d,00,72,00,6f,00,6f,00,\

74,00,25,00,5c,00,68,00,65,00,6c,00,70,00, 5c,00,74,00,73,00,63,00,63,00,2e,\

00,63,00,68,00,6d,00,00,00

«AssemblyName»=»tsconfig»

«RuntimeVersion»=»v2.0.50215»

«Description»=»Configure Remote Desktop Session Host settings»

«DescriptionStringIndirect»=hex (2):40,00,43,00,3a, 00,5c,00,57,00,69,00,6e,00,\

64,00,6f,00,77,00,73,00,5c,00,53,00,79,00,73,00,74, 00,65,00,6d,00,33,00,32,\

00,5c,00,75,00,6d,00,63,00,52,00,65,00,73,00,2e, 00,64,00,6c,00,6c,00,2c,00,\

2d,00,31,00,30,00,31,00,00,00

«LinkedHelpTopics»=»%systemroot%\\help\\tscc.chm»

«NameStringIndirect»=hex (2):40,00,43,00,3a,00, 5c,00,57,00,69,00,6e,00,64,00,6f,\

00,77,00,73,00,5c,00,53,00,79,00,73,00,74,00,65, 00,6d,00,33,00,32,00,5c,00,\

75,00,6d,00,63,00,52,00,65,00,73,00,2e,00,64,00, 6c,00,6c,00,2c,00,2d,00,31,\

00,30,00,30,00,00,00

«IconIndirect»=hex (2):40,00,43,00,3a,00,5c,00,57, 00,69,00,6e,00,64,00,6f,00,77,\

00,73,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00, 33,00,32,00,5c,00,75,00,\

6d,00,63,00,52,00,65,00,73,00,2e,00,64,00,6c,00, 6c,00,2c,00,2d,00,31,00,31,\

00,30,00,00,00

«FxVersion»=»2.0.1.7»

«Type»=»Microsoft.TerminalServices.Configuration. SnapIn.TSConfigSnapIn, tsconfig, Version=6.1.0.0, Culture=neutral, PublicKeyToken=31bf3856ad364e35»

«FolderBitmapsColorMask»=dword:00000000

«ModuleName»=»tsconfig.dll»

«Provider»=»Microsoft Corporation»

напоминаю, что вы их можете создать вручную в виде обычного txt, вставить содержимое, а потом изменить тип файла на reg.

Регистрация оснасток Tsconfig.msc и Tsadmin.msc в Windows Server 2019

Теперь когда у вас есть все файлы необходимые для запуска и установки оснасток Tsconfig.msc и Tsadmin.msc, вы должны распаковать архив и положить файлы по тем же путям, приведу их сюда еще раз:

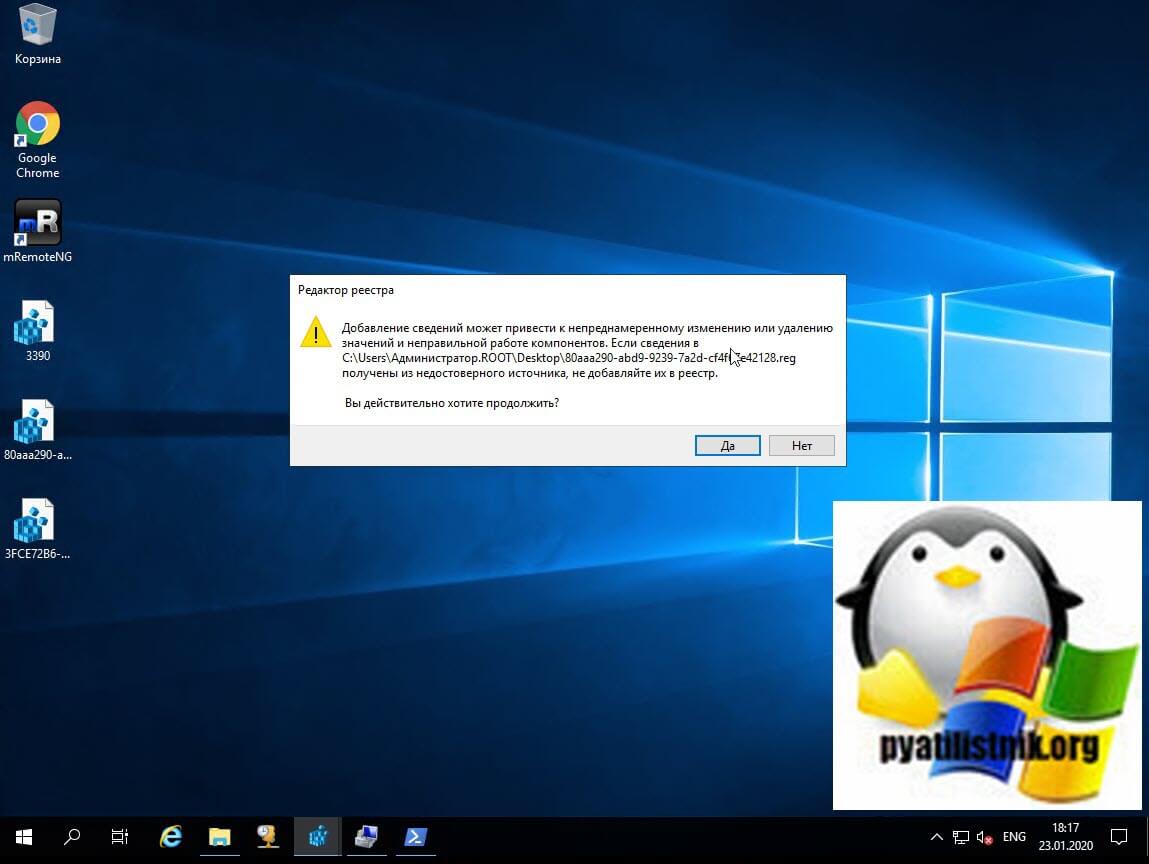

Далее вам необходимо на вашем сервере Windows Server 2019 запустить два ключа реестра, которые мы выгружали. При их запуске будет предупреждение, говорим «Да«.

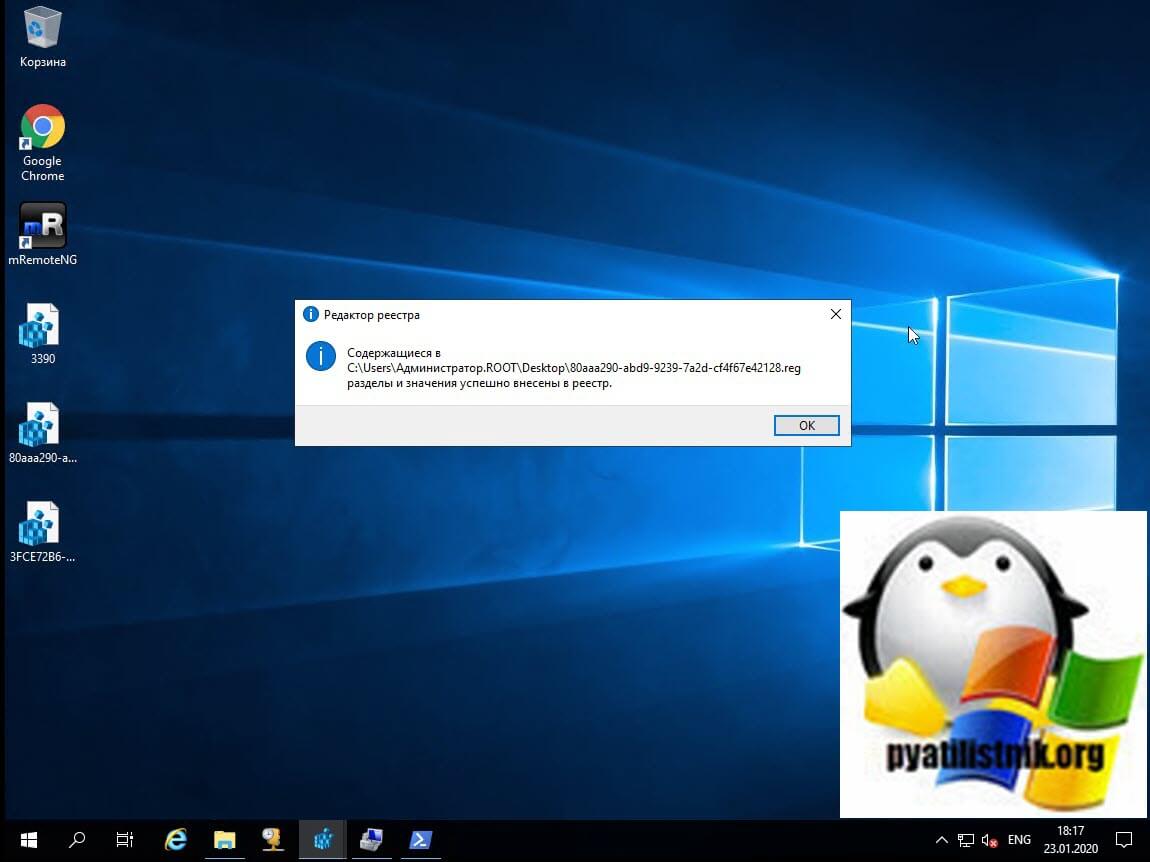

Файлы должны успешно импортироваться в реестр Windows.

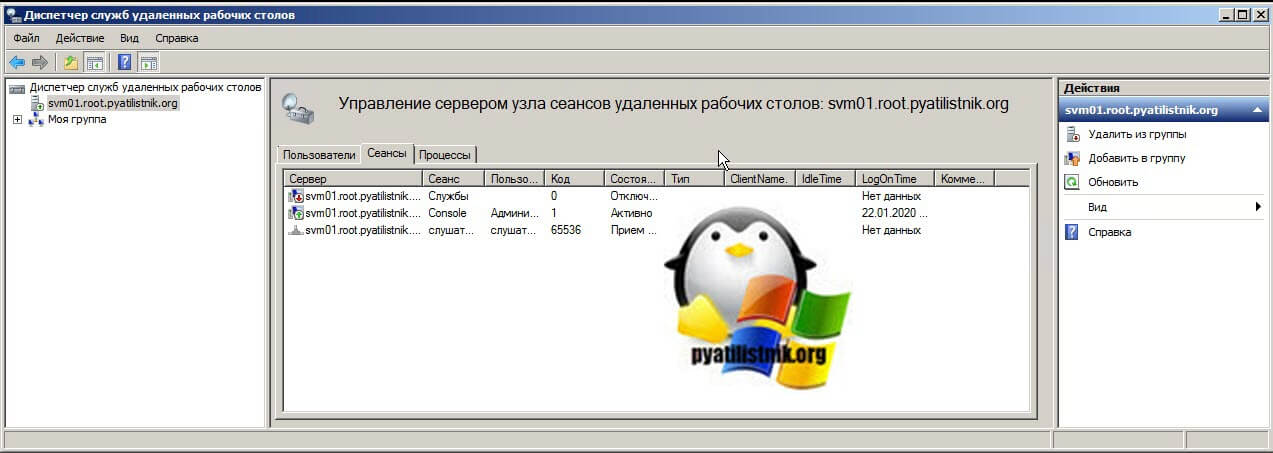

Проверяем работу диспетчера служб удаленных рабочих столов

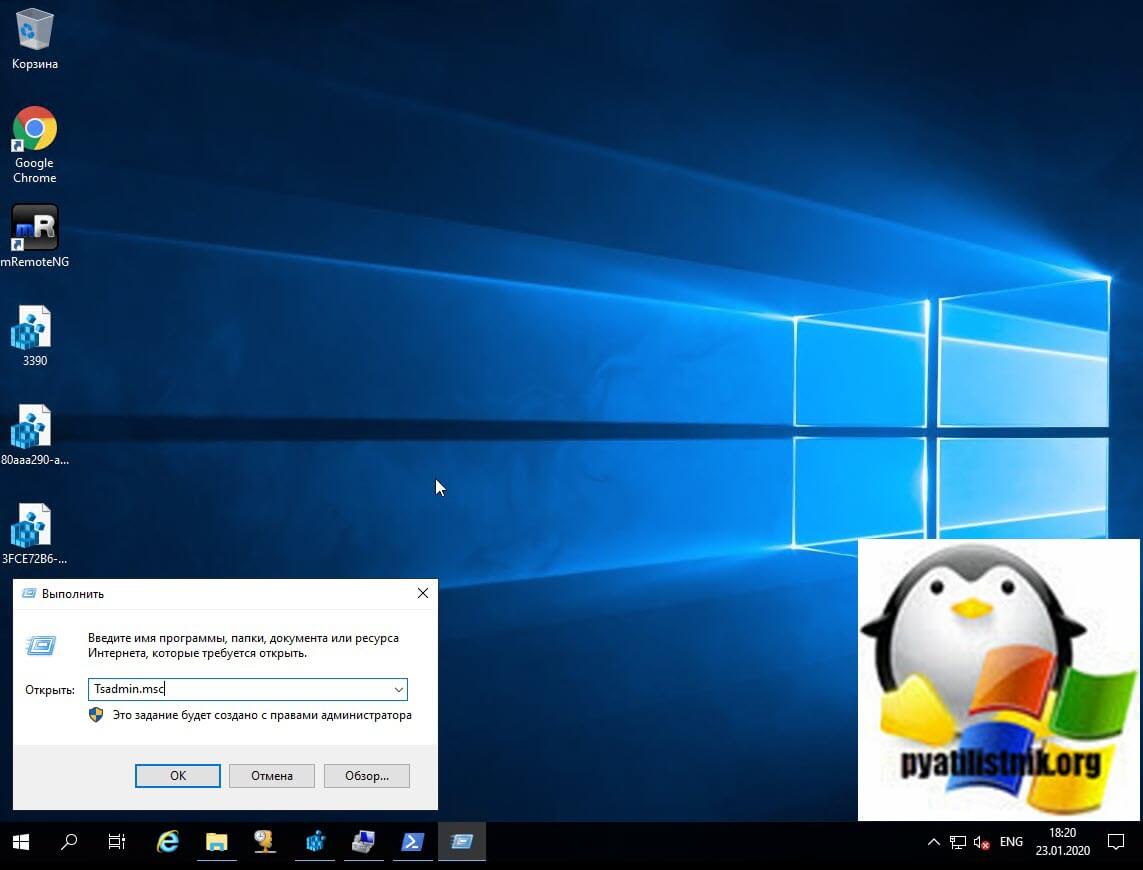

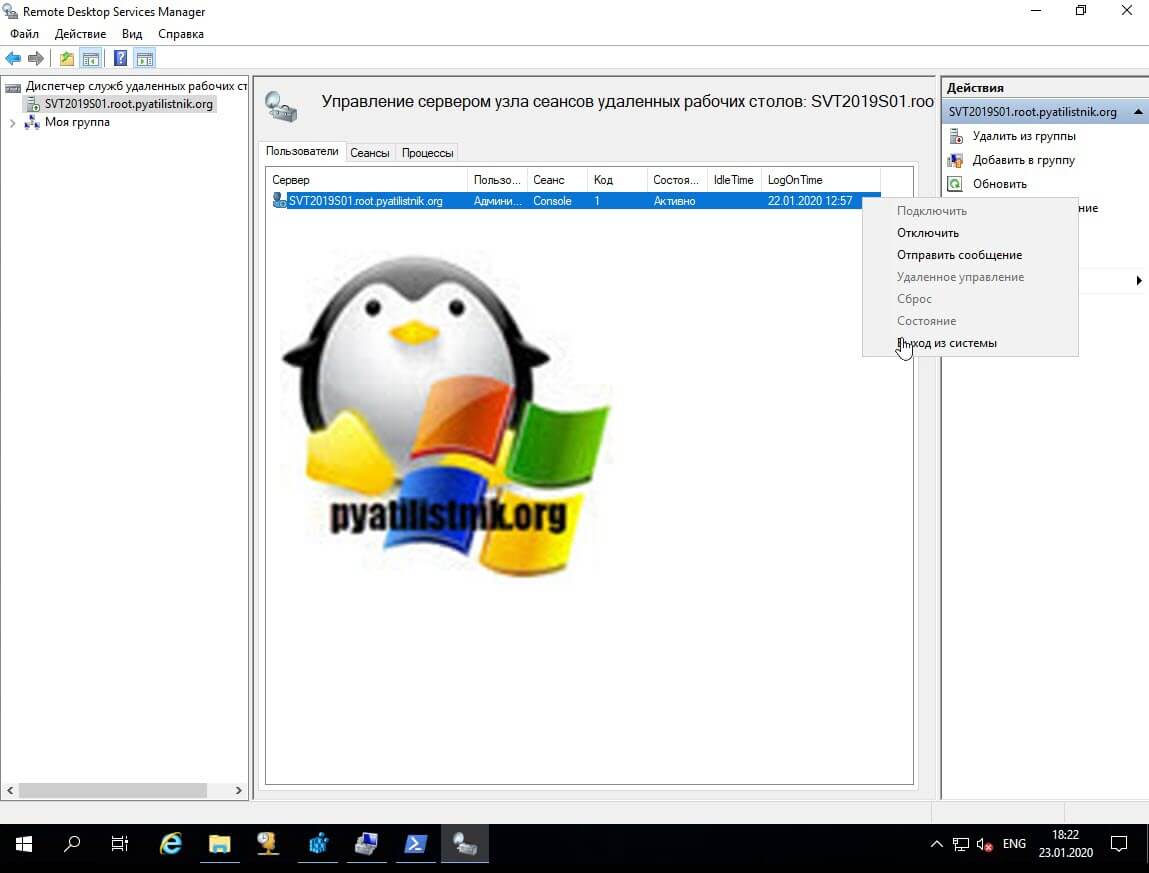

Попробуем запустить наши оснастки. Первой давайте запустим Tsadmin.msc. Для этого откройте окно выполнить и введите Tsadmin.msc. В итоге у нас запуститься «Диспетчер служб удаленных рабочих столов» (Remote Desktop Services Manager).

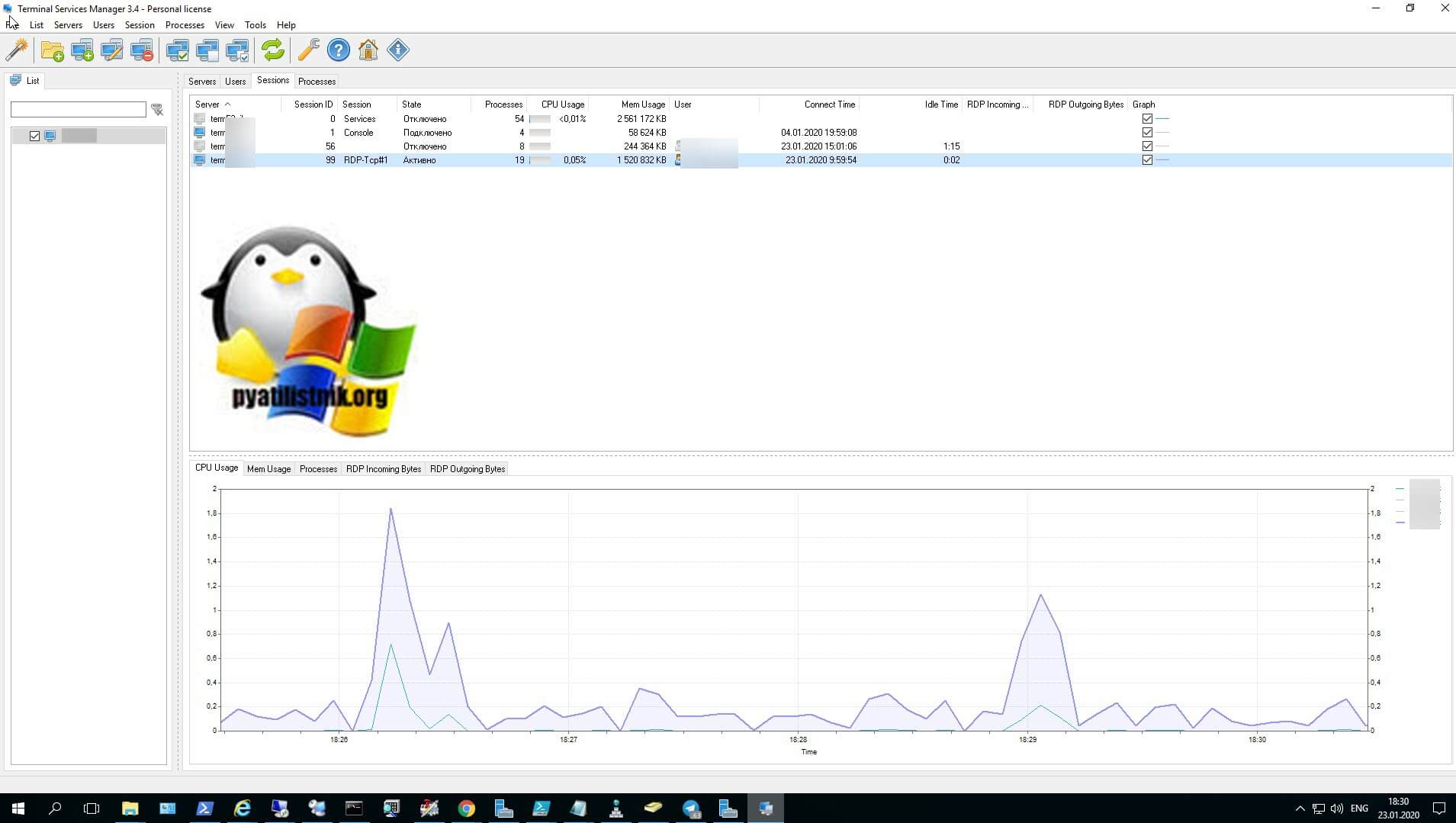

Так же хочу порекомендовать бесплатную утилиту Terminal Services Manager, о которой я подробно рассказывал, советую посмотреть, это аналог оснасток Tsadmin.msc для некого управления RDS фермой, делает все то же самое.

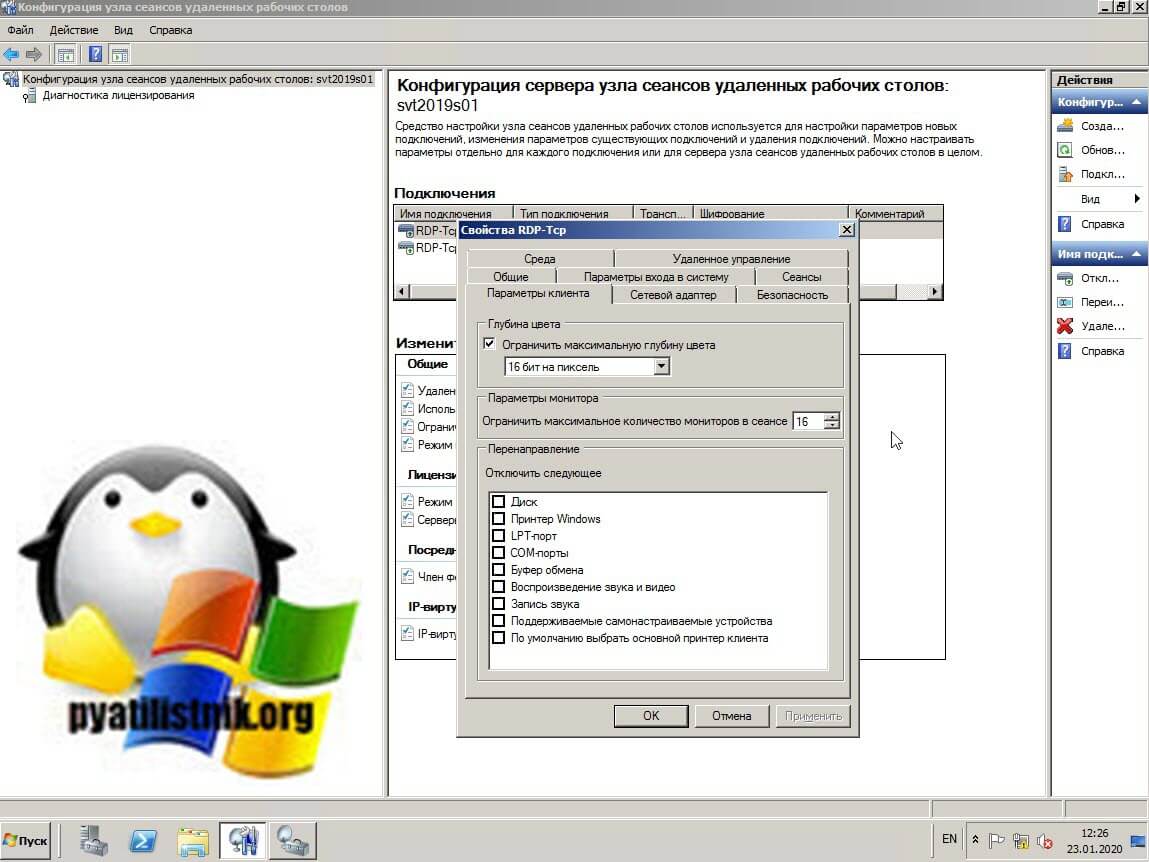

Проверяем работу конфигурации узла сеансов удаленных рабочих столов

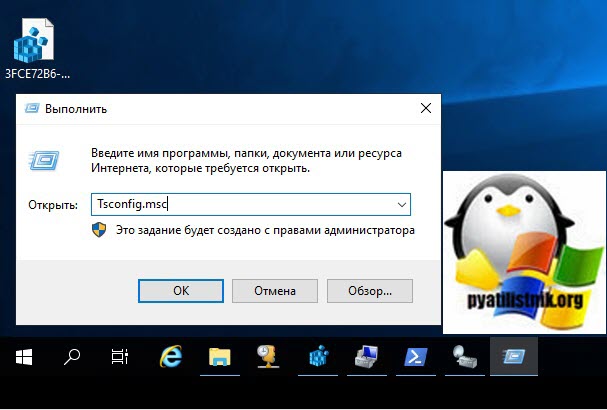

Запустите через окно выполнить Tsconfig.msc.

У вас откроется оснастка «Конфигурация узла сеансов удаленных рабочих столов (Remote Desctop Session Host Configuration)». Тут вы увидите все привычные вкладки для настройки RDP подключения, кроме вкладки «Безопасность», которая доступна только в Windows Server 2008 R2, что весьма и весьма прискорбно, так как это была хорошая плюшка для тонкой настройки доступа по RDP.

Конфигурация подключения на сервере терминалов

В этой статье обсуждается средство администрирования сервера терминалов Connection Configuration.

Исходная версия продукта: Windows Server 2012 R2

Исходный номер КБ: 186566

Дополнительные сведения

При запуске этого средства вы увидите, что по умолчанию создается одно подключение RDP-TCP. Как правило, это единственное подключение, которое необходимо определить. Для этого ничего не нужно делать.

Подключение RDP-TCP является подключением к socket через TCP-порт 3389. В этом средстве можно указать, как долго клиенты могут оставаться подключенными, если конкретное приложение должно запускаться при подключении клиента, выбрать уровень шифрования и так далее.

Для каждого типа адаптера можно определить одно подключение для каждого типа транспорта. Таким образом, на обычном сервере терминалов с одним адаптером можно определить только одно подключение, так как доступно только одно подключение. Сам по себе сервер терминалов 4.0 без дополнительных служб поддерживает только RDP-подключения через TCP. При добавлении второго адаптера можно определить второе подключение RDP-TCP для этого адаптера.

Продукт метафрагм Citrix может быть установлен на сервере терминалов, поэтому для подключения к серверу терминалов можно использовать клиенты Citrix ICA, а не клиент RDP корпорации Майкрософт. В этом средстве и в диспетчере пользователей вы найдете параметры, которые не применяются, если только на сервере терминалов не установлены метафрагмы.

На сервере Citrix Winframe Или на сервере терминалов с установленными метафрагмами клиенты могут создавать различные типы подключений для разных клиентов ICA (например, клиентов Macintosh, а также клиентов asynch, spX-клиентов).

Щелчок правой кнопкой мыши определенного подключения приводит к выводу меню, которое позволяет изменить конфигурацию подключения.

Обратите внимание, что подключение «Имя», «Тип» и «Транспорт» недоступны. Имя можно изменить в области Connection/Rename, но тип и транспорт нельзя изменить.

В выпадаемом списке «Все адаптеры локальной сети. » и все установленные адаптеры. Обратите внимание, что подключение по умолчанию применяется ко всем установленным адаптерам, поэтому то, что у вас несколько адаптеров, не означает, что необходимо определить новые подключения. Вы можете, но это не является требованием.

Максимальное число подключений означает, что он говорит. Не путайте это с лицензированием. Этот параметр определяет количество разрешенных подключений к socket. Значение по умолчанию — Unlimited.

При выборе параметров клиента на экране «Изменение подключения» вы увидите список параметров, предназначенных в основном для клиента Citrix ICA. Эти параметры не применяются к клиенту RDP. Так как клиент RDP устанавливает только один канал данных между клиентом и сервером, сопоставление с локальными устройствами невозможно. Внутри клиентского сеанса RDP все «локальные» ресурсы являются ресурсами сервера терминалов.

Однако клиенты Citrix ICA были изменены для создания нескольких каналов данных между клиентом и сервером. Эти параметры включены для клиентов, которые загружают метафрагмы на сервер терминалов и используют клиенты ICA.

При нажатии кнопки «Дополнительные настройки» на экране изменения конфигурации открывается множество параметров, хотя некоторые из них применяются только к клиенту Citrix ICA.

Обратите внимание на выборку «Наследовать пользовательскую config», «Наследовать клиентскую config» и «Наследовать клиент/пользователь config». Параметры настройки пользователей также доступны в диспетчере пользователей сервера терминалов в качестве параметров для определенных пользователей. Параметры конфигурации клиента можно настроить на клиенте с помощью Client Configuration Manager (устанавливается вместе с клиентской программой) или в параметрах реестра клиента (для 32-битных) или INI-файла (для 16-битных).

Любые значения, установленные на этом экране, применяются к всем подключениям на этом сервере терминалов (и никакие другие, независимо от доменных отношений, эти параметры относятся к серверу терминалов).

Обратите внимание, что любые установленные здесь значения будут переопределять параметры для пользователей в диспетчере пользователей.

Ниже приведено описание различных расширенных параметров:

Вход в систему

Если вы отключите logon, вы отключите клиентские подключения. Это не позволит пользователям, не подключенным к клиенту, подключаться к серверу (для этого необходимо приостановить или остановить службы Server или Netlogon). Если вы хотите, чтобы клиенты не подключались к сеансам терминалов и не устанавливали их, это можно сделать именно там.

Если вы привыкли приостановить или остановить службы Server или Netlogon, чтобы пользователи не могли подключаться к серверу, вы можете попробовать остановить службу сервера терминалов. Эту службу нельзя остановить. Его можно изменить на ручное или отключенное, но при перезапуске сервера эта служба вернется в автоматическое режим и запустится. Данное поведение является особенностью продукта. Эта служба является неотъемлемой частью работы сервера терминалов.

Остановка служб Сервера или Netlogon не мешает клиентам сервера терминалов подключаться. Эти подключения используют другой путь подключения. Опять же, отключение здесь, в конфигурации подключения, — это способ запретить клиентские подключения. Кроме того, можно запретить подключения на основе разрешений (подробнее ниже).

Параметры времени и времени (в минутах)

Здесь можно выбрать, как долго должно поддерживаться подключение, как долго отключенный сеанс должен поддерживаться в памяти и как долго сеанс должен быть разрешен бездействовать перед отключением.

Время ожидания подключения определяет, как долго клиент может оставаться на связи независимо от того, находится ли сеанс в простое или нет.

Время отключенного сеанса определяет, как долго сеанс отключения должен быть в памяти. Если клиент отключается (а не отключается), сеанс не завершается. Вместо этого он удерживается в памяти, чтобы клиент снова подключил и повторно установить сеанс. Приложения, которые были запущены ранее, по-прежнему должны быть доступны.

Время ожидания сеанса бездействия определяет, как долго сеанс без действий должен оставаться подключенным. Включив часы в панели меню, будет создаваться достаточный непрерывный трафик, чтобы сеанс не простаивал.

Если не отключать время ожидания, значение по умолчанию для подключения составляет 120 минут, для отключения — 10 минут, а для простоя — 30 минут.

Установка этих значений влияет на каждого клиента, который использует это подключение. Если вы хотите изменить значения для определенного пользователя, это можно сделать в диспетчере пользователей. Однако следует помнить, что значения конфигурации подключений переопределяют значения в диспетчере пользователей. Если вам нужны оба дополнительных параметра, задайте в конфигурации подключения и отдельные параметры для отдельных пользователей в диспетчере пользователей, вам потребуется добавить несколько сетевых адаптеров на сервер терминалов и определить другое подключение для каждого адаптера.

Безопасность

Низкое шифрование = только 40-битное шифрование Microsoft от клиента к серверу. Среднее шифрование = то же, что и низкое, но применяется в обоих направлениях. High encryption (Non-export) = 128-bit standard RC4 encryption High encryption (Export) = 40-bit standard RC4 encryption

Используйте проверку подлинности NT по умолчанию: это заставляет любого клиента, используюшего это подключение, использовать MSGINA. В противном случае может использоваться стороннего GINA.

Autologon

Если здесь ввели правильное имя пользователя, домен и пароль, клиенты автоматически войдите в систему от имени этого пользователя после подключения. У этого подхода есть очевидные недостатки (например, профили, домашние каталоги). Однако так как клиенты идентифицированы в системе по их уникальным sessionID, а не их именам для логотипа, все клиентские пользователи могут использовать одно и то же имя для пользователя.

Начальная программа

Здесь можно указать программу, которая будет запускаться для каждого пользователя клиента после подключения и входа в систему.

Если здесь указана программа, это единственное приложение, которое выполняется в этом подмыве. Пользователь подключается, входит в систему и запустит это приложение (при условии, что безопасность не является проблемой), но не получит рабочего стола. Когда пользователь закрывает приложение, сеанс завершается. Это может быть полезной функцией в среде с одним приложением.

Переопределения профилей пользователей: отключение фона

Отключение фона может значительно уменьшить время перерисовки экрана. Это особенно полезно для клиентов, подключающихся через RAS.

При неудаленном или неудаленном соединении

Если подключение потеряно или время отключения, у вас есть возможность отключить сеанс, который оставляет сеанс без изменений, чтобы пользователь мог снова подключиться и продолжать работу, или вы можете сбросить подключение, что завершает сеанс.

Повторное подключение отключенных сеансов

Этот параметр используется только для подключений Citrix с прямым последовательным портом.

От любого клиента: если сеанс отключен на одном устройстве, можно повторно подключиться к любому клиентского устройства.

Только для этого клиента: если сеанс отключен, повторное подключение с другого клиентского устройства невозможно.

Теневая теневая

Эта функция доступна только в клиенте Citrix ICA.

Еще одна функция конфигурации подключения — меню «Безопасность и разрешения».

Пользователям или группам могут быть назначены разрешения на подключение. Разрешения являются накопительными за исключением функции «Нет доступа», поэтому пользователь, который обычно имеет гостевой доступ, но входит в группу с полным доступом, получает полный доступ.

Нет доступа

Как можно ожидать, это означает, что у вас нет доступа к подключению.

Гостевой доступ

Это позволяет только включать и отключать вход. Гости не могут отсоединить сеансы или повторно подключиться к отключенным сеансам.

Доступ пользователей

Это позволяет пользователям:

Полный доступ

Это позволяет всем вышеуказанным плюс разрешениям:

Установка терминального сервера Windows Server 2019

В данной инструкции у нас уже установлена операционная система Windows Server 2019 на виртуальной машине.

Минимальные требования:

Для того чтобы подключить сертификат с помощью Let’s Encrypt требуется прямые пробросы портов TCP 443, 80 до машины, а также доменное имя, на которое будет вешаться сертификат. Активация Windows Server 2019 проходит тоже на этом этапе.

Установка ролей на Windows Server 2019

После подготовки Windows Server 2019, мы приступаем к установке ролей для настройки терминального сервера и шлюза удаленных рабочих столов.

Открывается “Мастер добавления ролей и компонентов”:

Добавление ролей на сервере:

Настройка сервера лицензирования

В диспетчере нажимаем ПКМ на наш сервер и выбираем “Активировать сервер”.

Попадаем в “Мастер активации сервера”, вводим свои данные и нажимаем “Далее”.

В следующем пункте вводим “Сведения об организации” и нажимаем “Далее”.

Завершение работы мастера активации сервера выполняется с поставленной галочкой “Запустить мастер установки лицензий” чтобы попасть в оснастку установки лицензий.

В мастере установки лицензий мы видим параметры сервера лицензирования и нажимаем “Далее”.

В следующем окне мы выбираем лицензию в зависимости от приобретенной вами лицензии.

Имеется несколько типов лицензии:

В нашем случае мы выбираем “Соглашение “Enterprise Agreement”” и нажимаем “Далее”.

Завершаем работу мастера установки лицензий.

Для завершение установки лицензий осталось выполнить пункт по добавление групповых политик, для этого нажимаем ПКМ по меню “Пуск” и выбираем “Выполнить”.

В окне “Выполнить” вводим gpedit.msc и нажимаем “ОК”.

Попадаем в “Редактор локальной групповой политики” В данной настройке требуется править две записи. Для того чтобы указать сервер лицензирования мы переходим в пункт:

Включаем данную политику и вводим требуемый сервер лицензирования. В нашем случае мы будем ссылаться на свой локальный сервер “localhost” и применяем настройку.

Для второго пункта мы переходи по следующему пути:

Включаем политику и указываем режим лицензирования, в нашем случае мы активируем “на устройство” и применяем настройку.

Настройка по установки лицензий прошла успешно, далее мы настраиваем шлюз удаленных рабочих столов.

Настройка шлюза удаленных рабочих столов

Шлюз удаленных рабочих столов является сервисом посредником между клиентами из внешней сети и сеансов внутренней сети, обеспечивает безопасный обмен данными между ними.

Нажимаем ПКМ по папке “Политики” и выбираем “Создание новых политик авторизации”.

Мы попадаем в “Мастер создания новых политик авторизации”.

По пунктам выбираем следующее:

На данном этапе мы завершили настройку шлюза удаленных рабочих столов, за исключением установки сертификата.

Для того, чтобы установить сертификат на шлюз удаленных рабочих столов, мы воспользуемся утилитой win-acme.

Установка сертификата на шлюз удаленных рабочих столов через Let’s Encrypt

Скачиваем программу по ссылке:

Копируем в папку C:\Scripts\win-acme

Создаем 3 bat-файла:

Подключение пользователей

Следующем этапом мы создаем пользователей для подключение к удаленному рабочему столу через шлюз удаленных рабочих столов.

Добавляем созданных пользователей, после чего подключаемся к серверу.

Подключение к серверу терминалов

В открытом окне вводим имя нашего сервера или локальный ip-адрес. В нашему случае имя сервера “EFSOL-TS” Пользователя указываем, которого создали (EFSOL-TS\efsol_it).

Нажимаем “ОК” и “Подключить”.

Установка терминального сервера произведена и шлюз удаленных рабочих столов успешно настроен.