Как в windows 7 запретить доступ анонимного пользователя

Анонимный доступ к общим папкам и принтерам без пароля

По умолчанию, при доступе к общей сетевой папке на сервере, включенном в домен Active Directory, с компьютеров из рабочей группы (не добавленных в домен) у пользователя появляется запрос на ввод пароля доменной учетной записи. Попробуем разобраться, как разрешить анонимный доступ к общим сетевым папкам и принтерам на доменном сервере с компьютеров рабочей группы без авторизации на примере Windows 10 / Windows Server 2016.

Локальные политики анонимного доступа

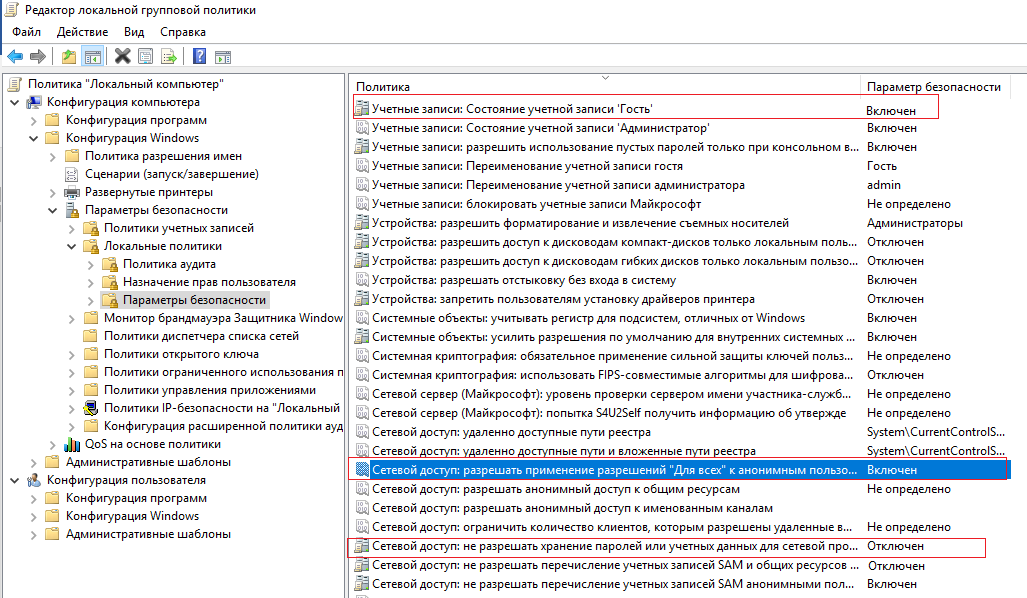

На сервере (компьютере), к которому вы хотите предоставить общий доступ неавторизованным пользователям нужно открыть редактор локальной групповой политики – gpedit.msc.

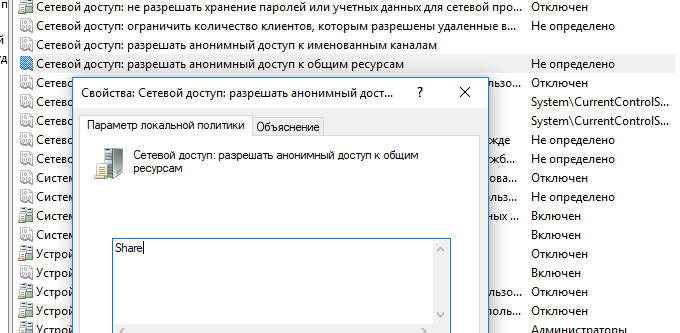

Настройте следующие политики:

Затем проверьте, что в этом же разделе в политике “Доступ к компьютеру из сети” (Access this computer from network) присутствует запись Гость, а в политике “Отказать в доступе к этому компьютеру из сети” (Deny access to this computer from the network) учетка Гость не должна быть указана.

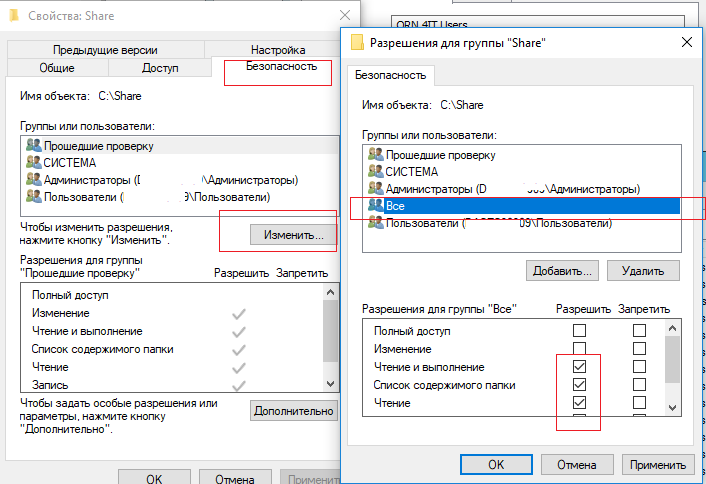

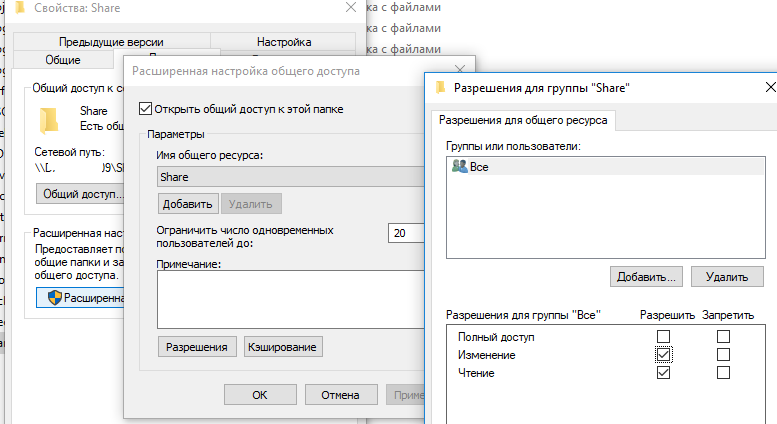

Настройка анонимного доступа к общей папке

Предоставление анонимного доступа к общему сетевому принтеру

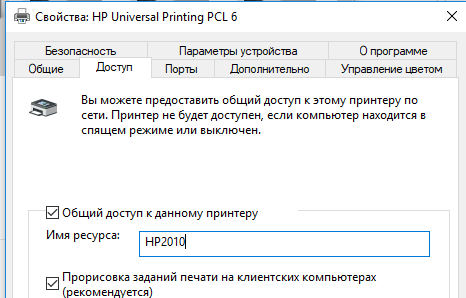

Чтобы разрешить анонимный доступ к сетевому принтеру на вашем компьютере, нужно открыть свойства общего принтера в Панели управления (Панель управления\Оборудование и звук\Устройства и принтеры). На вкладке доступа отметьте опцию “Прорисовка задания печати на клиентских компьютерах” (Render print jobs on client computers).

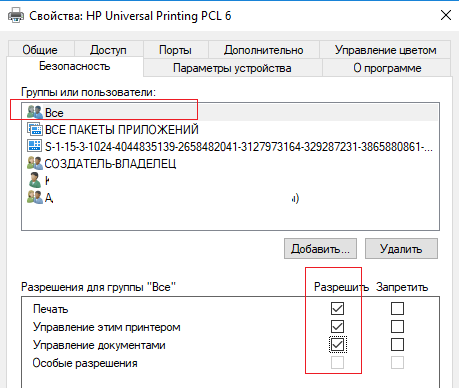

Затем на вкладке безопасность для группы “Все” отметить все галки.

После выполнения этих действий вы сможете подключаться к общей папке (\\servername\share) и принтеру на доменном компьютере с компьютеров рабочей группы без ввода имени пользователя и пароля, т.е. анонимно.

Сетевой доступ: разрешать применение разрешений «Для всех» к анонимным пользователям Network access: Let Everyone permissions apply to anonymous users

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения, управление политиками и вопросы безопасности для сетевого доступа: разрешить применение разрешений «Все» к параметру политики безопасности анонимных пользователей. Describes the best practices, location, values, policy management and security considerations for the Network access: Let Everyone permissions apply to anonymous users security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, какие дополнительные разрешения даны анонимным подключениям к устройству. This policy setting determines what additional permissions are granted for anonymous connections to the device. Если этот параметр политики включается, анонимные пользователи могут нумеровать имена учетных записей домена и общих папок и выполнять некоторые другие действия. If you enable this policy setting, anonymous users can enumerate the names of domain accounts and shared folders and perform certain other activities. Эта возможность удобна, например, если администратор хочет предоставить доступ пользователям в доверенном домене, который не поддерживает возвратное доверие. This capability is convenient, for example, when an administrator wants to grant access to users in a trusted domain that does not maintain a reciprocal trust.

По умолчанию маркер, созданный для анонимных подключений, не включает SID Everyone. By default, the token that is created for anonymous connections does not include the Everyone SID. Поэтому разрешения, которые назначены группе «Все», не применяются к анонимным пользователям. Therefore, permissions that are assigned to the Everyone group do not apply to anonymous users.

Возможные значения Possible values

Sid Everyone добавляется в маркер, созданный для анонимных подключений, и анонимные пользователи могут получить доступ к любому ресурсу, для которого группе «Все» назначены разрешения. The Everyone SID is added to the token that is created for anonymous connections, and anonymous users can access any resource for which the Everyone group has been assigned permissions.

Sid Everyone удаляется из маркера, созданного для анонимных подключений. The Everyone SID is removed from the token that is created for anonymous connections.

Не определено Not defined

Рекомендации Best practices

Расположение Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Polices\Security Options

Значения по умолчанию Default values

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Отключено Disabled |

| Эффективные параметры по умолчанию для DC DC Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Отключено Disabled |

Управление политикой Policy management

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики становятся эффективными без перезапуска устройства, если они сохраняются локально или распространяются посредством групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Неавторизованный пользователь может анонимно перечислять имена учетных записей и общие ресурсы, а также использовать эти сведения для попытки угадать пароли, выполнить атаки социальной инженерии или запустить doS-атаки. An unauthorized user could anonymously list account names and shared resources and use the information to attempt to guess passwords, perform social engineering attacks, or launch DoS attacks.

Противодействие Countermeasure

Отключает сетевой доступ: разрешения «Все» применяются к параметру анонимных пользователей. Disable the Network access: Let Everyone permissions apply to anonymous users setting.

Возможное влияние Potential impact

Нет. None. Это конфигурация по умолчанию. This is the default configuration.

Сетевой доступ: запретить анонимный доступ к именованным каналам и общим ресурсам Network access: Restrict anonymous access to Named Pipes and Shares

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения, управление политиками и вопросы безопасности для сетевого доступа: ограничение анонимного доступа к параметру политики безопасности «Именованных каналов и ресурсов». Describes the best practices, location, values, policy management and security considerations for the Network access: Restrict anonymous access to Named Pipes and Shares security policy setting.

Справочные материалы Reference

Этот параметр политики включает или отключает ограничение анонимного доступа только к общим папок и каналам, именуемым в сетевом доступе: именованным каналам, к которые можно получить анонимный доступ, и сетевому доступу: общие папки, к которые можно получить анонимный доступ. This policy setting enables or disables the restriction of anonymous access to only those shared folders and pipes that are named in the Network access: Named pipes that can be accessed anonymously and Network access: Shares that can be accessed anonymously settings. Этот параметр управляет доступом сеанса null к общим папам на компьютерах, добавляя RestrictNullSessAccess со значением 1 в раздел реестра HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LanManServer\Parameters. The setting controls null session access to shared folders on your computers by adding RestrictNullSessAccess with the value 1 in the registry key HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\LanManServer\Parameters. Это значение реестра отключит или отключит обнуленные общие папки сеанса, чтобы контролировать, ограничивает ли служба сервера доступ клиентов, не непросвещенных, к именовамым ресурсам. This registry value toggles null session shared folders on or off to control whether the Server service restricts unauthenticated clients’ access to named resources.

Сеансы NULL — это уязвимость, которую можно использовать с помощью различных общих папок на устройствах в вашей среде. Null sessions are a weakness that can be exploited through the various shared folders on the devices in your environment.

Возможные значения Possible values

Рекомендации Best practices

Расположение Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Значения по умолчанию Default values

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Включено Enabled |

| Эффективные параметры по умолчанию для DC DC Effective Default Settings | Включено Enabled |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Включено Enabled |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Включено Enabled |

Управление политикой Policy management

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики становятся эффективными без перезапуска устройства, если они сохраняются локально или распространяются посредством групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Сеансы NULL — это уязвимость, которую можно использовать с помощью общих папок (включая общие папки по умолчанию) на устройствах в вашей среде. Null sessions are a weakness that can be exploited through shared folders (including the default shared folders) on devices in your environment.

Противодействие Countermeasure

Включить сетевой доступ: ограничить анонимный доступ к именованным каналам и параметру «Доступ». Enable the Network access: Restrict anonymous access to Named Pipes and Shares setting.

Возможное влияние Potential impact

Вы можете включить этот параметр политики, чтобы ограничить доступ пользователей, не проавентированных по стандарту NULL, ко всем каналам серверов и общим папок, кроме тех, которые указаны в записях NullSessionPipes и NullSessionShares. You can enable this policy setting to restrict null-session access for unauthenticated users to all server pipes and shared folders except those that are listed in the NullSessionPipes and NullSessionShares entries.

Ограничить анонимный доступ к компьютеру

Изучить назначение ульев SAM И SECURITY реестра

Резервное копирование реестра

Запрет на чтение реестра пользователям

Зайти в редактор реестра (regedit в командной строке) в следующий раздел:

Нажать правой кнопкой мыши на название раздела CurrentVersion, выбрать пункт «Разрешения». Сверху выбрать группу «Пользователи», внизу отметить пункт «Полный доступ» в колонке «Запретить».

Те же операции произвести с ключом HKEY_LOCAL_MACHINE\SOFTWARE \Microsoft\Windows NT\CurrentVersion

Открыть редактор реестра – Файл – Экспорт. Сохранить reg-файл в отдельную папку.

Содержит информацию SAM (Security Access Manager), хранящуюся в файлах SAM, SAM.LOG, SAM.SAV в папке \%Systemroot%\System32\Config.

Содержит информацию безопасности в файлах SECURITY, SECURITY.LOG, SECURITY.SAV в папке \%Systemroot%\System32\Config.

5.Запретить перезагрузку компьютера (Запретить выключение)

7. Раздел ЛОКАЛЬНАЯ ПОЛИТИКА БЕЗОПАСНОСТИ – выполнить все требования

Защитить каталог \repair, используя программу Windows Explorer (Проводник); сделать следующее:

— Откройте Windows Explorer (Проводник).

— Перейдите в каталог repair (обычно это C:\winnt\repair), нажмите правую клавишу мыши и выберите в открывшемся меню Properties (Свойства).

— Выберите закладку Security (Безопасность).

— Выберите Permissions (Разрешения).

— Отметьте Replace Permissions on Subdirectories (Переносить разрешения на поддиректории) и Replace Permissions on Existing Files (Переносить разрешения на файлы).

— Удалите из списка всех пользователей, кроме Administrators (Администраторы) и SYSTEM (Система).

— Убедитесь, что и Administrators (Администраторы), и SYSTEM (Система) имеют права Full Control (Полный контроль).

Теперь вы назначили пользователям Administrators (Администраторы) и SYSTEM (Система) права Full Control (Полный контроль) на данный каталог и все файлы, которые в нем содержатся. Поскольку режим редактирования ACL выбран не был, права всех остальных пользователей удалены системой.

. Защитить помимо каталогов \repair и \config информацию, относящаяся к SAM, которая может быть записана в следующие файлы: pagefile.sys, memory.dmp или user.dmp.

Чтобы уменьшить опасность, связанную с использованием файлов user.dmp и memory.dmp, необходимо предпринять одно из следующих действий:

— установить права для этих файлов так, что только администраторы смогут иметь доступ к ним;

— установить в реестре ключ, указывающий на необходимость удаления системного файла pagefile при завершении работы операционной системы;

Чтобы отключить в параметрах настройки создание файла memory.dmp, запустите в Панели Управления (Control Panel) раздел Система (System) и выберите закладку Загрузка/восстановление (Startup/Shutdown). Затем отключите параметр Запись отладочной информации (Write debugging information to). Если вам все же необходимо иметь образы памяти на момент аварийного завершения работы, постарайтесь настроить параметры ОС таким образом, чтобы файлы, содержащие образ памяти, помещались в защищенный каталог, доступный только администраторам.

Что касается файла pagefile.sys, то его открывает и защищает от попыток непосредственного доступа со стороны взломщиков только операционная система. Можно сконфигурировать Windows так, чтобы pagefile удалялся при нормальном завершении работы системы. В ситуациях, когда условия эксплуатации системы требуют установки и использования нескольких копий ОС, удаление файла pagefile при нормальном завершении работы можно считать достаточной мерой безопасности.

* Для удаления файла pagefile.sys необходимо сделать следующее: Пуск-> Панель управления-> Администрирование-> Локальные политики безопасности-> Локальные политики-> Параметры безопасности-> Очистка страничного файла виртуальной памяти при завершении работы включить.

* Чтобы отключить кэширование, установите в 0 значение параметра реестра CachedLogonsCount (типа REG_DWORD) в ключе HKLM\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Winlogon.

Кроме того, следует ограничить права группы Everyone на доступ к ключам HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanSeiver \Shares и HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\UPS только правами типа Query Value, Enumerate Subkeys, Notify и Read Control. Установка этих ограничений помешает несанкционированному использованию разделяемых ресурсов системы и применению параметра Image Path в составе ключа UPS для запуска нежелательного программного обеспечения. Доступ типа Full Control к этим ключам должны иметь только операционная система (System) и члены группы Administrators.

Наконец, обратите внимание на такие ключи реестра, как Run, RunOnce и RunOnceEx в составе ключа реестра HKEY_LOCAL_MACHINE\SOFTWARE \Microsoft\Windows\CurrentVersion. В частности, система выполняет все программы, перечисленные параметрами в составе ключа RunOnceEx, а затем удаляет параметры, задающие запуск этих программ, что позволяет пользователям исполнять на компьютере любые нежелательные программы. Права группы уровня Full Control на эти ключи должны иметь только операционная система (System) и члены группы Administrators.

Рекомендация для домашней отработки темы

Следует упомянуть еще один ключ реестра, весьма важный для обеспечения безопасности. При работе с сервисом удаленного доступа система выводит диалоговые окна, в которых пользователи должны ввести регистрационную информацию — входное имя и пароль. В этих диалоговых окнах имеются флажки, установка которых позволяет запомнить пароль (Save ThisPassword или Remember This Password).Хотя сохранение паролей очень удобно для конечного пользователя, эта практика представляет собой потенциальный риск, поскольку пароли хранятся так, чтобы система могла быстро их извлечь. Таким образом, извлечь этот пароль несложно и взломщику. Это особенно актуально для владельцев портативных компьютеров, поскольку в случае утраты такого компьютера тот, в чьи руки он попал, получит также и беспрепятственный доступ к вашим сетям.

Простейший способ застраховать себя от этой опасности заключается в блокировке функциональной возможности сохранения паролей RAS на компьютере, являющемся клиентом RAS. Для этого раскройте ключ реестра HKEY_LOCAL__MACHINE\SYSTEM\CurrentControlSet\Services\RemoteAccess\Parameters, и добавьте в него параметр DisableSavePassword с типом данных REG_DWORD. Теперь система никогда не будет предлагать пользователю сохранить введенный пароль для доступа к серверу RAS.

Нам важно ваше мнение! Был ли полезен опубликованный материал? Да | Нет

Как заблокировать компьютер, чтобы нельзя было открыть сайт, запустить игру, получить доступ к рабочему столу и пр.

Помогите защитить компьютер, чтобы на нем без меня нельзя было запускать игры. А то дети вместо учебы проводят часами за различными стрелялками.

Как бы заблокировать ПК (а точнее, некоторые его функции).

Кое-что, конечно, можно сделать, но сразу хочу вас предупредить (и тех, кого интересует похожий вопрос) : никакие ограничения не помогут, если против них будет средней руки пользователь (тем более, ваши дети могут прочитать другие мои заметки 😉).

Банально, но ребенок может завести себе вторую копию Windows на флешке и с нее «играться» (а вы будете думать, что всё ограничили. ).

Впрочем, задача по блокировке может возникнуть и в других случаях. Рассмотрю ниже кратко, несколько вариантов.

Способы блокировки

Доступ к рабочему столу

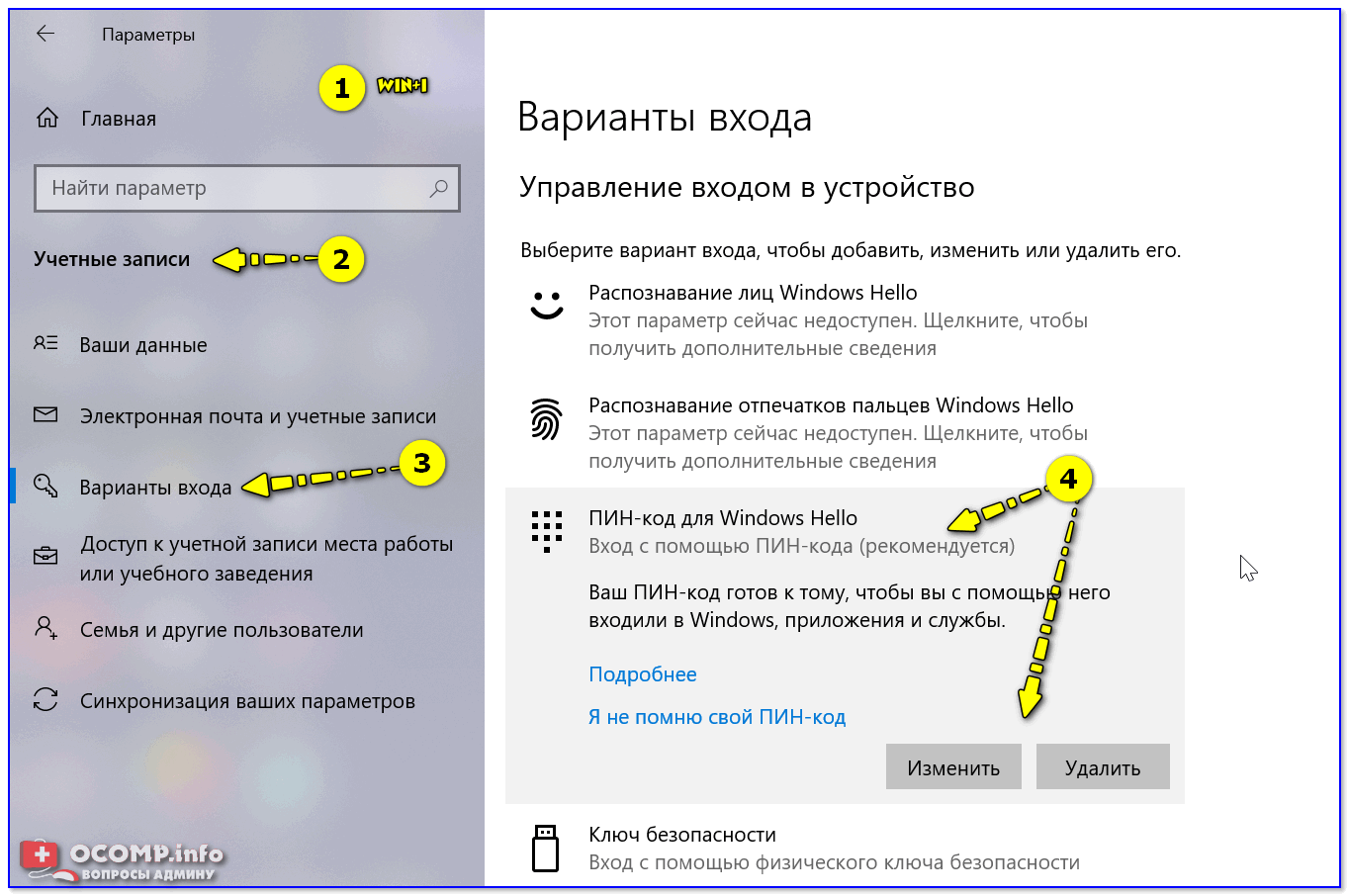

Наиболее простой способ скрыть рабочий стол, окна и документы от посторонних (на время пока вы отойдете от ПК) — воспользоваться ПИН-кодом (его легко установить в параметрах ОС).

Примечание : разумеется, этот способ не защитит вас от тех случаев, когда «любопытная персона» вынет ваш диск из компьютера и подключит его к другому.

Универсальный способ поставить пароль на учетную запись : нажать Win+R, использовать команду control userpasswords2 и в появившемся окне задать пароль.

Параметры — учетные записи — ПИН-код

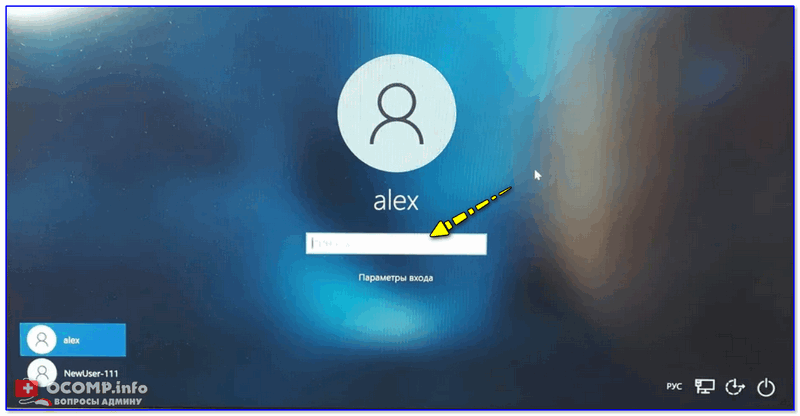

Теперь чтобы проверить, как работает «наша защита» — нажмите сочетание клавиш Win+L (либо просто перезагрузите компьютер).

Перед вами должно появиться окно с предложением ввести пароль (как у меня в примере ниже 👇). Пока ПИН-код (пароль) не будет введен — доступ к рабочему столу вы не получите.

Требуется ввести ПИН-код

Забыл пароль администратора в Windows 7/8/10. Как сбросить пароль, помогите, не могу войти в систему.

Доступ к диску / флешке / папке

В Windows 10 Pro есть встроенная функция (BitLocker) для быстрого шифрования и установки пароля на диски и флешки. Это хороший способ скрыть от посторонних свою конфиденциальную информацию (и, кстати, достаточно надежный!).

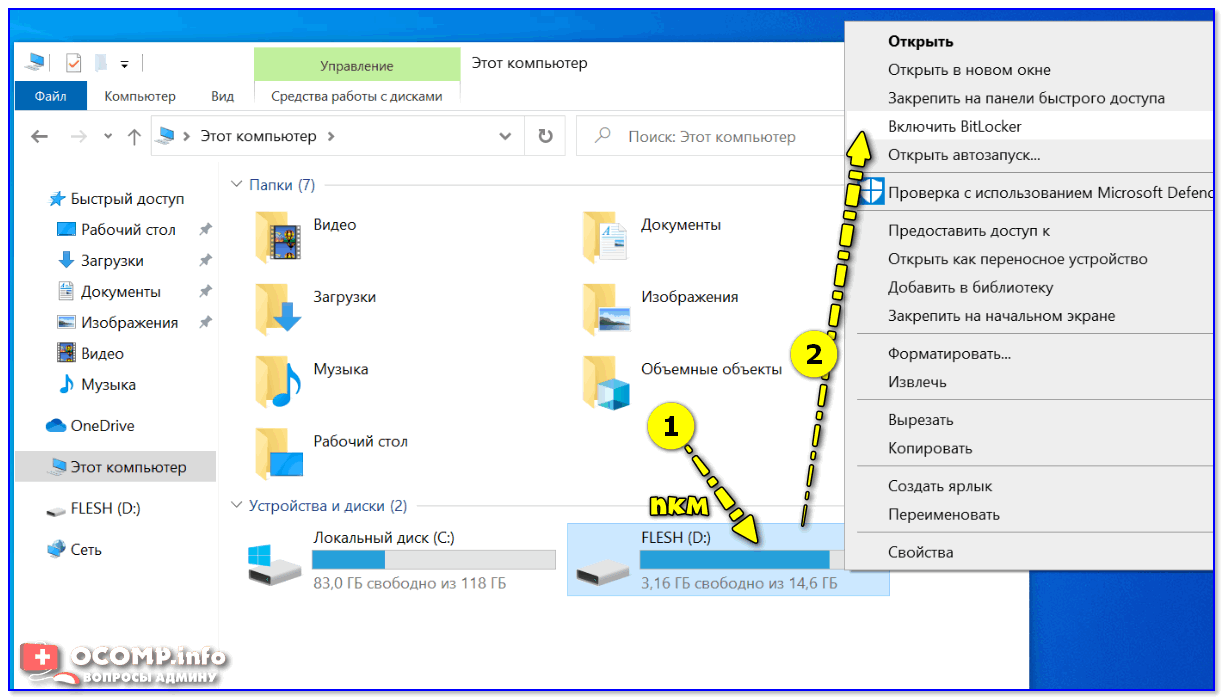

Делается это просто : подключаем внешний диск/флешку к компьютеру, копируем на нее документы (которые нужно защитить).

После указываем, что нам необходимо зашифровать диск и установить пароль (для снятия блокировки). Пример ниже 👇

Будьте аккуратны, если вы забудете свой пароль — вероятно, вы больше не увидите данные на этом накопителе.

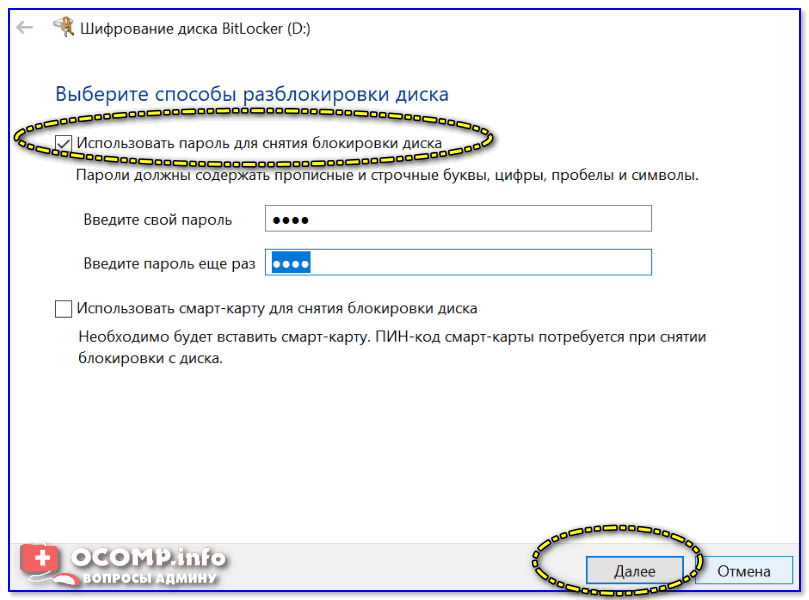

Использовать пароль для снятия блокировки диска

Всё! Теперь при каждом подключении такого диска/флешки — Windows будет спрашивать пароль для расшифровки информации на нем.

Если в вашей ОС BitLocker отсутствует — можно воспользоваться сторонними продуктами: Protected Folder, Anvide Seal Folder, USB Safeguard, TrueCrypt, CyberSafe, Rohos Disk и т.д.

Мне в этом плане импонирует 👉 утилита Protected Folder (ссылка на офиц. сайт). После ее установки и запуска — вам останется лишь добавить в ее окно нужные папки и диски, которые вы хотите скрыть. Удобно?! 👌

Доступ к сайтам (веб-страничкам)

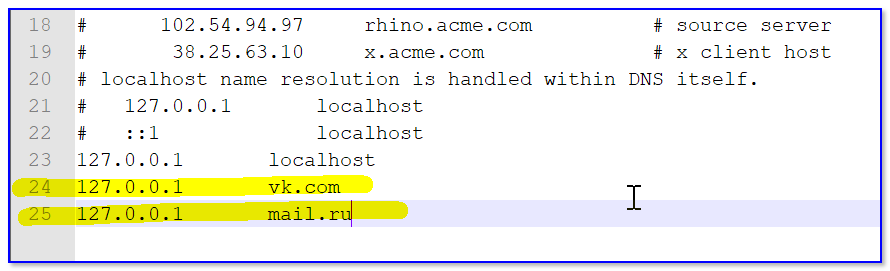

В Windows есть один системный файл, позволяющий легко блокировать доступ к любым ресурсам в Интернет. Речь идет о файле HOSTS (расположен в папке C:\Windows\System32\drivers\etc\ ).

Так вот, если его открыть в блокноте, ввести строки (как в моем примере ниже 👇) и сохранить — то браузеры перестанут открывать странички с этих ресурсов (в мое случае: vk.com, mail.ru).

Редактируем файл HOSTS

Не удается получить доступ

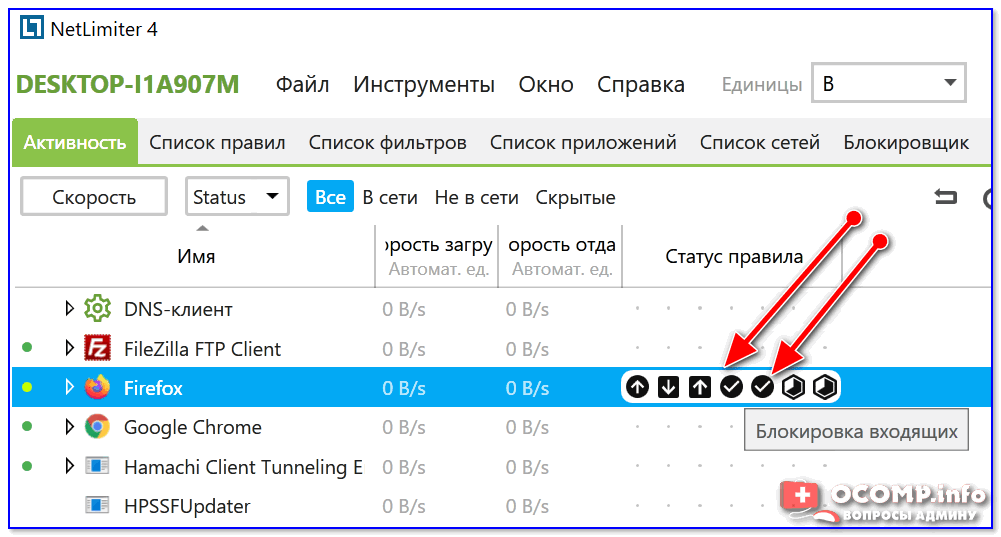

Заблокировать можно не только доступ к конкретным веб-ресурсам, но и ограничить доступ к Интернету отдельным программам. Например, можно заблокировать таким образом все сетевые игры. 👌

В этом плане очень удобна утилита NetLimiter: достаточно в окне статистики поставить галочку запрета исходящего/входящего трафика. См. пример ниже. 👇

Блокировка входящих и исходящих пакетов // NetLimiter

Кроме этого, для решения этой задачи можно использовать встроенный в Windows брандмауэр. О том, как его настроить — см. заметку ниже.

В опциях программы можно ограничить как время работы за ПК, так и заблокировать запуск определенных программ и сайтов. Весьма удобно! 👌

Антивирус Касперского — родительский контроль

Кстати, в Windows 10 можно создать учетную запись ребенка с определенными ограничениями. О том, как это сделать — рассказывал в одной из своих прошлых заметок. 👇

Безопасность детей в Интернет: как закрыть доступ к сайтам для взрослых [контроль ребенка за компьютером]

Доступ к играм (блокировка от детей)

Использовать опции рекомендованного выше антивируса Касперского. Он это достаточно легко сможет сделать.

Если речь идет о сетевых играх — можно заблокировать доступ для них к сети Интернет через настройки роутера или с помощью NetLimiter (👆). Т.е. игра сама запуститься, а выйти в Интернет не сможет.

Папки с играми (куда они установлены) можно скрыть (зашифровать) с помощью спец. программ. В результате чтобы запустить игру — сначала необходимо будет расшифровать папку, куда она установлена. Хороший вариант (если не учесть, что игру можно переустановить. )

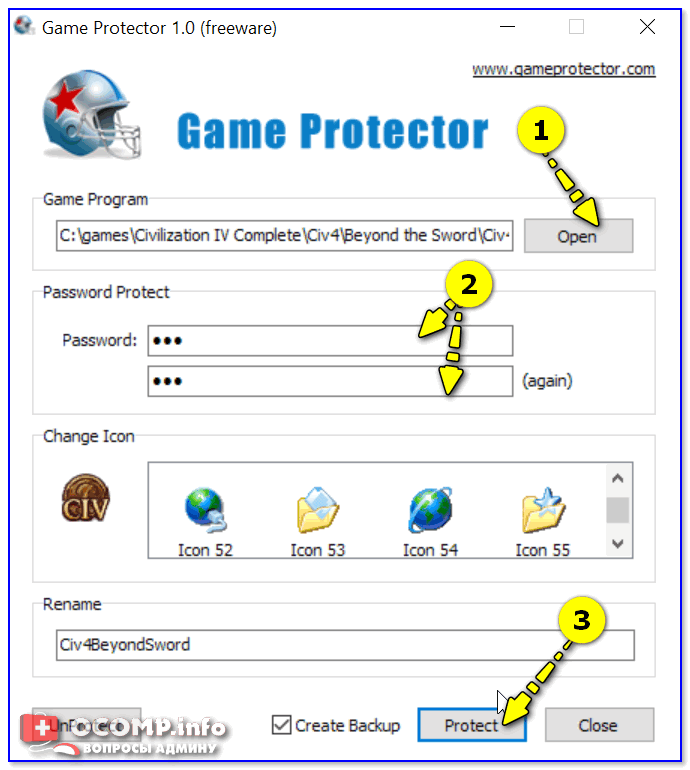

Есть одна спец. утилита Game Protector, предназначенная для блокировки запуска программ и игр. Работать с ней очень просто: достаточно указать нужную вам игру и установить пароль. Всё!

Выбираем игру, ставим пароль, нажимаем кнопку «Protect» — Game Protector

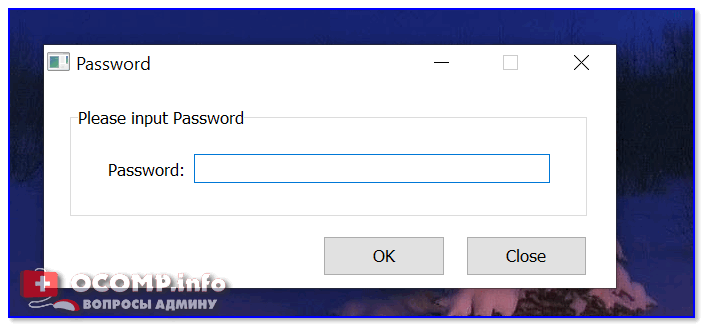

Далее при запуске заблокированной программы — появится окно с предложением ввести пароль. Если пароль введен не будет — программа не запуститься. Удобно?! 👌

Какое окно появится при запуске игры

На сим пока всё, дополнения приветствуются!