Как запретить доступ к диску другим пользователям windows 10

Как предотвратить доступ к жестким дискам в Windows 10

Если вы какое-то время использовали Windows 10 (а это скорее всего так), возможно, вы знаете, что операционная система позволяет пользователям создавать как локальную, так и гостевую учетную запись.

Вы можете создать столько учетных записей, сколько захотите.

Однако основная проблема заключается в том, что даже если вы создадите новую учетную запись пользователя, пользователи все равно смогут получить доступ к вашим жестким дискам.

Если другие пользователи используют ваш компьютер дома, вы не хотите, чтобы они получали доступ к вашим личным файлам, хранящимся на определенных дисках.

Windows 10 от Microsoft не предлагает никаких прямых настроек для ограничения доступа к жесткому диску для локальных учетных записей, но это можно сделать.

Как предотвратить доступ к жестким дискам в Windows 10

Итак, если вы хотите ограничить доступ к жесткому диску для локальных учетных записей в Windows 10, вам нужно полагаться на редактор групповой политики.

Этот процесс немного сложен, но он справляется со своей задачей.

Ниже мы поделились подробным руководством по ограничению доступа к жесткому диску для локальных учетных записей в Windows 10.

Важно: обязательно внимательно следуйте инструкциям. В противном случае вы закончите тем, что ограничите доступ к жесткому диску для всех учетных записей.

Шаг 1. Прежде всего, нажмите «Windows Key + R» на клавиатуре, чтобы открыть диалоговое окно «RUN».

Шаг 2. В диалоговом окне «RUN» (Выполнить) введите «gpedit.msc» и нажмите кнопку «Enter» (Ввод).

Шаг 3. Откроется редактор локальной групповой политики.

Шаг 4. Теперь вам нужно перейти к «Конфигурации пользователя — Административные шаблоны — Компоненты Windows».

Шаг 5. В разделе «Компоненты Windows» найдите параметр «Проводник» и откройте его.

Шаг 6. На правой панели дважды щелкните «Запретить доступ к дискам через «Мой компьютер»».

Шаг 7. Теперь выберите «Включено» и выберите «Ограничить все диски» в раскрывающемся меню. После этого нажмите кнопку «ОК».

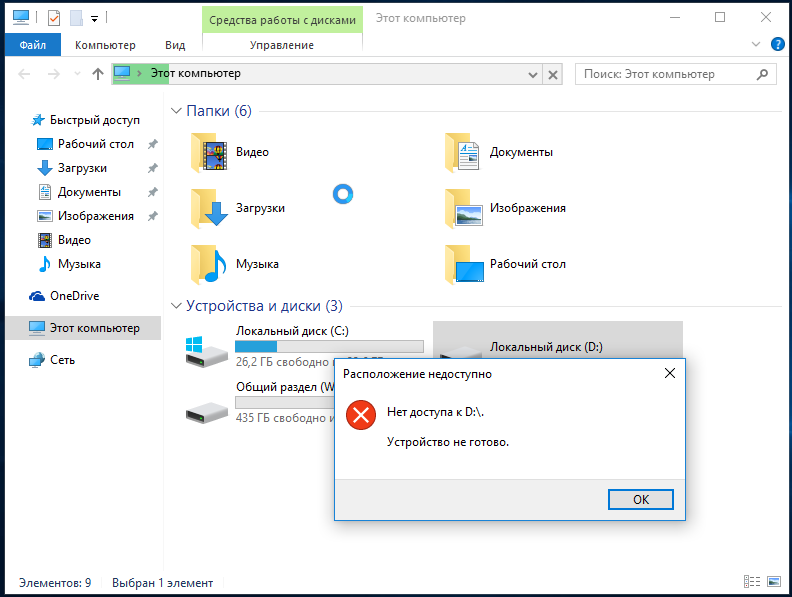

Шаг 8. Теперь переключитесь на другую учетную запись пользователя и откройте жесткий диск. Вы получите сообщение об ошибке.

Шаг 9. Чтобы разрешить доступ к жесткому диску, выберите «Не настроено» на шаге №7 и нажмите кнопку «ОК».

Вот и все! Вы сделали. Вот как вы предотвращаете доступ к дискам со своего компьютера в Windows 10.

Эта статья посвящена тому, как запретить доступ к дискам со своего компьютера в Windows 10.

Надеюсь, эта статья вам помогла!

Пожалуйста, поделитесь ею также со своими друзьями.

Если у вас есть какие-либо сомнения по этому поводу, сообщите нам об этом в поле для комментариев ниже.

Как заблокировать доступ к дискам?

Итак, если вашим компьютером могут воспользоваться ваши друзья или родные, лучше подстраховаться и заблокировать доступ к дискам Windows. Всем или конкретным – вобщем тем, что каждый из нас видит в проводнике в Мой компьютер. В Windows ограничить доступ к локальным дискам очень просто: другие пользователи (из другого профиля или учётной записи) не смогут прочесть конфиденциальную информацию или удалить системные файлы. Однако будьте готовы к тому, что открыть диск из Мой компьютер не сможет никто – вы в том числе. Да, выделить конкретного юзера не удастся, так что дозируйте налагаемые запреты.

ПО ТЕМЕ

Чтобы заблокировать доступ к дискам…

Отправляемся в редактор групповых политик из строки Выполнить (WIN+R) командой

Теперь справа выберем Запретить доступ к дискам через “Мой компьютер”. Дважды щёлкнув по параметру, вызовем настройку активации. Выведем её в положение Включено, в переключателе Ограничить доступ к … и нажмём Применить.

Вы вольны выбрать один или несколько дисков, на которые будет наложен запрет со стороны других пользователей. Теперь, когда кто-то попытается зайти в указанный диск, система ему ответит так:

Причём, если под запрет попадёт диск С, после активации запрета нельзя будет открыть ЛЮБУЮ из папок: на Рабочем столе, В Моих документах, Изображениях и т.п. Не попадитесь на собственную удочку. Как отменить нововведение, вы уже знаете. Вернуться в Редактор групповой политики и переправить параметр не помешает ничто. Просто мы знаем, куда тыкать.

Как заблокировать доступ к дискам через реестр?

Открываем редактор командой

создайте справа 32-х битный параметр DWORD, который нужно назвать NoViewOnDrive. Теперь всё зависит от значений, которые вы этому параметру присвоите:

Как запретить пользователям доступ к дискам на этом компьютере в Windows 10

Если вы хотите запретить пользователям доступ к дискам в проводнике, тогда в редакторе локальной групповой политики есть параметр, который позволяет администраторам ограничивать доступ к диску C или всем дискам, видимым в Этот ПК раздел. Вы также можете сделать это с помощью редактора реестра.

Хотя вы можете скрыть диск, пользователь может получить доступ к диску, если он / она наткнется на диск, другим способом. Это руководство удобно, поскольку пользователи не могут получить доступ к определенному диску или всем дискам для сохранения файла или внесения изменений. Если вы включите этот параметр, другие пользователи не смогут сохранять изображения, видео, документы и т. Д. Однако все установленные вами программы будут работать без ошибок.

Запретить пользователям доступ к дискам в Windows 10

Чтобы запретить пользователям доступ к дискам в проводнике Windows 10:

Откройте на своем компьютере редактор локальной групповой политики. Для этого нажмите Win + R, тип gpedit.msc и ударил Войти кнопка.

Затем перейдите по следующему пути –

Найдите настройку под названием Запретить доступ к дискам с моего компьютера и дважды щелкните по нему справа. Выберите Включено вариант и разверните раскрывающееся меню.

Здесь можно выбрать букву диска. Ты можешь выбрать:

или любой другой вариант согласно вашему требованию. Наконец, нажмите кнопку Подать заявление и Ok кнопки, чтобы сохранить изменение.

После этого, когда вы попытаетесь открыть выбранный диск, вы увидите сообщение об ошибке с указанием ограничения.

Если вы хотите разрешить всем доступ ко всем дискам или поднять шлагбаум, перейдите к той же настройке и выберите Не настроено вариант.

Использование редактора реестра

Если вы хотите сделать то же самое с редактором реестра, вам нужно открыть редактор реестра и следовать этому файлу пути

Щелкните правой кнопкой мыши проводник, выберите Создать> значение DWORD (32 бита) и назовите это как NoViewOnDrive.

Затем дважды щелкните по нему, установите значение как 4 (чтобы предотвратить диск C), или 3фффффф (чтобы ограничить все диски). Затем нажмите ОК, чтобы сохранить изменения.

Как в одной из двух установленных Windows запретить доступ к диску с другой системой

Д ля чего в Windows нужны учётные записи, полагаем, объяснять никому нет необходимости. Они нужны, чтобы каждый пользователь мог иметь собственное рабочее пространство. Но есть тому и радикальная альтернатива — вместо того, чтобы создавать учётные записи, для каждого пользователя можно установить отдельную операционную систему. Этот вариант выглядит более надёжным, но всё равно при этом системный раздел и файлы одного пользователя будут доступны другому.

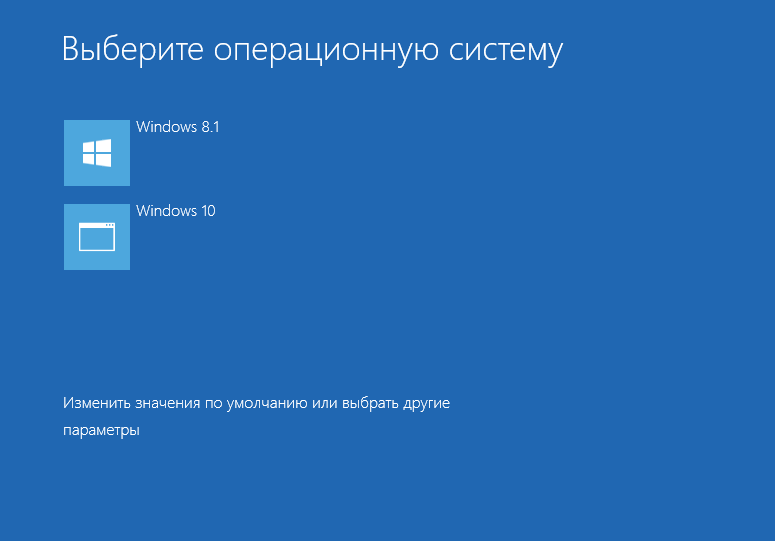

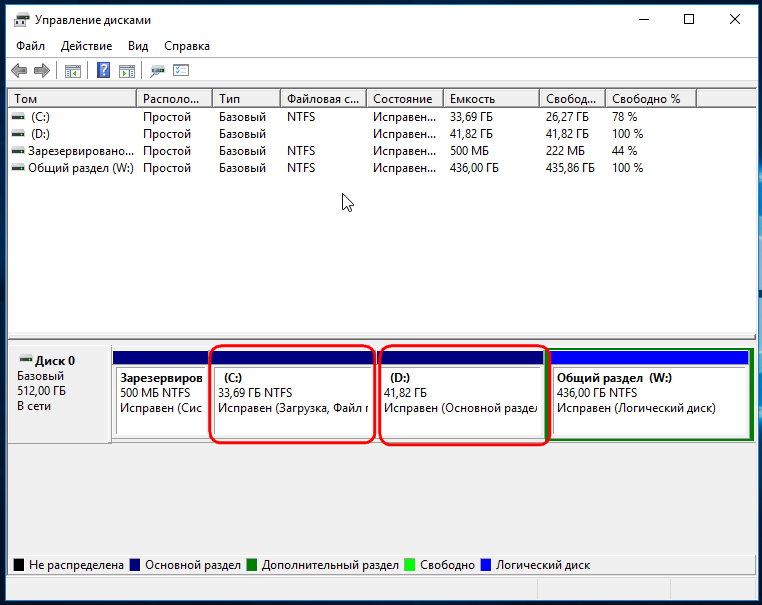

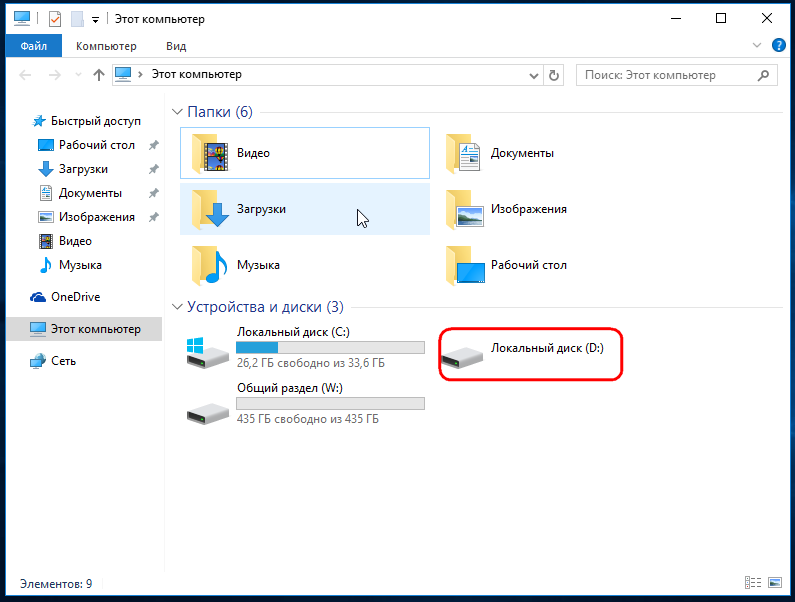

Но есть трюк, который позволяет сделать недоступным системный раздел с неработающей в данный момент Windows, а также со всеми расположенными на нём файлами. Допустим, у вас есть компьютер с двумя ОС — Windows 10 на диске С и Windows 8.1 на диске D, есть также общий диск W.

Задача следующая — сделать так, чтобы раздел D был недоступен пользователю, чья система установлена на диске С и наоборот, чтобы диск С был недоступен пользователю, чья Windows установлена в разделе D.

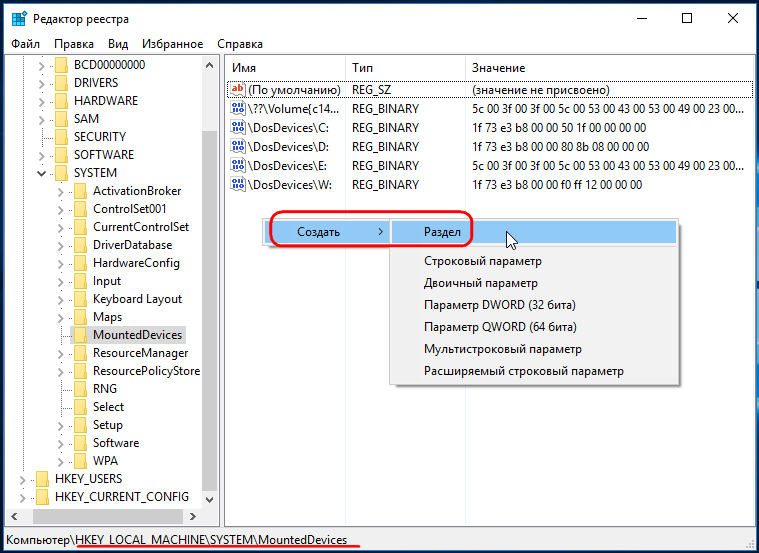

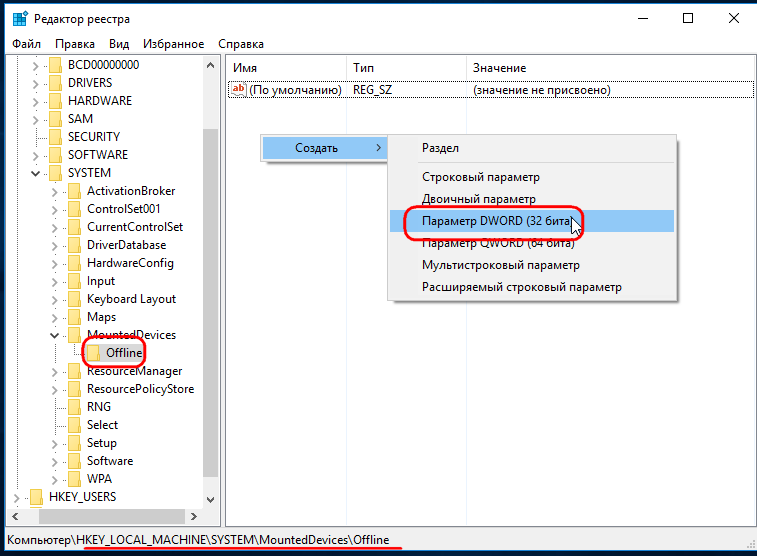

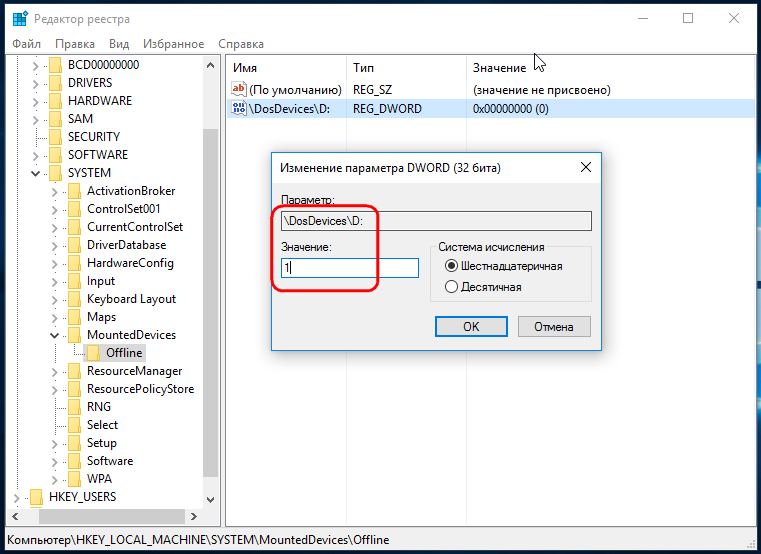

Создайте в каталоге MountedDevices новый подраздел с именем Offline, а в нём создайте 32-битный параметр типа DWORD.

И назовите его \DosDevices\D:. Соответственно, если вторая Windows будет установлена на диске с другой буквой, в конце имени параметра должна быть указана именно она. В качестве значения созданного параметра установите 1.

Закройте редактор реестра и перезагрузитесь в эту же систему.

Точно так же запрещается доступ к диску С в работающей Windows 8.1, только на этот раз указанный выше параметр будет называться \DosDevices\E:, так как раздел с Windows 10, если смотреть на него из Windows 8.1, имеет букву E.

Осенью этого года Microsoft представит очередное крупное обновление Windows 10 21H2 под кодовым названием Sun Читать далее

Чем более новой является версия и сборка Windows, тем больше вероятность появления какой-нибудь ошибки при Читать далее

Сетевые диски часто используются для получения доступа к данным в локальной сети, хранящимся на другом Читать далее

В «нормально» сконфигурированной Windows 10 доступно два языка ввода и две раскладки переключения языков — Читать далее

Устройства: разрешить доступ к дисководам компакт-дисков только локальным пользователям. Devices: Restrict CD-ROM access to locally logged-on user only

Область применения Applies to

В этой статье описываются лучшие методики, расположение, значения и вопросы безопасности для устройств: ограничить доступ cd-ROM к параметру политики безопасности только для пользователей, во время входа в систему. Describes the best practices, location, values, and security considerations for the Devices: Restrict CD-ROM access to locally logged-on user only security policy setting.

Справочные материалы Reference

Этот параметр политики определяет, доступен ли компакт-диск локальным и удаленным пользователям одновременно. This policy setting determines whether a CD is accessible to local and remote users simultaneously. Если этот параметр политики включается, доступ к съемным компакт-картам будет разрешен только пользователю, который в интерактивном режиме вошел в систему. If you enable this policy setting, only the interactively logged-on user is allowed to access removable CDs. Если этот параметр политики включен и никто не вошел в систему в интерактивном режиме, доступ к компакт-диску можно получить по сети. If this policy setting is enabled and no one is logged on interactively, the CD can be accessed over the network.

Преимущество безопасности, обеспечиваемого включением этого параметра политики, невелико, так как оно не позволяет сетевым пользователям получать доступ к диску, только если кто-то вошел в локализованную консоль системы одновременно. The security benefit of enabling this policy setting is small because it only prevents network users from accessing the drive when someone is logged on to the local console of the system at the same time. Кроме того, компакт-диски не становятся автоматически доступными в качестве общих сетевых дисков; Необходимо намеренно выбрать совместное решение о совместном делиться диском. Additionally, CD drives are not automatically made available as network shared drives; you must deliberately choose to share the drive. Это важно, когда администраторы устанавливают программное обеспечение или копируют данные с компакт-диска и не хотят, чтобы сетевые пользователи могли выполнять приложения или просматривать данные. This is important when administrators are installing software or copying data from a CD-ROM, and they do not want network users to be able to execute the applications or view the data.

Если этот параметр политики включен, пользователи, подключаться к серверу по сети, не смогут использовать диски CD, установленные на сервере, когда кто-либо вошел в локализованную консоль сервера. If this policy setting is enabled, users who connect to the server over the network will not be able to use any CD drives that are installed on the server when anyone is logged on to the local console of the server. Включение этого параметра политики не подходит для системы, которая выступает в качестве jukebox CD для сетевых пользователей. Enabling this policy setting is not suitable for a system that serves as a CD jukebox for network users.

Возможные значения Possible values

Рекомендации Best practices

Расположение Location

Конфигурация компьютера\Параметры Windows\Параметры безопасности\Локальные политики\Параметры безопасности Computer Configuration\Windows Settings\Security Settings\Local Policies\Security Options

Значения по умолчанию Default values

В следующей таблице перечислены фактические и эффективные значения по умолчанию для этой политики. The following table lists the actual and effective default values for this policy. Значения по умолчанию также можно найти на странице свойств политики. Default values are also listed on the policy’s property page.

| Тип сервера или объект групповой политики Server type or GPO | Значение по умолчанию Default value |

|---|---|

| Default Domain Policy Default Domain Policy | Не определено Not defined |

| Политика контроллера домена по умолчанию Default Domain Controller Policy | Не определено Not defined |

| Параметры по умолчанию для автономного сервера Stand-Alone Server Default Settings | Отключено Disabled |

| Эффективные параметры по умолчанию для DC DC Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для рядового сервера Member Server Effective Default Settings | Отключено Disabled |

| Действующие параметры по умолчанию для клиентского компьютера Client Computer Effective Default Settings | Отключено Disabled |

Управление политикой Policy management

В этом разделе описываются функции и средства, которые помогут вам управлять этой политикой. This section describes features and tools that are available to help you manage this policy.

Необходимость перезапуска Restart requirement

Нет. None. Изменения этой политики становятся эффективными без перезапуска устройства, если они сохраняются локально или распространяются посредством групповой политики. Changes to this policy become effective without a device restart when they are saved locally or distributed through Group Policy.

Вопросы безопасности Security considerations

В этом разделе описывается, каким образом злоумышленник может использовать компонент или его конфигурацию, как реализовать меры противодействия, а также рассматриваются возможные отрицательные последствия их реализации. This section describes how an attacker might exploit a feature or its configuration, how to implement the countermeasure, and the possible negative consequences of countermeasure implementation.

Уязвимость Vulnerability

Удаленный пользователь может получить доступ к установленного компакт-диска, который содержит конфиденциальную информацию. A remote user could potentially access a mounted CD that contains sensitive information. Этот риск небольшой, так как компакт-диски автоматически не становятся доступными в качестве общих дисков; Необходимо намеренно выбрать совместное решение о совместном делиться диском. This risk is small because CD drives are not automatically made available as shared drives; you must deliberately choose to share the drive. Однако можно запретить сетевым пользователям просматривать данные или запускать приложения со съемных носитеев на сервере. However, you can deny network users the ability to view data or run applications from removable media on the server.

Противодействие Countermeasure

Включить устройства: ограничить доступ дисков cd-ROM только к параметру локально воходящего пользователя. Enable the Devices: Restrict CD-ROM drive access to locally logged-on user only setting.

Возможное влияние Potential impact

Пользователи, подключаться к серверу по сети, не могут использовать диски CD, установленные на сервере, когда кто-либо вошел в локализованную консоль сервера. Users who connect to the server over the network cannot use any CD drives that are installed on the server when anyone is logged on to the local console of the server. Системные средства, которым требуется доступ к компакт-диску, не будут работать. System tools that require access to the CD drive will fail. Например, служба теневого копирования томов пытается получить доступ ко всем дискам CD и гибким дискам, которые присутствуют на компьютере при инициализации, и если служба не может получить доступ к одному из этих дисков, происходит сбой. For example, the Volume Shadow Copy service attempts to access all CD and floppy disk drives that are present on the computer when it initializes, and if the service cannot access one of these drives, it fails. Это условие вызывает сбой программа архивации данных, если для задания резервного копирования были указаны теневые копии томов. This condition causes the Windows Backup tool to fail if volume shadow copies were specified for the backup job. Также не удастся использовать любые резервные продукты майкрософт, которые используют теневые копии томов. Any non-Microsoft backup products that use volume shadow copies also fail. Этот параметр политики не подходит для компьютера, который выступает в качестве jukebox cd для сетевых пользователей. This policy setting would not be suitable for a computer that serves as a CD jukebox for network users.