Safenet ikey 1000 драйвер windows 10 64

Центр загрузки Sentinel

Утилита для записи лицензий в ключи HASP 4 HASPEdit: HASPEDIT.zip

Драйвер для Windows. Версия 4.116 (интерфейс: консоль): HASP4_driver_cmdline.zip

Драйвер для Windows. Версия 8.15 (интерфейс: GUI): Sentinel_LDK_Run-time_setup

Драйвер для Mас OS. Версия 1.91 (интерфейс: GUI): MacOSX.dmg

Драйвер Sentinel HASP для Linux. Версия 8.15: Sentinel_LDK_Run-time_Installer.tar.gz

Менеджер лицензий для Windows. Версия 8.32: HASP_LM_setup.zip

Менеджер лицензий для Linux. Версия 8.3: hasplm_linux_8.30.tgz

Менеджер лицензий для Mac OS. LM_Setup_Mac.dmg

Утилита Aladdin Monitor. Версия 1.4.2: Monitor_Setup.zip

Утилита DiagnostiX. Версия 1.10: Aladdin_Diagnostix.zip

Драйвер ключа Hardlock под платформы Win32/Win64: cpcpci.zip

Драйверы для ключей Hardlock internal PCI и Hardlock Server internal PCI: pcicard.zip

Драйверы для ключей Hardlock PCMCIA: pcmcia.zip

Утилита для установки HL-Server: hlsw32_inst.zip

Утилита для установки комплекса программ Hardlock Bistro. Версия 2.5: bistro32_inst.zip

Утилита DiagnostiX. Версия 1.10: Aladdin_Diagnostix.zip

Драйвер Sentinel HASP для Windows. Версия 8.15 (интерфейс: GUI): Sentinel_LDK_Run-time_setup.zip

Драйвер Sentinel HASP для Windows. Версия 8.15 (интерфейс: консоль): Sentinel_LDK_Run-time_cmd_line.zip

Драйвер для MAC OS. Версия 8.15 (интерфейс: GUI): Sentinel_LDK_RTE_Installer.dmg

Менеджер лицензий для Windows. Версия 8.32: HASP_LM_setup.zip

Менеджер лицензий для Linux. Версия 8.3: hasplm_linux_8.30.tgz

Менеджер лицензий для Mac OS. Версия 8.3: LM_Setup_Mac.dmg

Утилита Aladdin Monitor. Версия 1.4.2: Monitor_Setup.zip

Утилита DiagnostiX. Версия 1.10: Aladdin_Diagnostix.zip

Комплект разработчика Sentinel LDK 8.0 (04.06.2020): Sentinel-LDK_SDK.zip

Обновление: LDK 8.0.4 (устанавливается поверх LDK 8.0)

Внимание, комплект разработчика Sentinel HASP 5.12 является устаревшем. Рекомендуем вам использовать его только для перехода на Sentinel LDK c более старых версий.

Драйвер Sentinel HASP для Windows. Версия 8.15 (интерфейс: GUI): Sentinel_LDK_Run-time_setup.zip

Драйвер Sentinel HASP для Windows. Версия 8.15 (интерфейс: консоль): Sentinel_LDK_Run-time_cmd_line.zip

Драйвер Sentinel HASP для Linux. Версия 8.15: Sentinel_LDK_Run-time_linux.zip

Драйвер Sentinel HASP для Mac OS X. Версия 8.15: Sentinel_LDK_RTE_Installer.dmg

Определение причин блокировки Sentinel SL из-за смены оборудования : C2V Decoder

Обновление USB-ключей HASP HL до функциональности HASP SRM с помощью файла V2C: HASP_HL_Firmware_Update_v2c.zip

Обновление USB-ключей HASP HL до функциональности HASP SRM с помощью утилиты Firmware Update: HASP_HL_Firmware_Update.zip

Руководство к Sentinel LDK на русском языке: скачать

«Быстрый старт» к Sentinel LDK на русском языке: скачать

Обзор возможностей Sentinel EMS Web Service API на русском языке: скачать

Подробное видео-руководство по работе с Sentinel LDK на русском языке: смотреть

Драйвер для ключей Sentinel SuperPro, Sentinel UltraPro и SHK для Microsoft Windows. Версия 7.5.7: Sentinel System Driver Installer 7.5.7.zip

Драйвер для ключей Sentinel SuperPro, Sentinel UltraPro и SHK для Linux. Версия 7.5.6: sntl-sud-v7.5.6.tar

Драйвер для ключей Sentinel SuperPro, Sentinel UltraPro и SHK для MacOS. Версия 1.3.1: SKPI131.zip

Утилита диагностики для проверки системы и создания файла отчета (Sentinel Advanced Medic) для Microsoft Windows: SAM131.exe

Утилита для удаления Sentinel System Driver: SSDCleanup_1.2.0.5.zip

Пакет драйверов и дополнительных утилит SafeNet Authentication Client (SAC) предназначен для обеспечения работы USB-ключей eToken и смарт-карт данного семейства, токенов линейки iKey, а также смарт-карт и токенов Gemalto на персональных компьютерах и ноутбуках, рабочих станциях и серверах корпоративной сети, работающих под управлением операционных систем, которые поддерживаются пакетом SAC.

Отличительной особенностью данного набора является поддержка свежих операционных систем линейки Microsoft Windows 10 и Microsoft Windows Server 2016.

SafeNet Authentication Client объединил в себе возможности комплектов драйверов и служебных утилит предыдущих поколений, а именно eToken PKI Client и SafeNet Borderless Security (BSec), благодаря чему пользователи, развёрнутых на eToken, iKey, Gemalto инфраструктур, могут и далее применять имеющиеся у них устройства аутентификации (токены и карты).

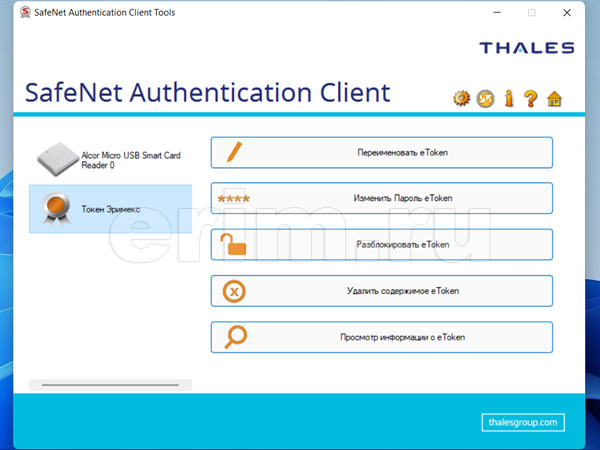

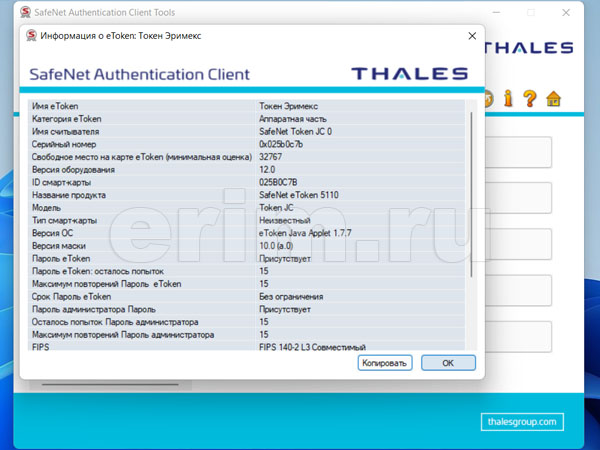

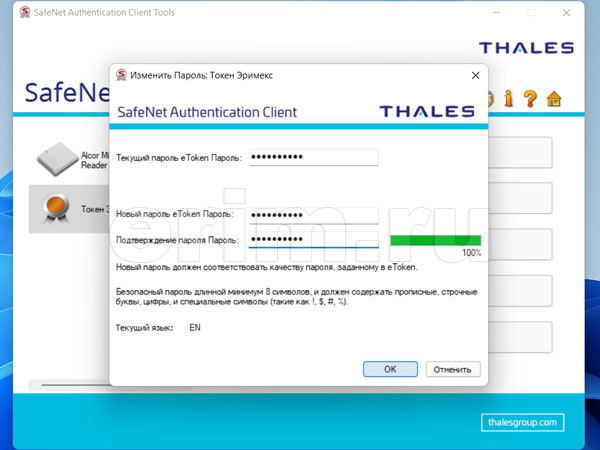

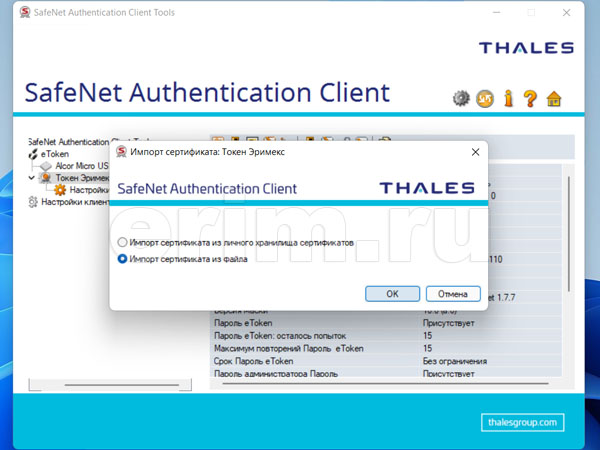

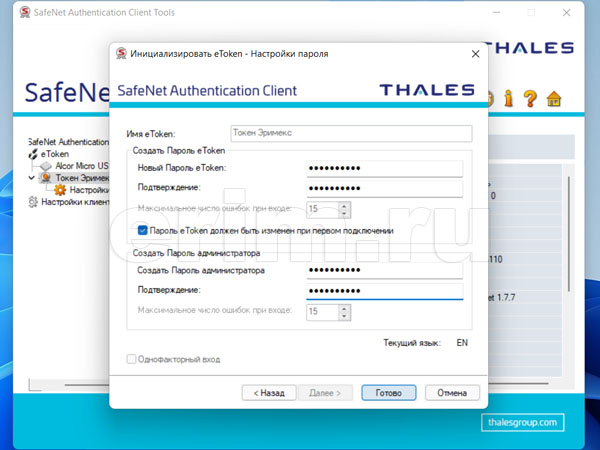

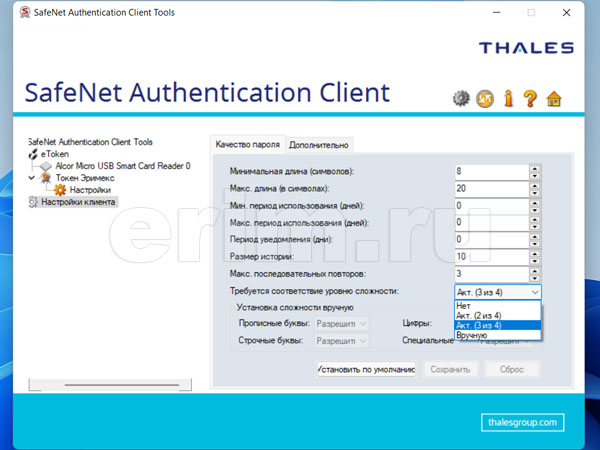

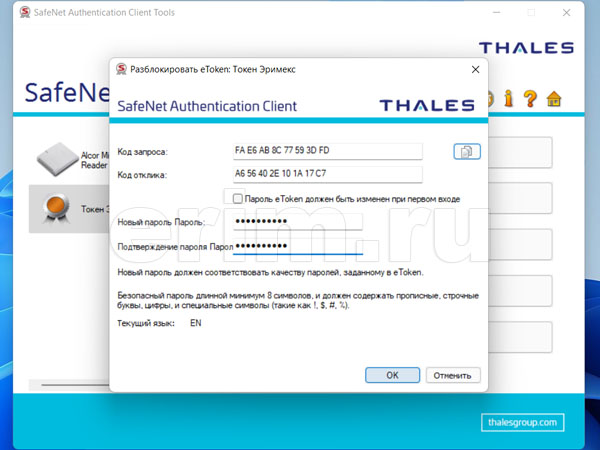

Обзор интерфейса SafeNet Authentication Client

Утилиты, входящие в состав SafeNet Authentication Client, позволяют пользователям eToken, iKey и Gemalto, а также администраторам ИТ-отделов, отвечающим за работу смарт-карт и токенов в компании, выполнять различные операции по их обслуживанию

Применение SafeNet Authentication Client обеспечивает внедрение и облегчает обслуживание USB-ключей и смарт-карт eToken, Gemalto, токенов iKey, работающих в составе различных средств защиты информации, аутентификации пользователей.

Safenet ikey 1000 драйвер windows 10 64

Электронные ключи для аутентификации

iKey рекомендуется использовать для решения следующих задач:

iKey поддерживается множеством программных продуктов партнёров компании Rainbow.

iKey поддерживают наиболее распространенные операционные системы MS Windows, Linux, Mac.

iKey работают в составе программного обеспечения Axis Single Sign-On и SafeNet Card Managment System.

Модельный ряд iKey представлен:

Применение iKey повышает уровень защищенности информации на компьютере без дополнительных затрат на приобретение и установку специального программного обеспечения.

Комплект iKey включает аппаратные электронные ключи, выполненные в двух форм-факторах (USB-ключ и смарт-карта), набор драйверов и прикладных программ для обеспечения доступа к защищаемым объектам.

Описание iKey 1000.

Особенности работы электронного ключа:

Описание iKey 1032

Особенности работы электронного ключа:

Описание iKey 2032

Особенности работы электронного ключа:

Описание iKey 3000

Использование iKey обеспечивает контроль доступа к:

Области применения iKey:

Поддержка PKI-решений

Инфраструктура Открытых Ключей является основой построения систем аутентификации пользователей при решении задач контроля доступа разной сложности.

Сертификат пользователя с его открытым ключом может использовать каждый человек или компьютер для проверки цифровой подписи этого пользователя или для кодирования сообщения, предназначенного для этого пользователя.

Закрытый и открытый ключ составляют пару ключей, математически согласованную таким образом, что сообщение, закодированное с помощью одного ключа, может быть раскодировано только с помощью другого ключа из пары.

Доверительной стороной, подтверждающей подлинность цифрового сертификата, может выступать как третья организация (например, Verisign, Thawte и т. п.), так и сервер сертификатов, расположенный во внутренней корпоративной сети организации (например, Windows 2000 Certificate Services или NetWare NDS). CA несет ответственность за выдачу цифрового сертификата пользователю и последующие подтверждения его физической идентичности перед любым другим представителем сообщества. CA также обязан предоставлять сведения о состоянии сертификата пользователя (действующий, временно заблокированный или отозванный) любой запросившей стороне. Резюме: центр сертификации обеспечивает централизованное создание, развертывание и выдачу цифровых идентификаторов, их отзыв и регенерацию в случае необходимости.

Однако, во многих ранних PKI-системах наиболее уязвимый к компрометации закрытый ключ производился и сохранялся на рабочих станциях. Такая ситуация для многих организаций является неоправданным риском, связанным с кражей или потерей информации с рабочей станции.

Ответом на это слабое звено стало создание и использование смарт-карт и аппаратных персональных идентификаторов iKey, имеющих микропроцессор и защищенную память. iKey позволяют производить и обеспечивать безопасное хранение закрытых ключей. iKey также умеют производить все криптографические операции с закрытым ключом непосредственно внутри себя. Для доступа к функциям смарт-карты или персонального идентификатора пользователь должен предоставить свой персональный идентификационный номер (PIN), что предотвращает нелегальное использование закрытого ключа, хранящегося в украденных или утерянных смарт-карте или USB-ключе.

Уверенность в том, что подпись каждого конкретного сотрудника может быть создана только смарт-картой/USB-ключом, принадлежащих этому сотруднику основывается на том, что никто, кроме этого сотрудника ни при каких обстоятельствах не может получить доступ к его закрытому ключу. Архитектура iKey разрабатывалась с учётом того, чтобы закрытые ключи были недоступны и с учётом того, что для создания цифровой подписи необходимо физическое владение персональным идентификатором iKey.