Вход по rdp без пароля windows 10

Подключение к удаленному рабочему столу в Windows с помощью приложения mstsc.exe

Содержание

Содержание

Обычный пользователь ПК или ноутбука на базе Windows 10 использует свое устройство обыденно: садится, включает и начинает напрямую работать на устройстве. Но есть, скажем так, нетрадиционный вариант, который редко применяется пользователями — удаленное подключение через настройку RDP на Windows 10.

Метод имеет определенные достоинства:

Но имеются и недостатки:

Удаленные пользователи могут подключаться к своим компьютерам Windows 10 через службу удаленных рабочих столов (RDP) в редакциях Pro и Enterprise, но не в домашних Home/Single Language. Но есть ограничение на количество одновременных RDP-сессии — допускается одновременная работа только одного удаленного пользователя. Если вы попробуете открыть вторую RDP-сессию, появится предупреждение с запросом отключить сеанс первого пользователя.

Если пользователь работает за консолью компьютера локально, то при удаленном подключении по RDP его локальный сеанс будет отключен. Также удаленный RDP-сеанс принудительно завершается, если пользователь авторизуется на консоли системы.

Что такое RPD и MSTSC

RDP — (англ. Remote Desktop Protocol — протокол удалённого рабочего стола) — проприетарный протокол прикладного уровня. Официальное название Майкрософт для клиентского ПО — Remote Desktop Connection или Terminal Services Client (TSC), для версий Windows просто MSTSC.

В свою очередь MSTSC расшифровывается как клиент служб терминалов Windows. Мы будем использовать в данном обзоре утилиту mstsc.exe — стандартное программное обеспечение современных ОС семейства Windows, предназначенное для подключения к удаленным рабочим столам с использованием протокола RDP.

Как настроить

Подключение происходит в несколько этапов:

Прежде всего надо убедиться, что ваша Windows 10 как минимум Pro-версии, так как компоненты и сервис для RDP-сервера, которые делают возможным удаленное подключение заблокированы.

Не забываем, что ваша учетная запись должна быть защищена паролем. Если его нет, то следует его установить.

В разделе параметров Windows выбираем учетные записи — варианты входа — пароль — изменить.

Придумывая пароль, учитывайте, что ваши данные могут попасть к злоумышленникам, если комбинация будет слишком простой.

Первое, что входит в корректировку настроек Windows, — включение доступа и добавление пользователей. Чтобы сделать Интернет-соединение с использованием RDP, откройте Пуск и нажмите на шестеренку «Параметры».

Открываем раздел с настройкой системы.

Чтобы найти пункт «Настройка удаленного доступа», необходимо зайти в «Просмотр основных сведений о вашем компьютере».

Если в системе имеется автоматический «спящий режим», то будет показано предупреждение.

Решается данная проблема в схемах настройках схем электропитания.

В пункте «Переводить компьютер в спящий режим режим» выбираем: «Никогда», если вы хотите, чтобы удаленный ПК был постоянно доступен.

Альтернативный способ — активация схемы повышенной или максимальной производительности, тогда компьютер не будет отключаться. Но этой схемы

Если вы решили воспользоваться максимальной производительностью, но не нашли эту схему в настройках, тогда ее придется добавить вручную через командную строку, поскольку Microsoft в новых ревизиях (выше 1703) больше не встраивает данные схемы «дефолту».

В cвойствах системы в подразделе удаленного доступа разрешите удаленные подключения к компьютеру.

При желании можно провести настройку для нескольких пользователей, нажав кнопку «Выбрать пользователей».

По умолчанию доступ дается администраторам, но можно добавить другого пользователя (к примеру, специально созданного для этих задач).

Вписываем его имя в системе.

Если у вас возникли проблемы с вписыванием имени другого пользователя, но вы предполагаете, что его данные имеются на вашем компьютере, то нажмите «дополнительно».

Затем в «Типы объектов» выберите «Пользователи» и нажмите поиск.

Вы получите небольшой список.

Пользователь появится в списке допуска к удаленному рабочему столу (RDP).

В зависимости от сборки ОС, порядок действий может несколько отличаться. Например, официальное руководство предлагает перейти к параметрам рабочего стола непосредственно в подразделе «Система» или же открыть в браузере адрес «ms-settings:remotedesktop», вводить нужно без кавычек.

Настройка и управление IP

Вместо имени компьютера часто используется IP. Чтобы его просмотреть нужно зайти в «Панель управления» и вызвать «Сеть и интернет».

Далее выбираем центр управления сетями и общего доступа.

Затем кликаем непосредственно по самому подключению.

В просмотре состояния нажмите Сведения.

Отобразится детальная информация, из которой нужно запомнить или записать IPv4.

Если адрес выдается динамическим образом, то при повторных включениях ПК он может измениться, тогда потребуется узнавать его каждый раз заново. Вместо этого, иногда настраивают статический адрес, который остается неизменным при перезагрузках.

Если у вашей сети есть администратор, проконсультируйтесь с ним о допустимости такой настройки. Впрочем, это относится и к разрешению удаленного доступа в целом.

В окне просмотра состояния перейдите к свойствам. Далее выберите протокол IPv4 и откройте детальный просмотр.

В качестве адреса укажите значение, которое не попадает в используемый для динамического использования диапазон. Соответствующую настройку можно опять-таки найти в роутере.

Традиционно маска указывается в виде 255.255.255.0, так что IP должен отличаться от адреса шлюза (его не меняем) только последним числом.

В качестве DNS можно указать используемые в вашей сети значения или же воспользоваться публичными сервисами: 8.8.8.8 от Google, 1.1.1.1 от Cloudflare и так далее.

Настройка порта RDP

Приступаем к непосредственной настройке порта RDP для удаленного доступа.

Если система, которой выполняется RDP-подключение, находится за роутером, то может потребоваться настройка порта. Для этого стандартным образом подключитесь к роутеру через веб-интерфейс (используемый для этого адрес необходимо уточнить в инструкции к оборудованию). Далее найдите в настройках раздел Port Forwarding (перенаправление портов). Потребуется добавить в него правило со следующими параметрами:

После этого можно подключаться удаленно и работать с ПК.

Подключение к удаленному рабочему столу в Windows 10

После настройки для подключения в режиме RDP можно использовать стандартную программу.

Минимальные требования для соединения — указать имя или IP компьютера, с которым вы хотите работать.

Далее система сама запросит данные для входа в учетную запись. Используйте один из тех аккаунтов, которые добавили на этапе настройки. Можно поставить галочку, чтобы в будущем не вводить их заново.

Если показывается уведомление об отсутствии сертификата, его допустимо проигнорировать (вы же уверены в своем ПК, верно?).

Также в окне подключения можно раскрыть детальные параметры подключения:

В отличие от настройки RDP на Windows 10 Server, здесь одновременно может работать только один пользователь. Независимо от того, прямо за компьютером или удаленно. Так что, если попробуете подключиться к системе, куда уже кто-то вошел, появится предупреждение. Можно или отключить активного пользователя, или самому подключиться позже.

Если вам нужно настроить RDP с одновременной работой, переходите на серверные ОС, такие как Windows Server 2012 r2/2016.

После этого откроется окно с удаленной системой. По умолчанию режим полноэкранный, а сверху показывается панель подключения.

Если нажать на ней крестик, то пользователь останется в удаленной системе.

Чтобы полностью выйти в меню Пуск удаленной машины выберите «Отключиться».

Инструкция по защите RDP подключения

В этой инструкции описаны рекомендуемые действия по защите Вашего сервера.

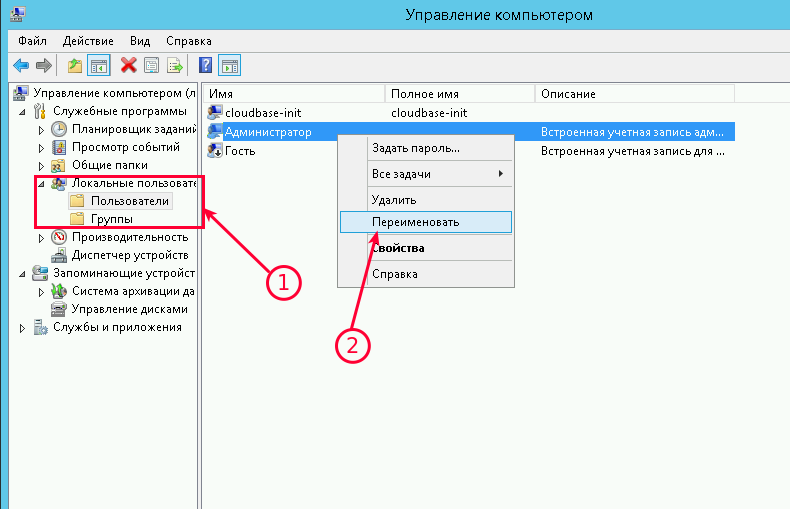

Переименуйте стандартную учетную запись администратора

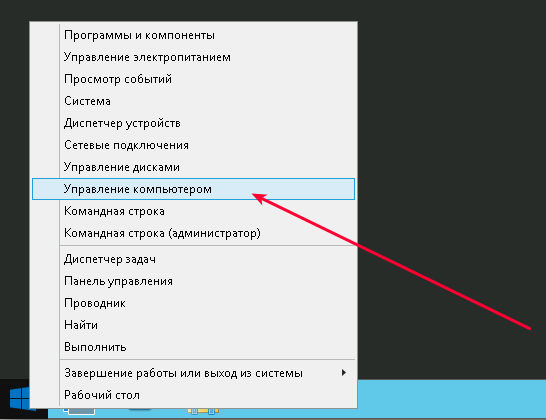

Нажмите Win + X и выберите «Управление компьютером»:

Переименуйте пользователя и используйте это имя для последующих подключений к удаленному рабочему столу.

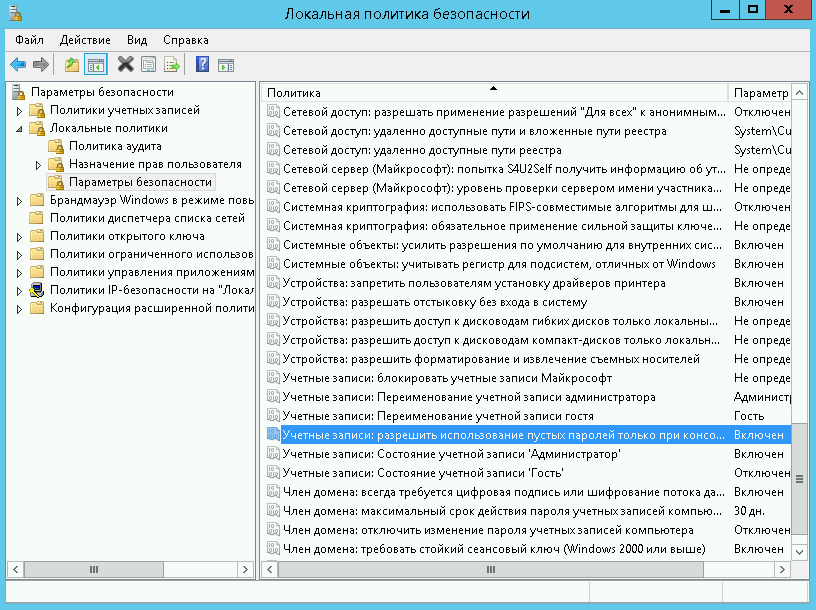

Блокировка RDP-подключений для учетных записей с пустым паролем

Усилить безопасность можно запретив подключаться к учетным записям с пустым паролем. Для этого нужно включить политику безопасности «Учетные записи»: разрешить использование пустых паролей только при консольном входе»:

Откройте локальную политику безопасности (нажмите Win + R и введите команду secpol.msc)

Перейдите в раздел «Локальные политики» –-> «Параметры безопасности».

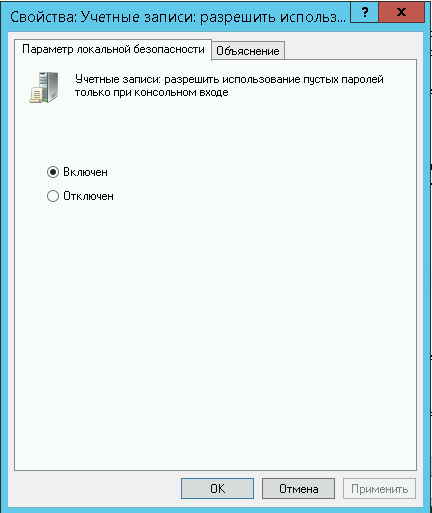

3. Дважды щелкните на политике «Учетные записи: разрешить использование пустых паролей. » и убедитесь, что она включена:

Вещь полезная, поэтому не оставляйте этот параметр без внимания.

Смена стандартного порта Remote Desktop Protocol

Не лишним будет сменить стандартный порт на котором работает протокол RDP. Как это сделать уже описано в наших инструкциях: Windows Server 2012 и Windows Server 2016.

Защита от буртфорса

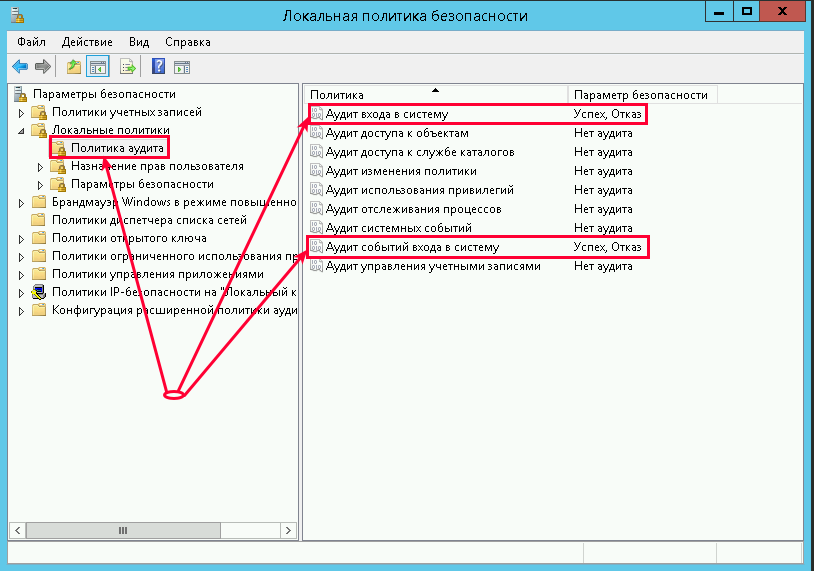

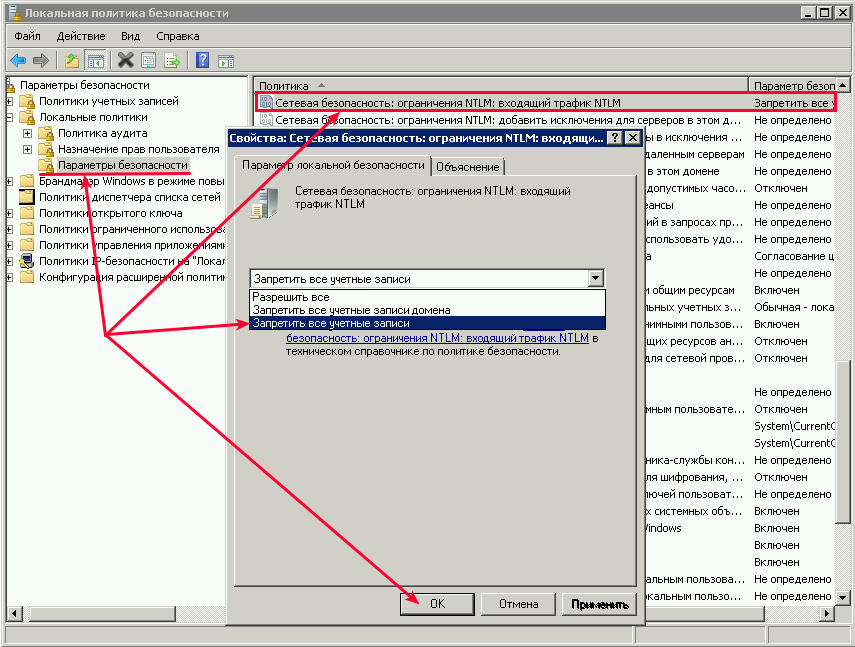

Чтобы блокировать множественные попытки подключения с неверными данными, можно отслеживать журнал событий и вручную блокировать атакующие IP адреса посредством брандмауэра Windows или воспользоваться готовым приложением. Последний случай мы рассмотрим подробнее.

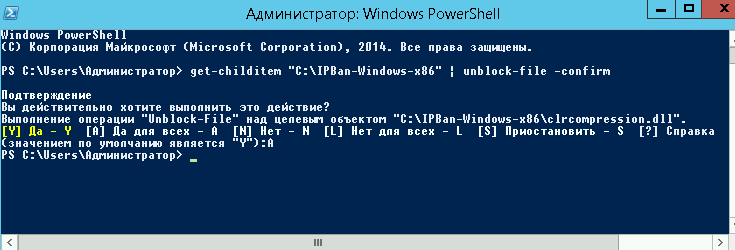

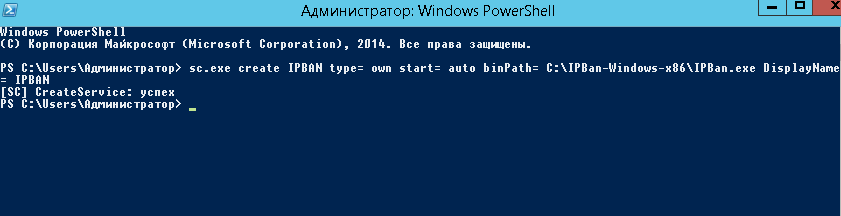

6. Теперь необходимо создать службу IPBan, чтобы приложение запускалось при старте системы и работало в фоновом режиме. Запустите оснастку PowerShell (Win + R, введите powershell и «ОК») и выпоните команду типа:

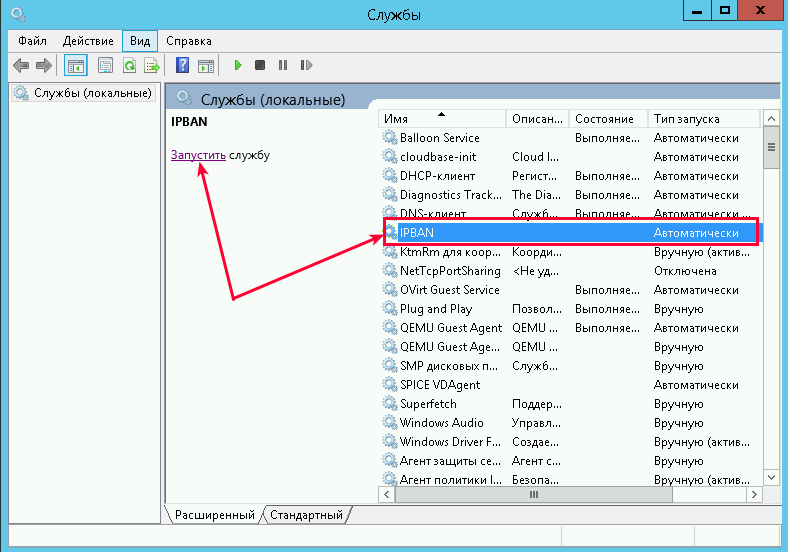

Перейдите в службы (Win + R, введите services.msc и «OK«) и запустите службу IPBAN, в дальнейшем она будет запускаться автоматически:

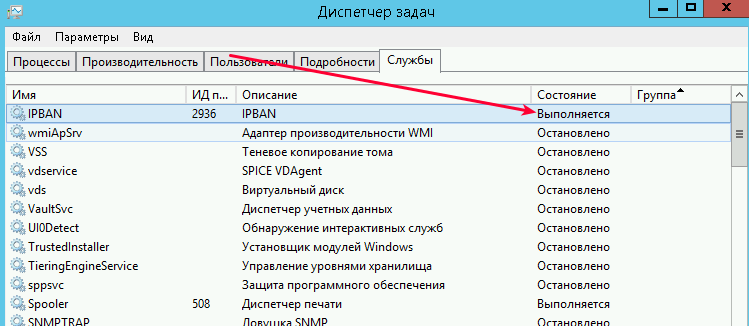

В «Диспетчере задач» можно убедиться, что служба запущена и работает:

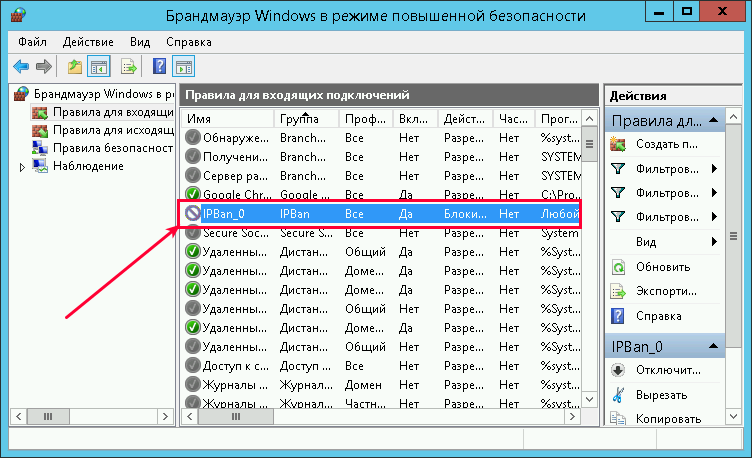

Таким образом, программа следит за неудачными попытками авторизации и добавляет неугодные IP адреса в созданное правило для входящих подключений брандмауэра Windows:

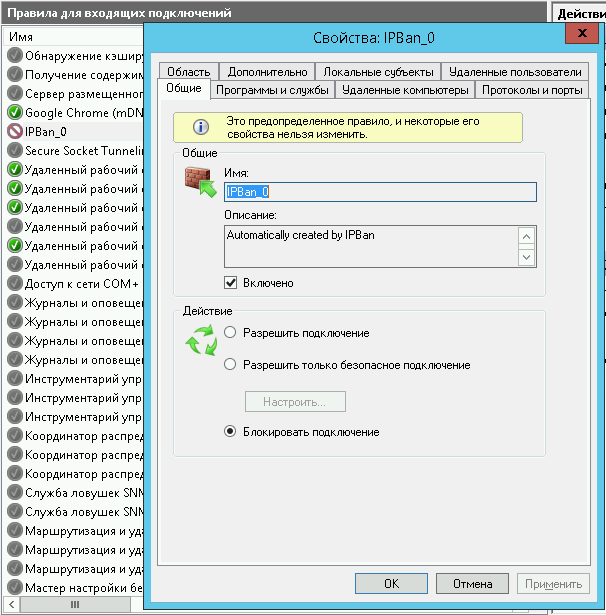

Заблокированные IP адреса можно разблокировать вручную. Перейдите на вкладку «Область» в свойствах правила «IPBan_0» и удалите из списка нужный Вам IP адрес:

Защита RDP. Принудительный ввод пароля

Защита RDP. Принудительный ввод пароля

Настройка политики удаленного рабочего стола для защиты от сохраненных паролей. В данном видео мы рассмотрим настройку безопасности RDP подключения к серверу Windows Server 2016. А в частности запретим пользователям подключаться к удаленному рабочему столу через сохраненный ранее пароль

Хотите получать свежие новости через ВК? Не вопрос, жми по ссылке: IT-Skills | Запишись в ИТ качалку

Для организации удаленного подключение к ресурсам сервера или локальной сети все чаще используют протокол RDP, как наиболее удобный инструмент.

Но, тут есть и свои недостатки, а в частности возможность получить доступ к конфиденциальной информации через сохраненный пользователем пароль.

В чем суть, когда мы подключаемся в удаленному рабочему столу, вместе с вводом логина и пароля предлагается запомнить указанные данные, чтобы далее подключение выполнялось в автоматическом режиме.

Несомненно, это удобно для пользователя, но открывает брешь в информационной безопасности, так как любой человек за компьютером этого пользователя, может просто запустить подключение и получить доступ к данным. Допустим к 1С или каким-либо другим жизненно важным данным.

Да, есть определенные настройки на стороне клиента, который запрещают сохранять пароль для RDP сеанса, но на каждой клиентской машине не будешь же выполнять кучу настроек. Поэтому, логичнее решить вопрос на стороне сервера, т.е. чтобы к серверу было запрещено подключаться, если данные вводились не вручную и как сохраненные.

Собственно, этим мы и займемся в данном видеоуроке.

Защита от автоматического входа любого компьютера

Допустим админ с рабочего места сотрудника выполняли подключение к серверу и упустил момент с галочкой. Так этот пользователь всегда сможет подключаться к серверу через данную сохраненную запись.

Вообще впервые с данной задачей я столкнулся еще несколько лет назад, когда были подозрения утечки конфиденциальной информации от сотрудников. На тот момент, в компании работало несколько сисадминов и в ходе обсуждения одной из причин утечки было как раз сохраненные пароли для RDP сеанса. Другие сисадмины хором сказали, что сделать так, чтобы пользователь всегда вводил пароль возможности нет. Однако я начал более подробно раскапывать эту тему и оказалось что возможность есть! Причем это стандартный функционал любой операционной системы не ниже Windows ХР и 2003 сервера.

Если у вас вопрос связан с защитой конкретного сервера или компьютера, который не входит в домен и на него не распространяется групповая политика, то тут потребуется отредактировать локальную групповую политику сервера или клиентской машины, к которой вы хотите подключаться (Win+R \ gpedit.msc \ Политики \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов \ Узел сеансов удаленных рабочих столов \ Безопасность \ Всегда запрашивать пароль при подключении \ Включить)

Чтобы быстренько применить эти изменения введем команду Win+R \ cmd \ gpupdate

Проверим, подключаемся к данному серверу с сохраненными данными и получаем следующее сообщение:

Недопустимые учетные данные: Политика проверки подлинности на сервере не допускает запросы на подключение с использованием сохраненных учетных данных. Введите новые учетные данные.

Убрать возможность сохранить пароль на клиентском компьютере

Если вы хотите убрать возможность сохранять любые пароли на клиентском компьютере через RDP, то можно выполнить следующую настройку.

Win+R \ gpedit.msc \ Политики \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов \ Клиент подключения к удаленному рабочему столу \ Запретить сохранение паролей \ Включить

Там же можно выполнить на своем компьютере, чтобы лишний раз не возникало желание сохранить пароль.

Применяем запрет через групповую политику домена GPO

Если вы хотите раздать данные настройки сразу нескольким компьютерам, то тут можно воспользоваться групповой политикой, но стоит учитывать, что для этого компьютеры должны находиться в домене.

(Пуск \ Диспетчер серверов \ Средства \ Управление групповой политикой \ Выбираем групповую политику, в зависимости от того, на какие компьютеры мы хотим её применить \ Либо можно создать отдельную политику и вручную указать компьютеры, к которым будут применяться данные настройки \ Default Domain Policy \ ПКМ \ Изменить \ Конфигурация компьютера \ Политики \ Административные шаблоны \ Компоненты Windows \ Службы удаленных рабочих столов) Можно одновременно применить и запрет на сохранение пароля и требования вводить пароль если подключаются к этому компьютеру.

Проверим сработает ли данная система если мы добавим наш сервер в менеджер подключение Remote Desktop Connection Manager. Так же запрашивается пароль, так как данная программа использует для работы стандартный инструмент подключения к рабочему столу.

Как говорят, что эта защита срабатывает не всегда если человек подключается с какой-то стороннего RDP клиента, а не стандартного.

Но, в любом случае, самый распространенный источник работы это все же стандартный, так что берем данный метод на заметку.

А вообще, если данные меры все равно не удовлетворяют вашим потребностям, то можно воспользоваться системой двухфакторной аутентификации, более подробно о том, как это работает я рассказывал в видеообзоре данного решения от компании ESET.