Windows 2008 r2 в домене windows 2003

Windows 2008 r2 в домене windows 2003

Сообщения: 87

Благодарности: 11

Microsoft Windows [Версия 5.2.3790]

(С) Корпорация Майкрософт, 1985-2003.

C:\Documents and Settings\Администратор>dnscmd /info

Query result:

Server info

server name = akadem-dc.akadem-grad.ru

version = 0ECE0205 (5.2 build 3790)

DS container = cn=MicrosoftDNS,cn=System,DC=akadem-grad,DC=r

u

forest name = akadem-grad.ru

domain name = akadem-grad.ru

builtin domain partition = ForestDnsZones.akadem-grad.ru

builtin forest partition = DomainDnsZones.akadem-grad.ru

last scavenge cycle = not since restart (0)

Configuration:

dwLogLevel = 00000000

dwDebugLevel = 00000000

dwRpcProtocol = FFFFFFFF

dwNameCheckFlag = 00000002

cAddressAnswerLimit = 0

dwRecursionRetry = 3

dwRecursionTimeout = 15

dwDsPollingInterval = 180

Configuration Flags:

fBootMethod = 3

fAdminConfigured = 1

fAllowUpdate = 1

fDsAvailable = 1

fAutoReverseZones = 1

fAutoCacheUpdate = 0

fSlave = 1

fNoRecursion = 0

fRoundRobin = 1

fStrictFileParsing = 0

fLooseWildcarding = 0

fBindSecondaries = 1

fWriteAuthorityNs = 0

fLocalNetPriority = 1

Aging Configuration:

ScavengingInterval = 0

DefaultAgingState = 0

DefaultRefreshInterval = 168

DefaultNoRefreshInterval = 168

ServerAddresses:

Addr Count = 1

Addr[0] => 192.168.0.100

ListenAddresses:

NULL IP Array.

Forwarders:

Addr Count = 1

Addr[0] => 192.168.0.99

forward timeout = 5

slave = 1

Command completed successfully.

C:\Documents and Settings\Администратор>

Microsoft Windows [Версия 5.2.3790]

(С) Корпорация Майкрософт, 1985-2003.

C:\Documents and Settings\Администратор>dcdiag

Domain Controller Diagnosis

Performing initial setup:

Done gathering initial info.

Doing initial required tests

Testing server: Default-First-Site\AKADEM-DC

Starting test: Connectivity

. AKADEM-DC passed test Connectivity

Doing primary tests

Testing server: Default-First-Site\AKADEM-DC

Starting test: Replications

. AKADEM-DC passed test Replications

Starting test: NCSecDesc

. AKADEM-DC passed test NCSecDesc

Starting test: NetLogons

. AKADEM-DC passed test NetLogons

Starting test: Advertising

. AKADEM-DC passed test Advertising

Starting test: KnowsOfRoleHolders

. AKADEM-DC passed test KnowsOfRoleHolders

Starting test: RidManager

. AKADEM-DC passed test RidManager

Starting test: MachineAccount

. AKADEM-DC passed test MachineAccount

Starting test: Services

. AKADEM-DC passed test Services

Starting test: ObjectsReplicated

. AKADEM-DC passed test ObjectsReplicated

Starting test: frssysvol

. AKADEM-DC passed test frssysvol

Starting test: frsevent

There are warning or error events within the last 24 hours after the

SYSVOL has been shared. Failing SYSVOL replication problems may cause

Group Policy problems.

. AKADEM-DC failed test frsevent

Starting test: kccevent

. AKADEM-DC passed test kccevent

Starting test: systemlog

. AKADEM-DC passed test systemlog

Starting test: VerifyReferences

. AKADEM-DC passed test VerifyReferences

Running partition tests on : TAPI3Directory

Starting test: CrossRefValidation

. TAPI3Directory passed test CrossRefValidation

Starting test: CheckSDRefDom

. TAPI3Directory passed test CheckSDRefDom

Running partition tests on : ForestDnsZones

Starting test: CrossRefValidation

. ForestDnsZones passed test CrossRefValidation

Starting test: CheckSDRefDom

. ForestDnsZones passed test CheckSDRefDom

Running partition tests on : DomainDnsZones

Starting test: CrossRefValidation

. DomainDnsZones passed test CrossRefValidation

Starting test: CheckSDRefDom

. DomainDnsZones passed test CheckSDRefDom

Running partition tests on : Schema

Starting test: CrossRefValidation

. Schema passed test CrossRefValidation

Starting test: CheckSDRefDom

. Schema passed test CheckSDRefDom

Running partition tests on : Configuration

Starting test: CrossRefValidation

. Configuration passed test CrossRefValidation

Starting test: CheckSDRefDom

. Configuration passed test CheckSDRefDom

Running partition tests on : akadem-grad

Starting test: CrossRefValidation

. akadem-grad passed test CrossRefValidation

Starting test: CheckSDRefDom

. akadem-grad passed test CheckSDRefDom

Как мигрировать контроллер домена с системы Server 2003 на 2008

Для того, чтобы мигрировать контроллер домена на базе Windows Server 2003 R2 Enterpise на систему Windows Server 2008 R2 Enterprise и пойдет речь в данно й заметке.

Это делается для того, чтобы научиться управлять всеми возможностями новой среды, стать так сказать более продуктивнее. Многие заметки на моем блоге — это действительно показывают, причем наглядно и это не пустые слова, об этом говорит статистика их просмотров. Но довольно лирики, перейду к пошаговым шагам которые я изложу в этой заметке.

Контроллер домена развернутый ранее ( Windows Server 2003 R2)

и система Windows Server 2008 R2 ( заострять внимание как развернуть данную систему смысла не вижу, у меня UAC отключен) в той же подсети.

И так у меня есть существующий домен, polygon.local. Сетевые настройки точно такие же, как и в моей предыдущей заметке, которая по сути и является основной, а текущая ее продолжением.

Выделю основную цель: — развернуть контроллер домена на новой операционной системе, а предшествующий контроллер домена освободить от занимаемых функций, в пользу нового.

Проверим на dc1.polygon.local – кто же является обладателем всех FSMO— ролей.

Роль PDC Emulator – консоль Active Directory – Users and Computers

Роль RID Master – консоль Active Directory – Users and Computers ( Хозяин относительных идентификаторов)

Роль Infrastructure Master – консоль Active Directory – консоль Users and Computers ( Хозяин инфраструктуры )

Роль Domain Naming Master – консоль Active Directory – Domains and Trusts ( Хозяин именования доменов)

Роль Schema Master ( Хозяин схемы) — специальная консоль. Которая содержит оснастку Active Directory Schema ( Схема Active Directory)

Win + R → cmd.exe → вызываем утилиту netdom ( но есть одно, но данная утилита по умолчанию не установлена в системе, для ее установки потребуется пакет Support Tools, обычно он идет в комплекте с дистрибутивом, в данный пакет также входять такие необходимые подготовительные утилиты, как:

dcdiag – средство для диагностики контроллера домена на работоспособность с целью исправить все обнаруженные ошибки (запуск ее перед миграцией очень важен)

C:\Documents and Settings\Administrator>netdom query fsmo

Schema owner dc1.polygon.local

Domain role owner dc1.polygon.local

PDC role dc1.polygon.local

RID pool manager dc1.polygon.local

Infrastructure owner dc1.polygon.local

The command completed successfully.

, как видно все FSMO роли принадлежат контроллеру домена dc1.

Далее установленную систему Windows Server 2008 R2 Enterprise с именем dc2 вводим в домен, предварительно предопределив статический IP адрес, к примеру: 10.9.9.2

dc2: Win + R → cmd.exe →

C:\Users\Administrator>netsh interface show interface

Admin State State Type Interface Name

Enabled Connected Dedicated Local Area Connection

C:\Users\Administrator>netsh interface ipv4 set address «Local Area Connection» static 10.9.9.2 255.255.255.0

C:\Users\Administrator>netsh interface ipv4 set dns name=»Local Area Connection» static 10.9.9.1 primary

C:\Users\Administrator>netdom join %computername% /domain:polygon.local /userd:polygon.local\ekzorchik /passwordd:*

Type the password associated with the domain user:

The computer needs to be restarted in order to complete the operation.

The command completed successfully.

Перезагружаем систему, чтобы применились изменения и система стала полноправным членом домена : C:\Users\Administrator>shutdown /r /t 3

Win + R → cmd.exe

C:\Users\Administrator>hostname

C:\Users\Administrator>mkdir \\dc1\c$\support

C:\Users\Administrator>copy d:\support\adprep \\dc1\c$\support

44 file(s) copied.

На заметку: Если система dc1 у Вас 32— х битная то запускать следует исполняемый файл adprep32.exe, а если 64- х битная то adprep.exe

У меня dc1 – 64-х битный, поэтому и запускаем файл adprep.exe с ключами forestprep ( как держатель мастер схемы) и после domainprep ( как держателе инфраструктуры). Порой в небольшой организации (к примеру в которой я сейчас работаю) все эти роли обычно имеют место быть на одном из том же контроллере домена:

На заметку: при подготовке леса необходимо войти в мастер схемы в качестве члена группы Администраторов для схемы, предприятия и домена.

C:\Documents and Settings\Administrator>cd /d c:\

C:\>hostname

C:\>cd support

C:\support>adprep.exe /forestprep

если ничего не происходит, значит делаем по другому, а именно монтируем iso Образ дистрибутива Windows Server 2008 R2 к системе Windows Server 2003 R2 на логический диск D:

и через вызов командной строки: Win + R → cmd.exe

C:\>d:\support\adprep\adprep.exe /forestprep

Before running adprep, all Windows 2000 Active Directory Domain Controllers in t

he forest should be upgraded to Windows 2000 Service Pack 4 (SP4) or later.

If ALL your existing Windows 2000 Active Directory Domain Controllers meet this

requirement, type C and then press ENTER to continue. Otherwise, type any other

key and press ENTER to quit.

C — на предупреждение вводим « C” и нажимаем Enter, чтобы начать подготовку леса. ( процесс отрабатывает довольно долго)

Opened Connection to DC1

SSPI Bind succeeded

Current Schema Version is 31

Upgrading schema to version 47

Logging in as current user using SSPI

Importing directory from file «C:\WINDOWS\system32\sch32.ldf»

18 entries modified successfully.

И много всякой успешной информации которую я не буду здесь приводить.

Adprep successfully updated the forest-wide information.

Результирующим завершения команды должна быть надпись : Adprep successfully updated the forest-wide information.

После этого вводим команду:

C:\>d:\support\adprep\adprep.exe /domainprep /gpprep

Adprep detected that the domain is not in native mode

Adprep has stopped without making changes.

Configure the domain to run in native mode and re-run domainprep

поправить данное не выполнение команды можно так:

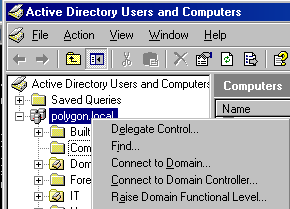

Start – Control Panel – Administrative Tools – Active Directory Users and Computers

выделяем домен polygon.local и через правый клик изменяем режим работы домена:

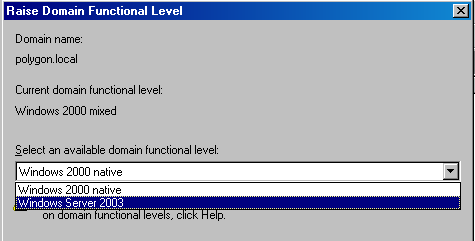

polygon.local – Raise Domain Functional Level

Привести к виду: выбрав вместо Windows 2000 native → Windows Server 2003 и нажать Raise ( Изменить)

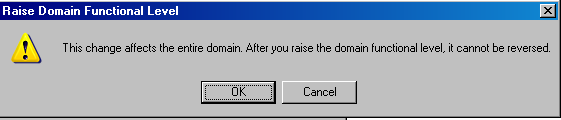

и после подтвердить нажав OK

(Перевод: Это изменение затрагивает весь домен. После повышения режима работы домена его невозможно отменить.)

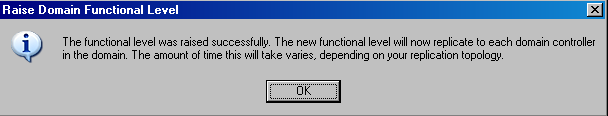

После будет информативное окно, что:

(Перевод: Режим работы успешно повышен. Новый режим работы будет реплицирован на каждый контроллер домена в домене. Время, которое на это потребуется, зависит от топологии репликации.)

После этого снова запускаем командную строку и набираем:

C:\>d:\support\adprep\adprep.exe /domainprep /gpprep

Adprep successfully updated the domain-wide information.

Adprep successfully updated the Group Policy Object (GPO) information.

Далее разрешим обновление контроллеров домена с доступом только для чтения.

C:\>d:\support\adprep\adprep.exe /rodcprep

Вот основные шаги по обновления схемы завершены, приступим к повышению роли нового сервера ( dc2) до контроллера домена.

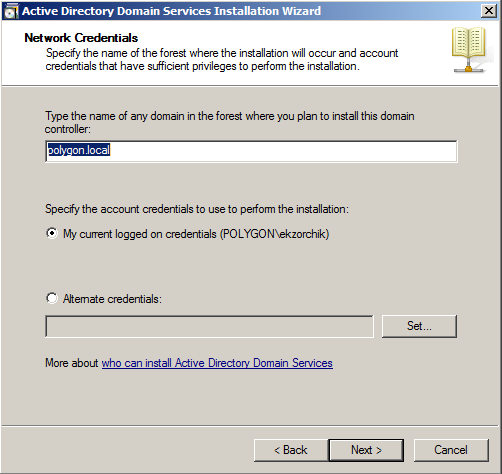

На сервере Dc2: логинимся под доменной учетной запись обладающей правами « Domain Adminis”, в моем случае это учетная запись ekzorchik и вызываем утилиту dcpromo: Win +R > dcpromo

ставим галочку: Use advanced mode installation – Next – Next – Existing forest – Add a domain controller to an existing domain ( добавить домен контроллер в существующий домен) — Next – проверяем настройки аутентификации: (должно быть так как указано на скриншоте ниже)

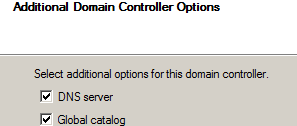

и нажимаем Next – выбираем домен polygon.local (forest root domain) – Next – выбираем текущий сайт (у меня он один) Default-First-Site-Name – Next – активируем установку ( Ставим галки) следующих опций на вводимом в эксплуатацию контроллере домена, таких как:

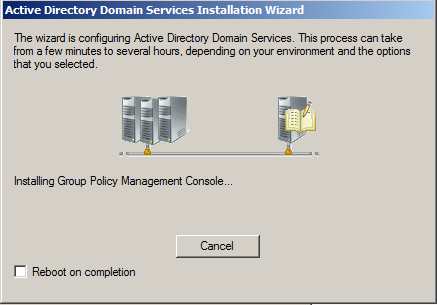

Далее соглашаемся Yes – отмечаем пункт Replicate data over the network from an existing domain controller – Next – отмечаем пункт Use this specific and appropriate domain controller ( выделяем dc1.polygon.local) – Next – местонахождение каталогов NTDS (Database), NTDS (Log), SYSVOL оставляем дефолтным — Next – задаем пароль для Административной учетной записи на случай восстановления: — я указываю 712mbddr@ — Next – Next – начнется процесс преобразования

и ставим в этом процессе галочку « Reboot on completion” — перезагрузить систему ( dc2) когда процесс становления контроллера домена завершится успешно, дабы активировать изменения.

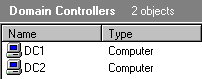

Теперь у меня есть два контроллера домена, работающих одновременно.

Дальше нужно передать роли FSMO с dc1 на dc2, сделать это можно двумя различными способами:

У меня уже есть совмещенная заметка где описаны оба способа: ( см заметку: http://www.ekzorchik.ru/2012/09/server-2008-fsmo-roles-move/ )

Если же Вам нужно удалить неисправный контроллер домена (см. заметку:

Вот собственно и все, с чем я хотел познакомить читателей моего блога, но и про себя не забыл подробным руководством, что и как сделать. Данный процесс я проводил в одной организации в которой имел место работать. Если у меня будут какие либо неполадки в следствии этой миграции то они обязательно лягут в основу расписанных заметок. До встречи, с уважением автор блога ekzorchik.

Развертывание домена на базе Windows Server 2003 R2

Цель данной заметки, задокумментировать пошаговый процесс развертывания Active Directory на системе Windows Server 2003 R2 Enterprise Edition. Почему я это делаю, я думал, что данная ось уже более нигде не используется, прогресс администрирования убежал вперед S erver 2008/R2 & Server 2012 – вот главные системы с которыми я работал в последнее время на предыдущих местах работы. А тут на тебе, компания и не думала идти в ногу со временем.

Но с приходом нарастающих требований и нового функционала, мне была поставлена задача, проработать процесс миграции с домена на базе Windows Server 2003 R2 x64 на домен с осью Windows Server 2008 R2. Но чтобы это сделать, мне нужно сперва разобрать все от и до. Поэтому данная заметка будет своего рода первой в небольшом цикле заметок по миграции.

И так у меня в наличии система со следующими характеристиками:

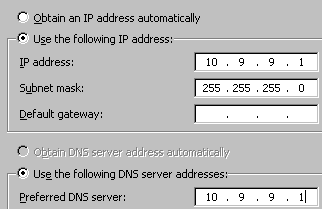

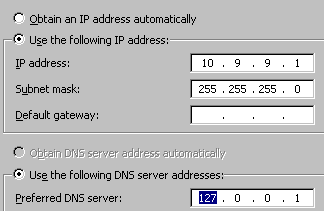

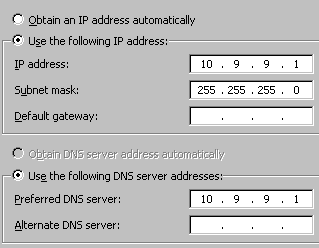

В настройках сетевой карточки у меня прописаны следующие IP адреса:

Тестировать все моменты буду под Virtualbox (благо мой рабочий ноутбук обладает повышенными характеристиками и дает мне полную свободу прорабатывания действий перед их практическим применением в организации, потому как я не люблю быть просто болтуном, я практик и прежде чем советовать что либо, предпочитаю убедиться в этом сам, что это работает.)

Важное замечание: советуя и придерживаюсь сам, что Windows система должна быть только англоязычной, но не как не русской. Это лично мое мнение.

Все действия ниже выполняю под Административной учетной запись — Administrator

После того, как развернули систему следует поставить накопительный пакет обновления

Update for Windows Server 2003 (KB2570791) для отмены перехода на «зимнее» время. Скачать который можно по этой ссылке — http://support.microsoft.com/kb/2570791/ru

Ниже пошаговые шаги как развернуть «Контроллер домена»

Запускаем утилиту dcpromo:

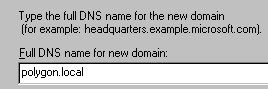

Win + R → dcpromo – Next – Next – выбираем « Domain controller for a new domain» и нажимем Next – выбираем « Domain in a new forest» и нажимаем Next – указываем полное DNS имя для нового домена, в моем случаем это « polygon.local» и нажимаем Next

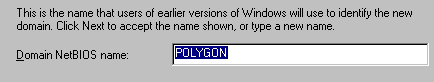

Мастер предлагает либо изменить NetBIOS имя либо оставить текущее, оставляем текущее и нажимаем Next

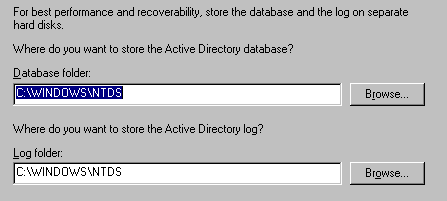

Каталоги с базой и логами оставляем по дефолту и нажимаем Next

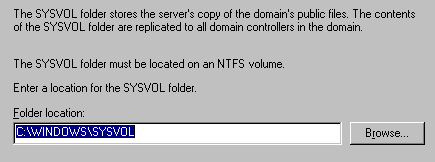

С каталогом SYSVOL поступаем точно также, по дефолту и нажимаем Next

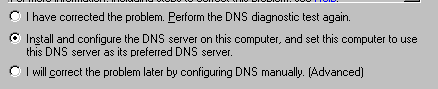

На следующем этапе как сконфигурировать DNS оставляем по умолчанию, убедившись что выбран пункт « Install and configure the DNS server on this computer, and set this computer to use this DNS server as its preferred DNS server» и нажимаем Next

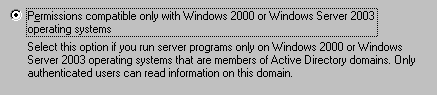

На следующем этапе — доступ к объектам для пользователей и группы разрешаем только аутентифицированным пользователям и нажимаем Next

Далее задаем пароль Администратора на случай аварийного восстановления — я указываю 712mbddr@ и нажимаем Next

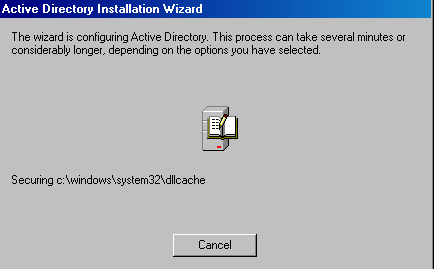

На следующем этапе просматриваем результирующие данные, если со всем согласны то нажимаем Next и начнется процесс разворачивания

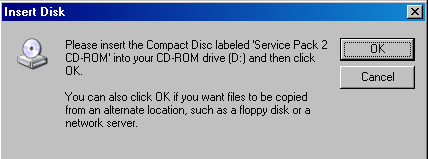

В процессе установки, мастер попросит подмонтировать дистрибутив второго диска (у меня дистрибутив состоит из двух iso образов)

а нужно привести к виду:

После того, как система перезагрузиться можно авторизоваться под учетной записью Administrator, открыть далее оснастку «Пользователи и компьютеры» и создать специализированного Административного пользователя под котором уже работать, но пока это не совсем полное развертывание.

Далее нужно добавить роль DHCP чтобы в контролируемой доменной сети выдача IP адресов производилась автоматически:

Start – Control Panel – Add or Remove Programs – Add/Remove Windows Components – Networking Services – Details – отмечаем пункт Dynamic Host Configuration Protocol (DHCP) и нажимаем OK – Next, после начнется доустановка необходимых компонентов в систему (понадобится подмонтированный установочный диск) — Finish.

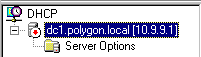

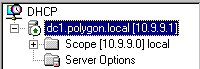

Запускаем оснастку DHCP:

Start – Control Panel – Administrative Tools – DHCP, по умолчанию сервис DHCP не активен, об этом свидетельствует «красная стрелочка опущенная вниз»

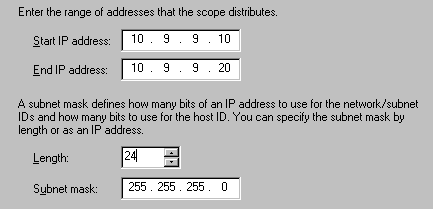

Start IP address: 10.9.9.10

End IP address: 10.9.9.20

Length: 24 – маска подсети

Subnet mask: 255.255.255.0

IP адреса на следующем шаге которые хотим исключить пропускаем, позже к данной настройке можно будет вернуться.

Далее указываем срок аренды DHCP адресов клиентским станциям или устройствам, по умолчанию обычно указывают 7 дней, но Вы можете опираясь на Ваш опыт предопределить другое значение.

Далее настраиваем чтобы предопределенные настройки в ступили в силу немедленно — Yes, I want to configure these options now

Далее, указываем IP адрес шлюза для локальной сети – в моем случае это 10.9.9.1 (потом можно изменить если что)

Parent domain: polygon.local

Server name: dc1.polygon.local

Следующий шаг пропускаю, т. к. WINS не использую

Далее активирую созданную область сейчас — Yes, I want to activate this scope now

Теперь нужно авторизовать DHCP службу :

C:\Documents and Settings\Administrator>ping polygon.local

Pinging polygon.local [10.9.9.1] with 32 bytes of data:

Reply from 10.9.9.1: bytes=32 time

Reply from 10.9.9.1: bytes=32 time

Reply from 10.9.9.1: bytes=32 time

Reply from 10.9.9.1: bytes=32 time

Ping statistics for 10.9.9.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 0ms, Maximum = 0ms, Average = 0ms

Теперь можно подключаться рабочие станции к домену и управлять, опубликовывать, писать групповые политики из одного места, а не бегая как раньше по местам. Этим мы добились централизованности и стабильности. Имея в сети домен пользователи не почувствуют особой разницы, разве только в упорядоченности предоставляемых сервисов и служб. Что еще можно сделать используя домен я покажу в последующих заметках. А пока я хочю закончить данную заметку, она работает и шаги рассмотренные выше на удивление очень просты и не требуют каких либо более подробных документирований, пока во всяком случаем. Напоследок замечу, ознакомтесь с документацией представленной на официальном сайте не пренебрегайте ею, многие интересные вещи там представлены. Все же в заметке описать не представляется возможным да и не зачем, я ведь расписываю только те задачи с которыми мне приходится сталкиваться. Поэтому н а этом всё, с уважением автора блога ekzorchik.

Используйте прокси ((заблокировано роскомнадзором, используйте vpn или proxy)) при использовании Telegram клиента:

Поблагодари автора и новые статьи

будут появляться чаще 🙂

Карта МКБ: 4432-7300-2472-8059

Yandex-деньги: 41001520055047

Большое спасибо тем кто благодарит автора за практические заметки небольшими пожертвованиями. С уважением, Олло Александр aka ekzorchik.