Windows server 2012 r2 сброс пароля администратора без установочного диска

Windows server 2012 r2 сброс пароля администратора без установочного диска

This forum has migrated to Microsoft Q&A. Visit Microsoft Q&A to post new questions.

Answered by:

Question

I just installated windows server 2012, assigned a password and wrote it down. Upon trying to sign in, I get the message that the password is wrong. How can I reset it?

Answers

To reset the password on your Windows 2012 server, simply complete the following steps:

MD Disclaimer: The opinion expressed herein are my own knowledge. Deploy this at your own risk. Whenever you see a helpful reply, just click on “Propose As Answer” / “Marked As Answer” and please do «VOTE».

Title » how I reset Windows Server 2012 administrator password without installation cd»s? «

All replies

To reset the password on your Windows 2012 server, simply complete the following steps:

MD Disclaimer: The opinion expressed herein are my own knowledge. Deploy this at your own risk. Whenever you see a helpful reply, just click on “Propose As Answer” / “Marked As Answer” and please do «VOTE».

Title » how I reset Windows Server 2012 administrator password without installation cd»s? «

How do it with VMware DC computer

I press key window+u but it not show prompt

Did NOT work for me.

Sorry No, It’s REN (for RENAME) not REM

rem /?

Records comments (remarks) in a batch file or CONFIG.SYS.

This is valid for 2120r2

Command prompt from

USB ISO 2012r2standrad

(find system drive letter)

then you can find system32

and rename the Utilman and replace it w/ command prompt (cmd.exe)

windows key + u = opens command prompt

net user administrator «password here»

I was trying to reset password for more than a month now but had no success. Followed all the steps mentioned above and it worked.

In Command Prompt for Step 6, had to run following commands one after the other.

d:

cd windows\system32

ren Utilman.exe Utilman.exe.old

copy cmd.exe Utilman.exe

Exactly that’s what’s happening to me to i click the command prompt and it’s saying choose an account to continue the only account showing it administrator once it’s clicked it requires a password to be entered before the command prompt opens

If you just want to change your password from an RDP or VMware session, from a run or command prompt, run «OSK» for «Operating System keyboard».

This will bring up a «LOCAL» keyboard.

On your physical keyboard, hold down «Ctrl» & «Alt» and then click the «Delete» on the «Local» keyboard with your mouse.

This will bring up a «Change Password» prompt (probably need to minimize the «Local» keyboard), so just change the PW as you normally would and Robert’s your father’s brother. 🙂

This solution worked for me, but I have three notes to this answer:

Actually, rem in not correct in this context. REM really just is a comment marker, like #. Ren RENAMES. If you do not do the rename step then you are overwriting the utliman.exe executable forever..

«The procedure also work on Windows 2016R2«

That must be some procedure. It works on a non-existent product! There is no 2016 R2 at this point in time.

I tried using this process on a Windows Server 2012 R2 box last night. The process worked fine UP UNTIL the point I had the first command prompt open. It opened with «X:\source» as the current directory. I was unable to switch to either the C: or D: drive, which I know would normally exist.

I believe the problem may be that the server’s disk is configured as a RAID array, and perhaps the Windows Server DVD I used did not have/load the RAID drivers, so I could not find the proper drive. Any suggestions for how to resolve this. I am very much a novice in the Windows Server world.

I was able to accomplish most of what I needed to do (application software upgrade) using a different local admin account where the password was known. However, I would like to resolve the Administrator password issue so that I can resume a more normal maintenance path.

I have the same problem. Do you have a solution?

I don’t have a solution. I do have a problem

I followed the instructions but everytime I typed in the d: cd windows\system32

I got an statement about the drive not existing. so I played around with the letters of the alphabet. and found one that worked.. x: so I wrote the magic series of commands beginning with x: instead of d

and I closed the file using the icon at the top. but could not find the line where it said «continue»

I ended up repeating the process because nothing was changing. I did not get a prompt about resetting a password. I spent two hours messing around with this.

Suggestions. is the cd drive always d?

bro can you guide me

i am facing same problem.

I had the same issue where I could not see the disks from the command prompt. This was from a virtual machine using a paravirtual scsi controller so required the 3rd party driver to see the disks.

What worked for me was to boot to the ISO and instead of repairing, select install. Go as far as which drive to install the media too. On the page where you can load driver, select this option and point it to the 3rd party driver for your controller (i used a floppy disk with driver on). You will need to download the correct driver for your controller and attach it to the server by removable media. When the driver loads you can now see the disks. Now close the window and it will return to the main menu, you can now select repair and launch the command prompt as above.

Use diskpart & list volumes to see which drive the OS is presented on (in my case E). Enter E: and follow the instructions previously posted.

This does the trick.

Run these commands (this example is for E:\ drive)

Up to the command prompt steps is OK, while enters the d: cd windows\system32 command following reply coming out in command prompt:

«The system cannot find the path specified.»

i tried it works fine but not working on RAID controller..

while trying on RAID.. Utilman.exe file not found in specified path.

I am unable to find Utilman.exe file

Hi I do have the same issue, did you get any solutions?

This one’s a bit more involved, but basically, the fix above resolved the login issues.

Heading up crap creek without a paddle.

In VMWare web console, I created a datastore of the Server 2012 R2 iso image.

Still in the VMWare web console, on the offending terminal server, while it’s powered off, I edited the settings and connected the newly created datastore (iso image) to the CD. Then, still in settings, I changed the boot order to CD ROM first. Saved the settings and booted the server.

The press any key to boot from CD.

prompt came up, I hit enter. Then I followed the above steps, moving to the D drive (system drive) and renamed utilman.exe, etc. and finally the net user administrator Password123 command (didn’t use Password123).

Rebooted the server and logged in as local admin. Then removed the server from the domain (couldn’t login anyway) and rebooted.

Logged in as local admin and added the server back into the domain and rebooted.

The local login is fixed, the domain login is fixed and all my printers are back and working.

Сброс пароля локального администратора в Windows 2000 / 2003 / XP / Vista / 2008 / R2 / 2012 / R2 / 8

Автор: Super User. Категория: ИТ.

К сожалению, бывает так, что мы не можем залогиниться в Windows-систему из-за того, что забыли и потеряли пароль от локального администратора.

К счастью, есть возможность сбросить пароль для административной учетной записи. Сейчас я покажу вам, как это делается. Очень рекомендую сохранить эту страницу в закладки, чтобы во время необходимости, у вас все было под рукой :-).

Во-первых, надо скачать вот этот образ. Именно им мы будем сбрасывать пароль. Записываем образ на CD-диск или монтируем образ в виртуальную машину (как это было в моем случае). Загружаемся с этого образа.

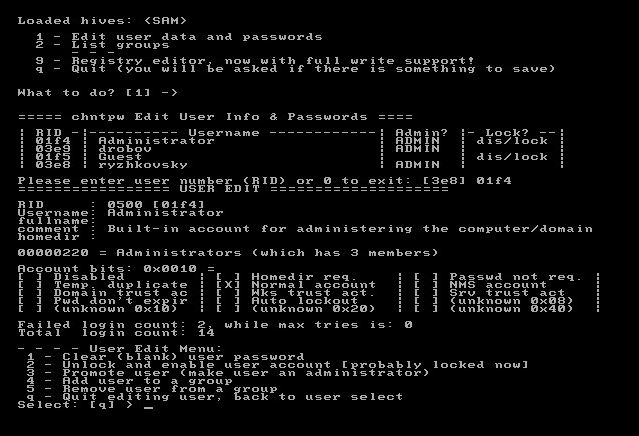

Получаем вот такую картину.

На этом этапе необходимо выбрать дисковый раздел, чтобы его замонтировать (подключить). На скриншоте показан только один раздел. Вводим его номер (1) и жмем Enter.

Показан список локальных пользователей. Выбираем нужного пользователя. Надо ввести его RID (берем из первой колонки).

Нам говорят, что операция успешна (Password cleared!). Опять выбираем операцию. Нажимаем q для выхода.

Еще раз нажимаем q.

Нас спрашивают, сохранить ли изменения. Нажимаем Y для сохранения.

Тут нажимаем просто Enter и выходим. Далее перегружаем компьютер через reset и пробуем зайти.

Обратите внимание, что этим же способом можно сбросить пароль режима восстановления Active Directory (Active Directory Restore Mode). Этот пароль задается для каждого контроллера домена отдельно при его развертывании. По сути, этот пароль является паролем локальной учетной записи администратора.

Как сбросить пароль администратора домена

Можно ли сбросить пароль доменного администратора? Если не брать в расчет морально-этический аспект этой процедуры, то чисто технически очень даже можно. Для этого существует довольно много различных способов, и сегодня я опишу два из них. Способы 100% рабочие, однако имейте в виду, что для их реализации необходим физический доступ к контролеру домена, или как вариант — система удаленного управления типа iLO (Integrated Lights-Out) от HP.

Способ 1

Для сброса пароля доменного админа нам понадобится установочный диск с Windows Server 2008. Вставляем диск в дисковод, загружаемся с него и выбраем пункт «Восстановление системы».

Выбираем раздел, на который установлена система и жмем кнопку «Далее».

В следующем окне выбираем запуск командной строки.

Теперь нам надо файл utilman.exe, находящийся в папке windows\system32, заменить на cmd.exe. Вводим в командной строке:

move D:\windows\system32\utilman.exe D:\windows\system32\utilman.bak

copy D:\windows\system32\cmd.exe D:\windows\system32\utilman.exe

Обратите внимание, что буква диска может отличаться, в зависимости от конфигурации системы. В нашем случае это диск D.

Затем жмем на кнопку «Перезагрузка».

Загружаем Windows и дожидаемся окна приветствия. В окне кликаем мышкой на значке специальных возможностей или нажимаем Win+U.

Поскольку файл utilman.exe, который запускает апплет панели управления «Центр специальных возможностей» мы заменили на интерпретатор командной строки cmd.exe, то нам откроется командная консоль. В ней задаем новый пароль администратора командой:

net user administrator P@$$w0rd

Задавать P@$$w0rd не обязательно, можно придумать свой пароль, главное — он должен соответствовать политике безопасности домена (мин. длина, сложность и т.п), иначе будет выдана ошибка.

Закрываем командную строку и вводим учетную запись доменного админа с новым паролем.

Дело сделано, пароль сброшен. Можно заходить в систему и делать все что захотим.

Остается только вернуть на место utilman.exe. Для этого придется еще раз загрузиться с установочного диска, и в командной строке ввести:

delete D:\windows\system32\utilman.exe

move D:\windows\system32\utilman.bak D:\windows\system32\utilman.exe

Плюсами данного способа являются скорость и простота использования. Но есть и минус — способ работает только на контролерах домена с Windows Server 2008 и 2008R2.

Способ 2

При использовании этого способа нам потребуется локальная учетная запись администратора. Не смотря на то, что на контроллере домена она отключена, информация о ней продолжает хранится в базе данных SAM. При загрузке в режиме восстановления службы каталогов для входа в систему используется именно учетная запись локального админа.

Для сброса локальной учетки воспользуемся утилитой для сброса паролей — Offline NT Password and Registry editor. Утилита бесплатная, можно скачать образ CD или сделать загрузочную флешку.

Сама процедура сброса достаточно проста. Сначала загружаемся с диска. Затем выбираем диск, на который установлена система. Если системный диск не виден, то можно загрузить необходимые драйвера с флешки или дискеты.

Выбрав диск, указываем путь к файлам реестра (обычно windows\system32\config).

Выбираем, какие разделы реестра загружать для редактирования. За учетные записи отвечают разделы SAM, System и Security.

Далее указываем, что собираемся редактировать учетные данные пользователей.

И выбираем из списка пользователя, которого будем редактировать. Предупрежу сразу, русские буквы программа не понимает, и если вместо Administrator мы видим непонятный набор символов, то следует указать RID пользователя, как в примере.

Выбрав пользователя, сбрасываем его пароль на пустой или изменяем его.

Выходим из программы, не забыв сохранить сделанные изменения, и перезагружаем сервер.

При перезагрузке жмем клавишу F8, выбираем загрузку в режиме восстановления службы каталогов и входим в систему с учетной записью локального администратора и новым (или пустым, если был выбран сброс) паролем.

Теперь у нас есть полный доступ к локальной системе, но с Active Directory мы пока ничего сделать не можем. Исправить это нам поможет утилита SRVANY. Она примечательна тем, что может запустить любую программу как службу, причем программа эта будет запущена с правами системы (NT AUTHORITY\SYSTEM).

Взять ее можно здесь. Копируем утилиты INSTSRV и SRVANY в какую-нибудь папку, например в C:\temp. Туда же кладем cmd.exe, который и будет запускаться с правами системы. Теперь запускаем командную строку и вводим:

cd c:\temp

instsrv PassRecovery c:\temp\srvany.exe

Таким образом INSTSRV устанавливает SRVANY как службу с названием PassRecovery.

Служба установлена, теперь нужно ее настроить. Открываем редактор реестра и идем в раздел HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\PassRecovery. Как видно из названия, этот раздел был создан при установке службы PassRecovery.

Теперь осталось настроить параметры запуска службы. Открываем оснастку Службы (Services) и находим в ней службу PassRecovery.

В свойствах службы в свойствах меняем тип запуска на Авто, далее выбираем вкладку Вход в систему (Log on), и там включаем опцию Взаимодействие с рабочим столом (Interact with the desktop).

Перезагружаем сервер и заходим в систему с учетной записью администратора и новым паролем.

Убедившись что пароль сброшен, запускаем командную строку, останавливаем созданную нами службу и удаляем ее:

net stop PassRecovery

sc delete PassRecovery

И удаляем все из папки C:\temp.

Пароль сброшен, и домен в нашем полном распоряжении. И хотя по сравнению с первым способ этот достаточно громоздкий, опять же требуется дополнительный софт, но зато работает на всех операционных системах.

На этом все, и надеюсь что вам не придется взламывать пароль на своих (и тем более чужих) серверах.