Добавление пользователей в windows server 2008 в домен

Добавление пользователей в windows server 2008 в домен

Как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 / 2012R2

Добрый день! Уважаемые читатели и гости, крупнейшего IT блога России Pyatilistnik.org. Сегодня я хочу посвятить пост на тему безопасности, в локальных системах Microsoft. В целях безопасности встроенную учетную запись Администратор отключают, а в место не создают вою с мудреным логином. Как отключить встроенную учетную запись Администратор, можно прочитать тут. Теперь давайте создадим свою и разберемся, как создать и добавить локального пользователя (администратора) через групповые политики в windows server 2008R2 / 2012R2

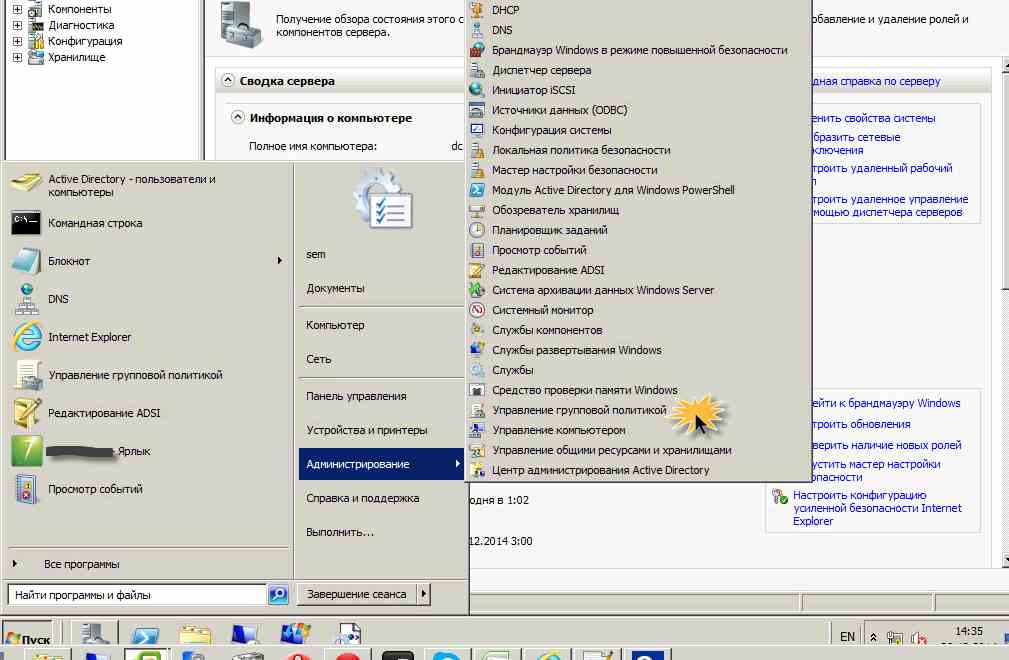

Открываем редактор групповой политики

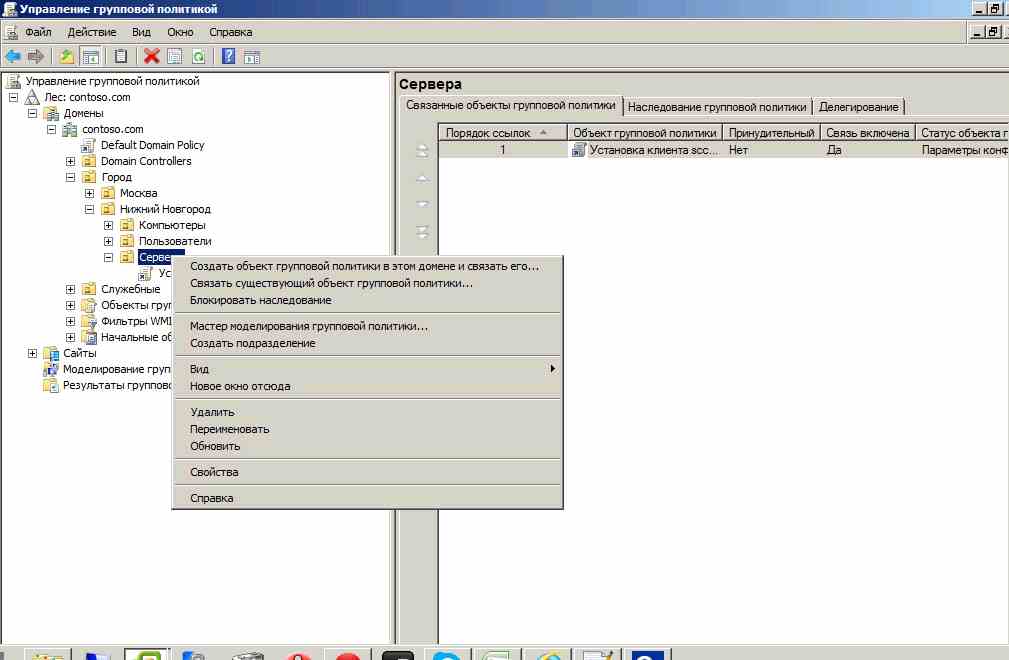

Выбираем нужное подразделение и правым кликом создаем новую политику

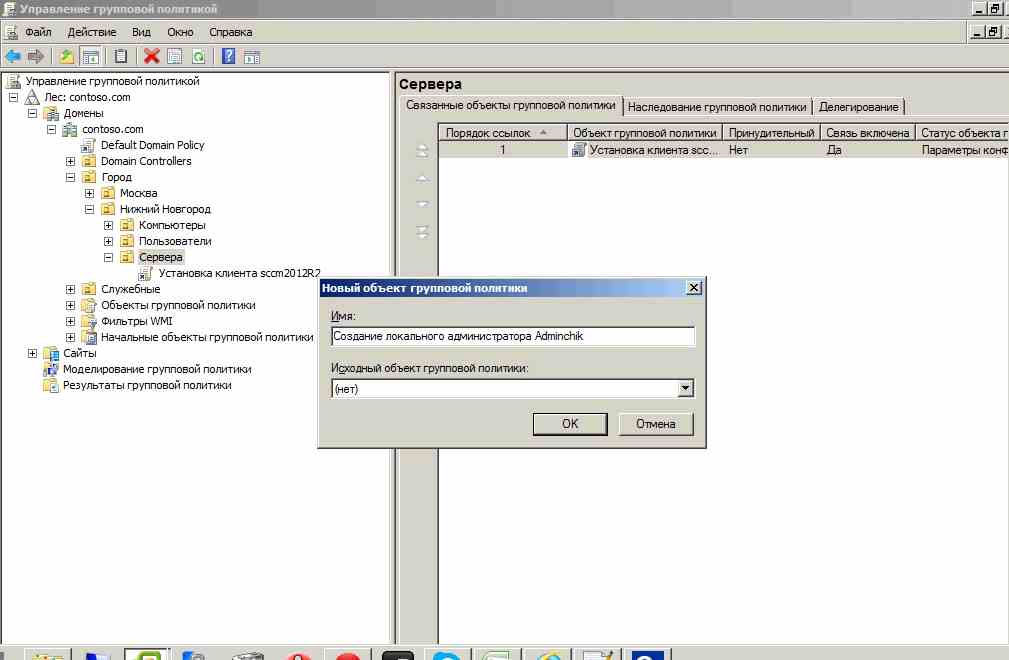

Задаем название политики

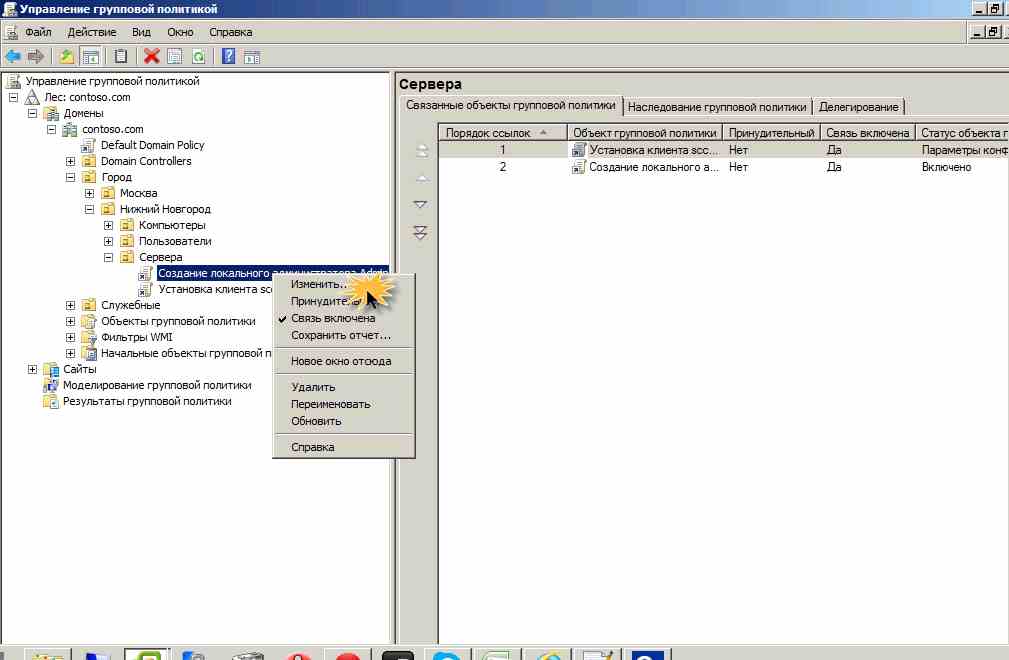

После создания давайте отредактируем политику.

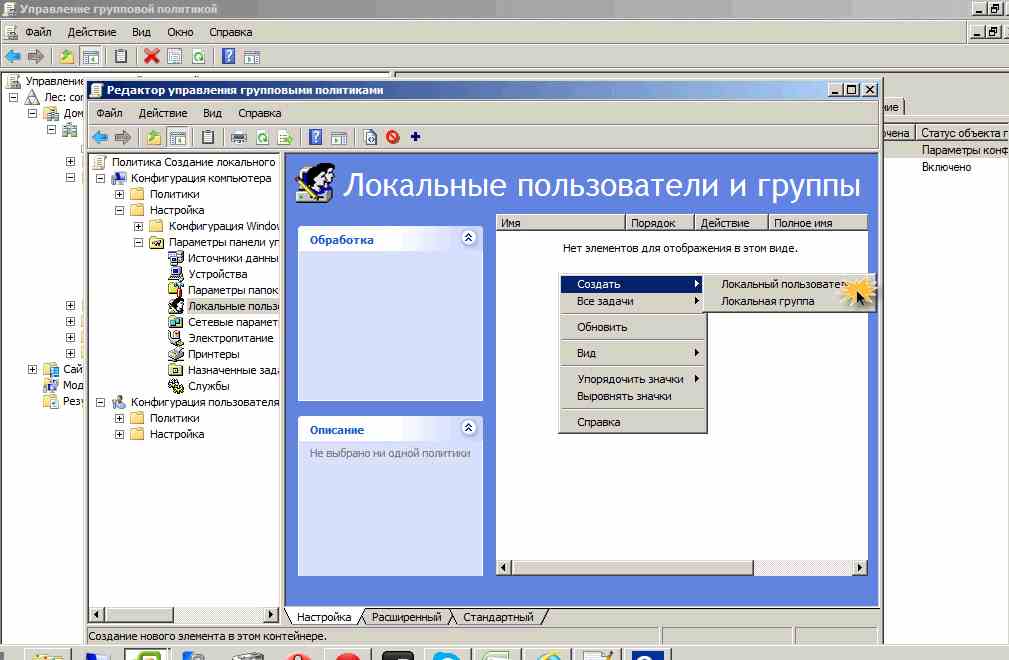

Идем в конфигурация компьютера-Настройка-Параметры панели управления-Локальные пользователи. Щелкаем правым кликом по пустому месту и выбираем Локальный пользователь

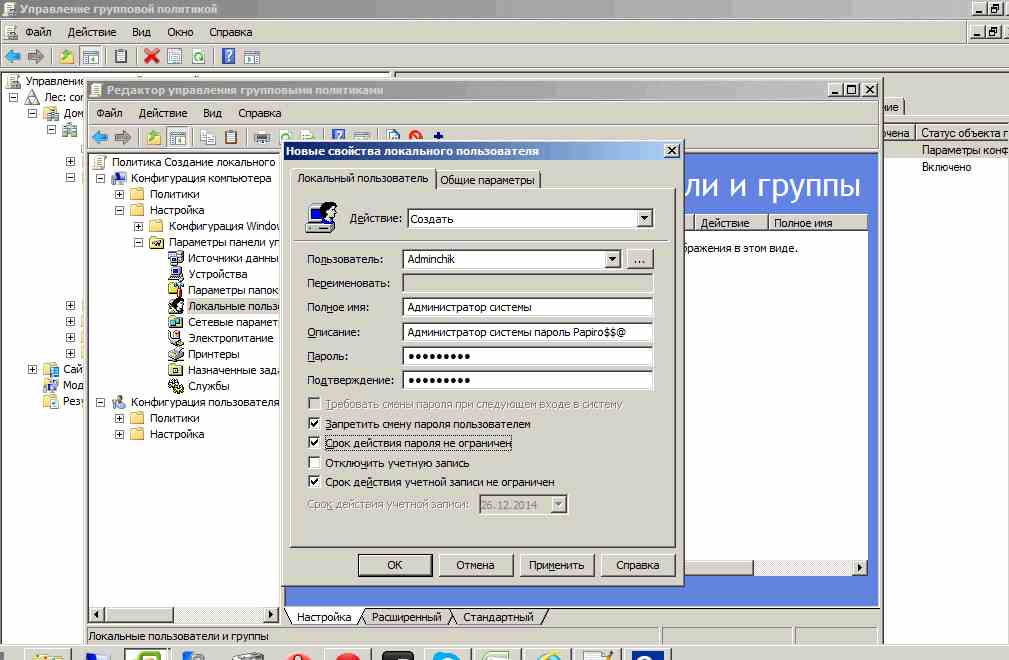

Выбираем Создать и заполняем все поля. В моем случае логин будет Adminchik и пароль Papiro$$@

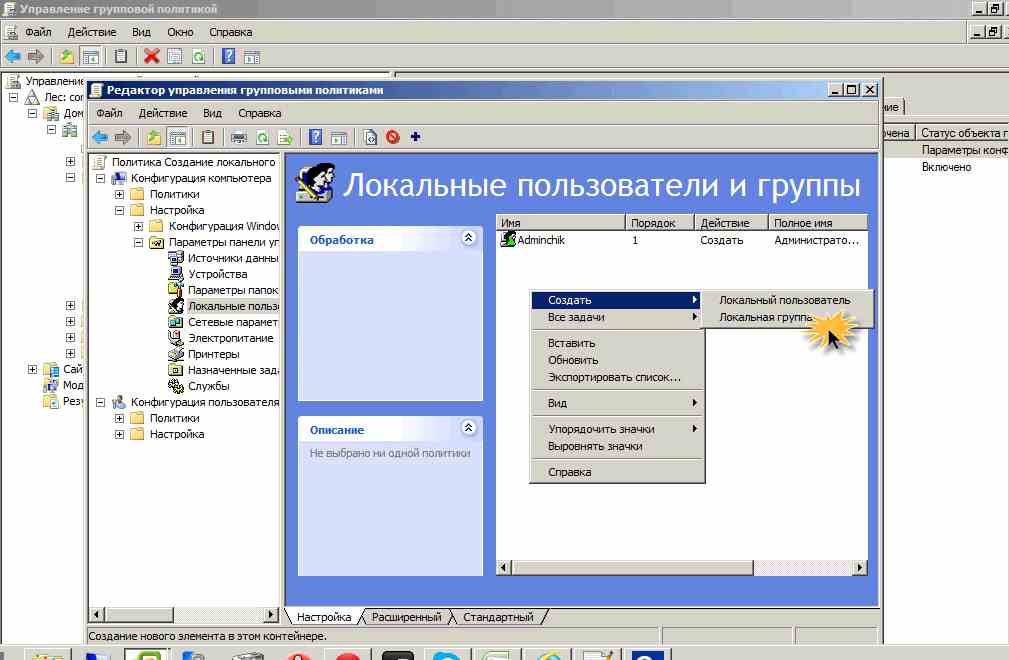

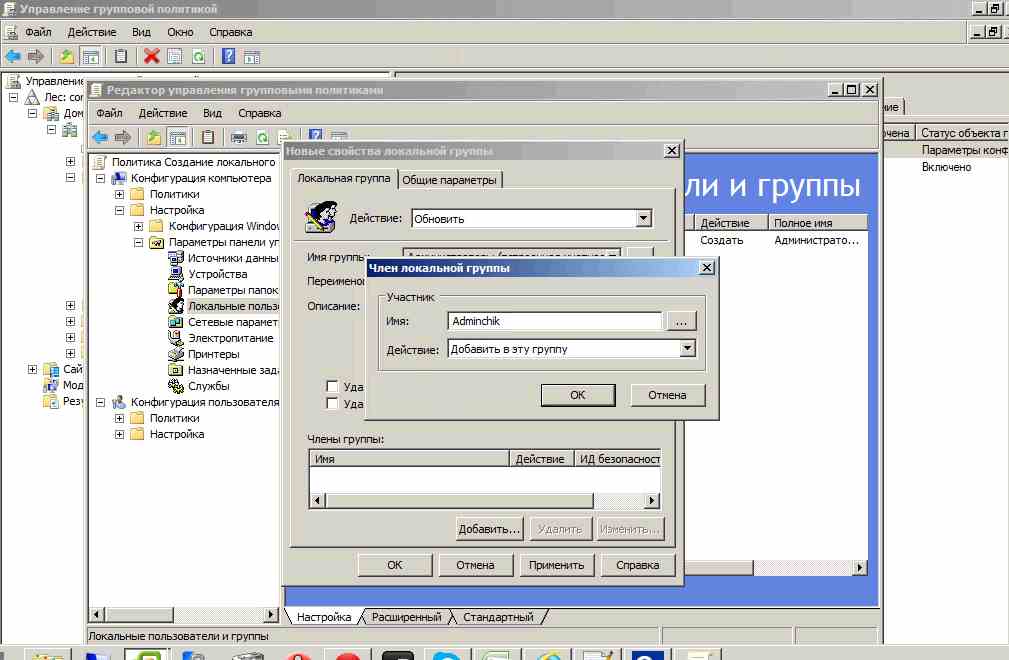

Дальше добавим его в группу Администраторы, для этого правым кликом Локальная группа

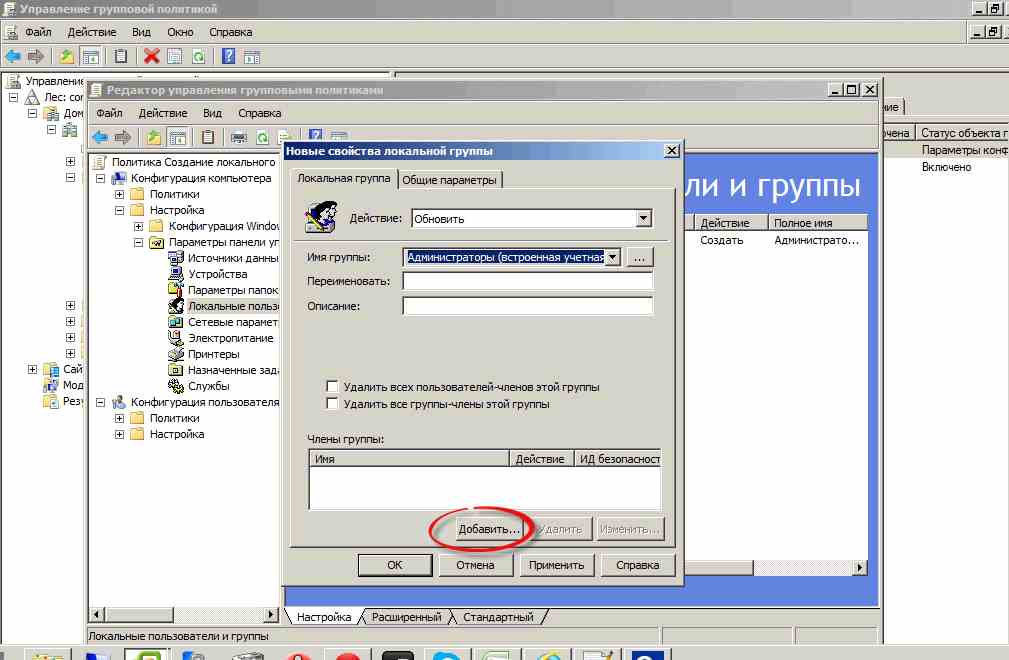

Сверху ставим Обновить, группу Администраторы и жмем снизу добавить

Пишем логин нашего пользователя Adminchik и жмем ок.

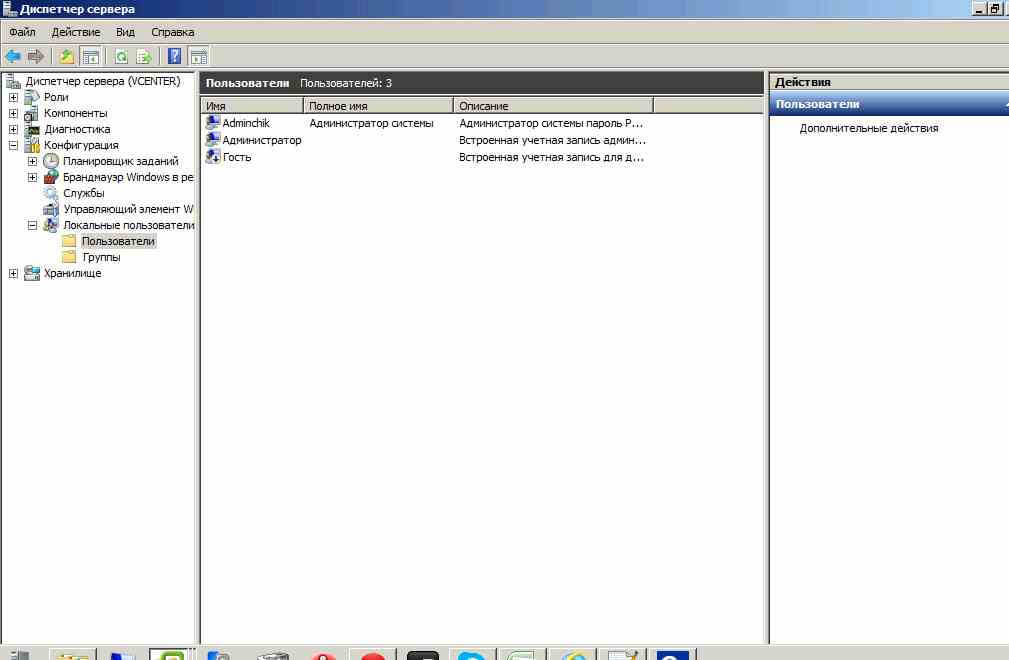

Видим, что пользователь добавился, теперь проверим, залогинившись на любой комп из данного OU и обновив политику gpupdate /force и зайдя в локальные пользователи видим что все отлично применилось.

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Курс по сетям

Пошаговый ввод в домен Windows 10

Основные команды cmd в Windows

10 крутых вещей, которые можно сделать с помощью Windows PowerShell

Конвертация виртуальных машин Hyper-V во 2-е поколение

Batch: автоматический перенос файлов в Windows

Настройка фаервола в Windows через PowerShell

Как разрешить ping в Windows Server 2019

Еженедельный дайджест

Поднимаем контроллер домена на Windows 2008 R2

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

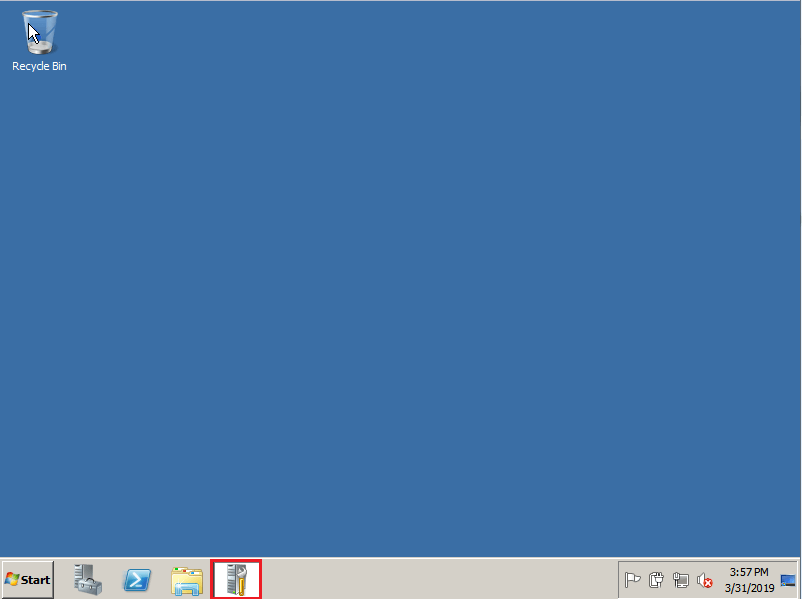

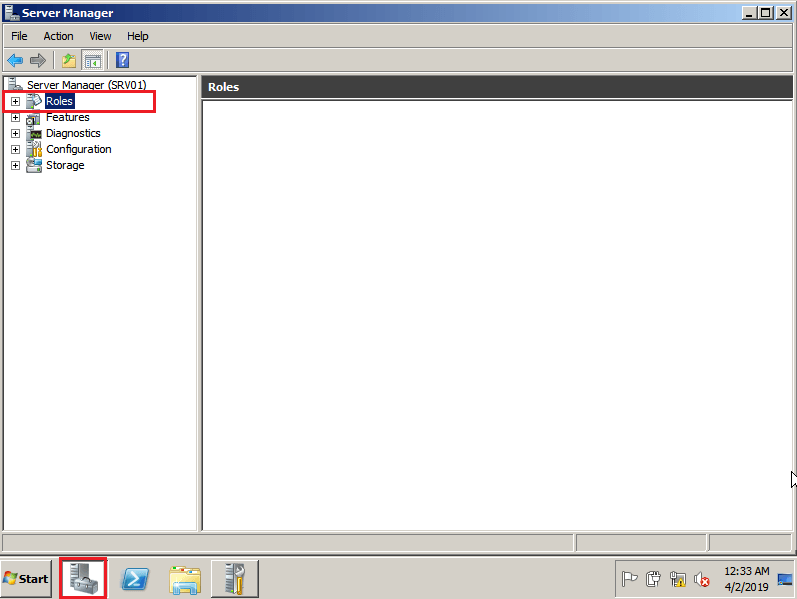

Первым делом – запускаем Server Manager:

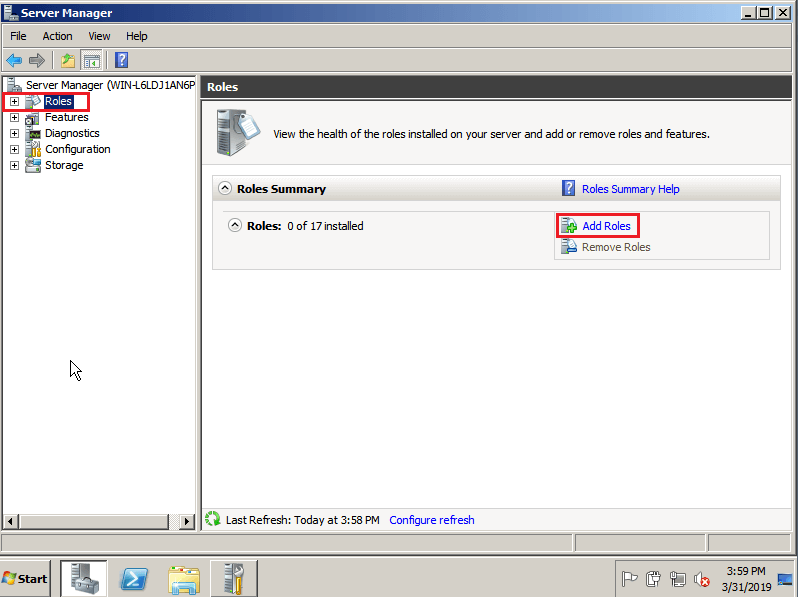

Затем выбираем опцию Roles и добавляем новую роль для нашего сервера, нажав Add Roles:

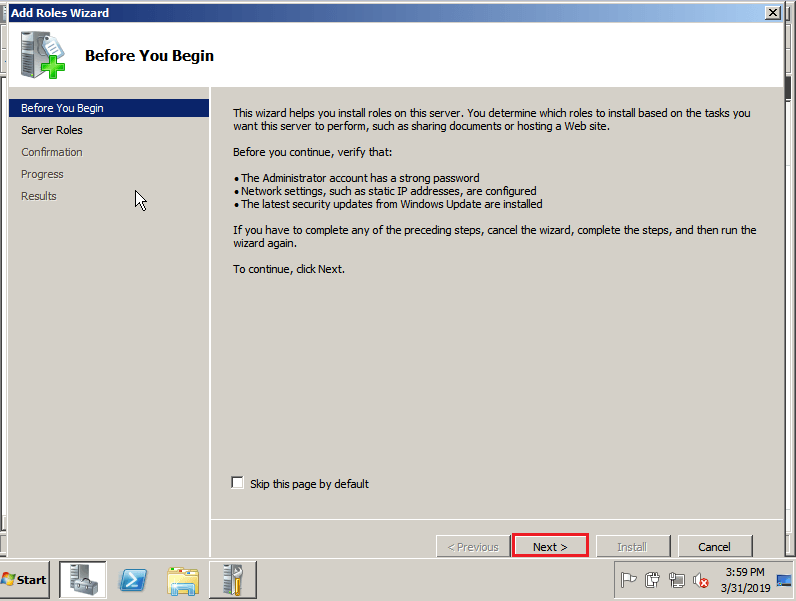

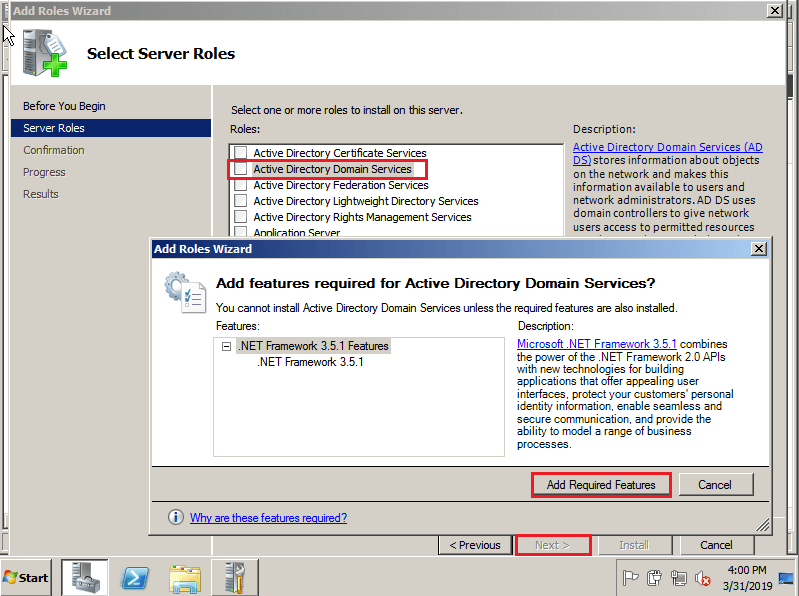

Нас встречает мастер установки ролей, а также просят убедиться, что учетная запись администратора имеет устойчивый пароль, сетевые параметры сконфигурированы и установлены последние обновления безопасности. Прочитав уведомление кликаем Next

Сервер, выступающий в роли DC обязан иметь статический IP адрес и настройки DNS Если данные настройки не были выполнены заранее, то нас попросят выполнить их в дальнейшем на одном из этапов.

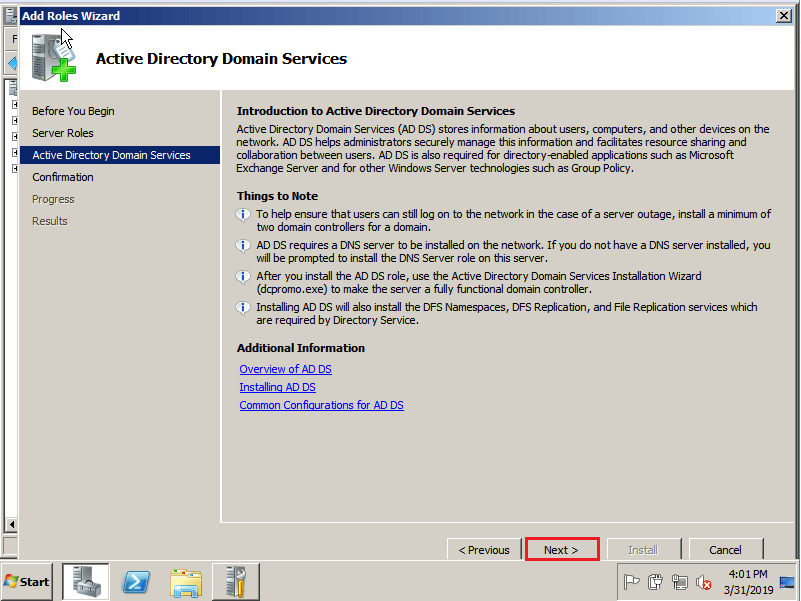

Нас знакомят с возможностями устанавливаемой роли Active Directory Domain Services (AD DS) и дают некоторые рекомендации. Например, рекомендуется установить, как минимум 2 сервера с ролями AD DS (т.е сделать 2 DC) на случай, чтобы при выходе из строя одного сервера, пользователи домена все ещё могли бы залогиниться с помощью другого. Также, нас предупреждают о том, что в сети должен быть настроен DNS сервер, а если его нет, то данному серверу нужно будет дать дополнительную роль – DNS. После того, как прочитали все рекомендации, кликаем Next чтобы продолжить установку.

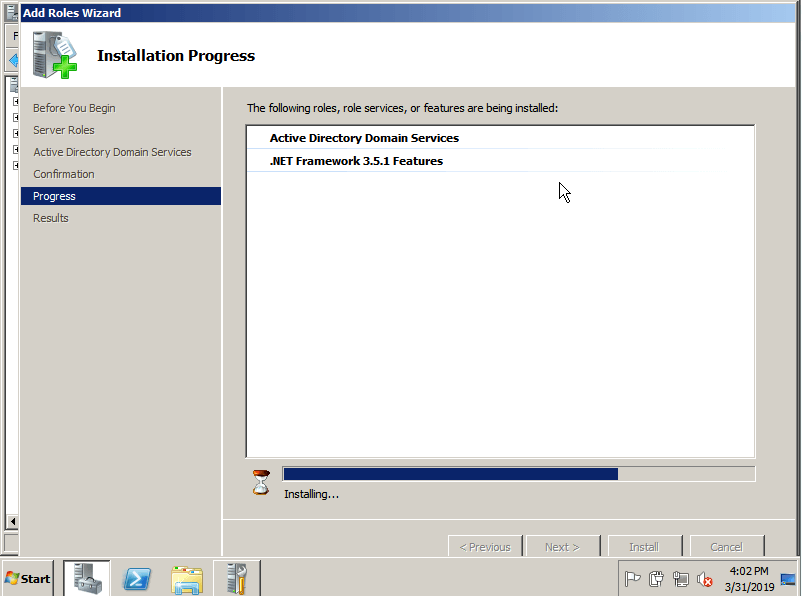

Дожидаемся пока завершится процесс установки роли и компонентов.

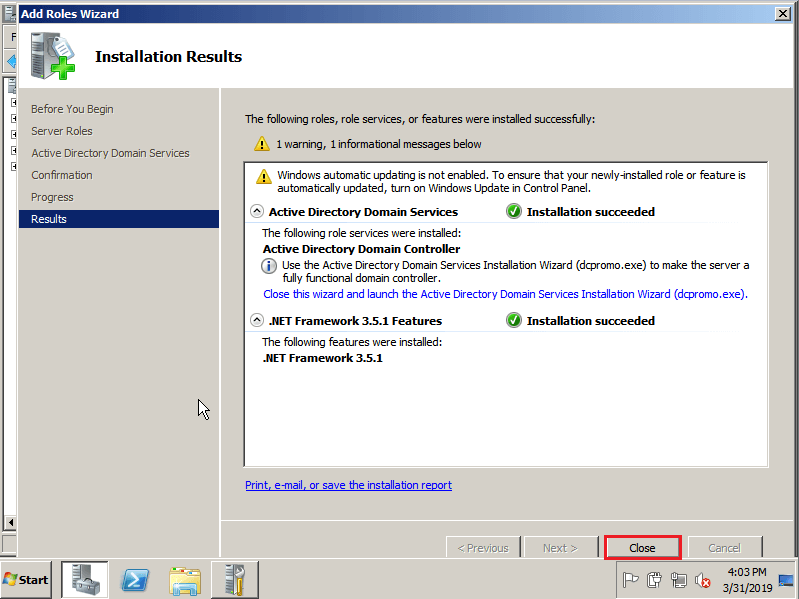

Через какое-то время перед нами появится результат установки, он должен быть успешным как для роли так и для компонентов Installation succeeded. Закрываем мастер установки, нажав Close.

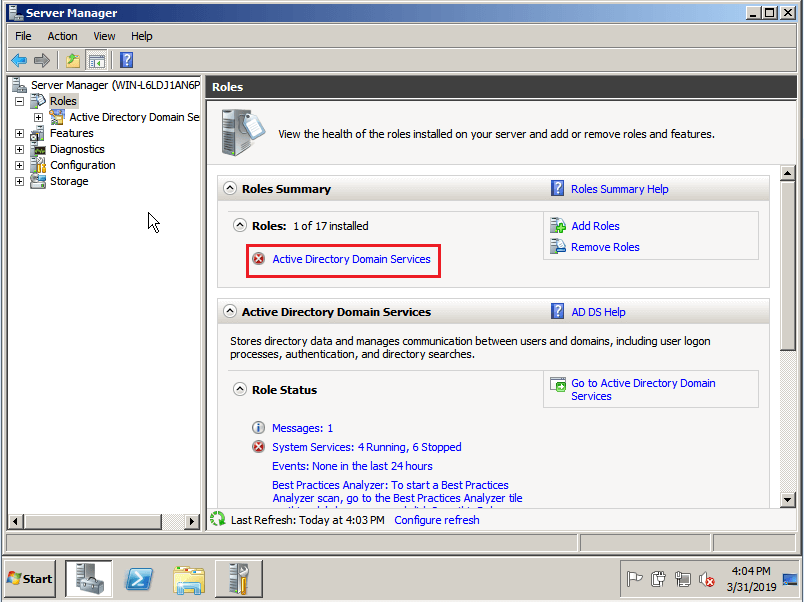

Вернувшись в Server Manager мы увидим, что у нас появилась роль AD DS, однако ее статус неактивен. Чтобы продолжить настройку кликаем на Active Directory Domain Services.

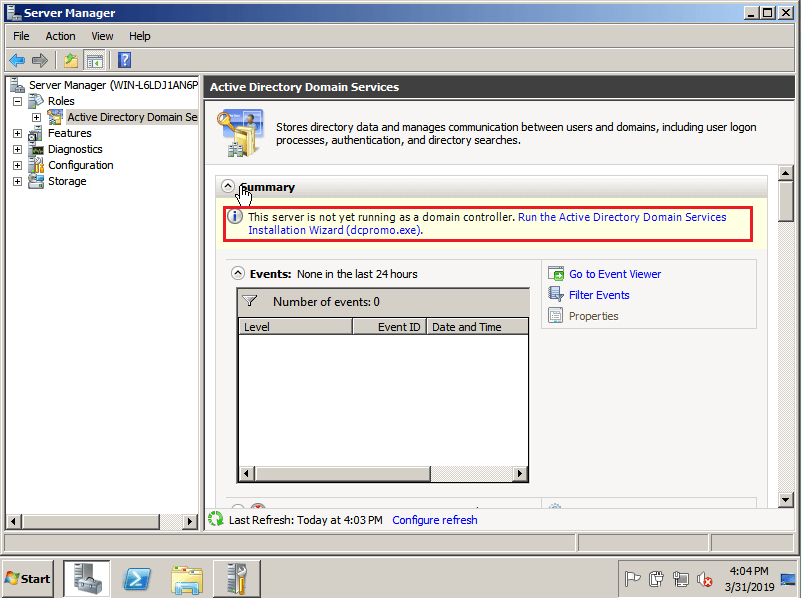

Перед нами открывается уведомление о том, что наш сервер пока ещё не является контроллером домена, и чтобы это исправить нам следует запустить мастер настройки AD DS (dcpromo.exe). Кликаем на ссылку Run the Active Directory Domain Services Installation Wizard или же запускаем его через Пуск – Выполнить – dcpromo.exe.

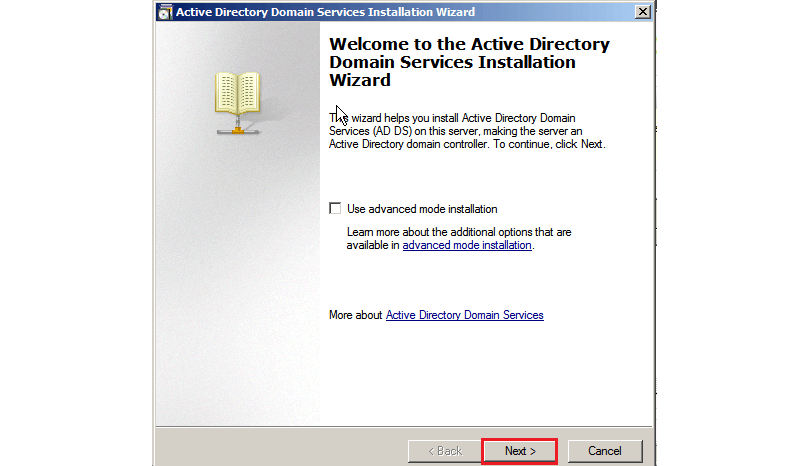

Перед нами открывается мастер настройки AD DS. Расширенный режим установки можно не включать. Для продолжения кликаем Next

Нас встречает уведомление о том, что приложения и SMB клиенты, которые используют старые небезопасные криптографические алгоритмы Windows NT 4.0 при установке соединений, могут не заработать при взаимодействии с контроллерами домена на базе Windows Server 2008 и 2008 R2, поскольку по умолчанию, они не разрешают работу по данным алгоритмам. Принимаем данную информацию к сведению и кликаем Next

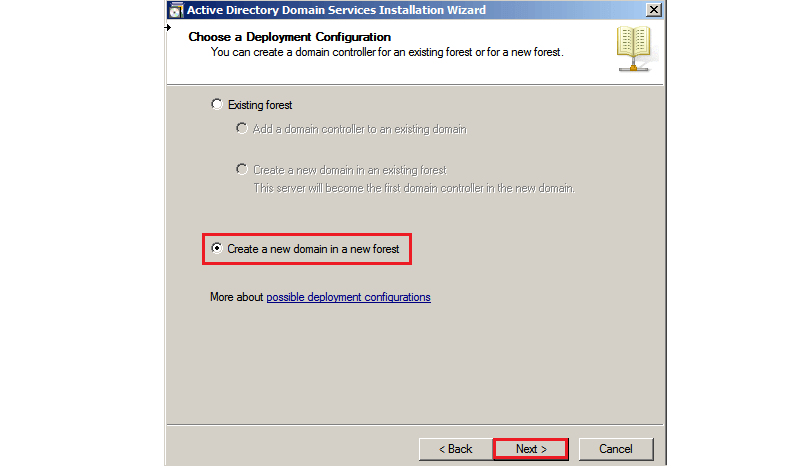

Далее нам нужно выбрать принадлежность данного контроллера домена. Если бы у нас уже имелся лес доменов, то данный DC можно было бы добавить туда, либо добавив его в существующий домен, либо же создав новый домен в существующем лесу доменов. Поскольку мы создаем контроллер домена с нуля, то на следующей вкладке мы выбираем создание нового домена и нового леса доменов Create a new domain in a new forest и кликаем Next.

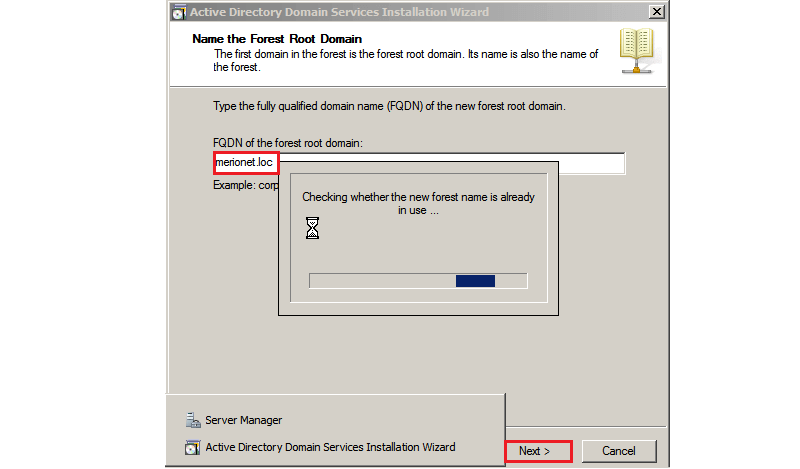

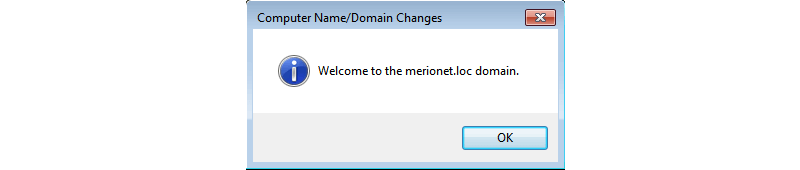

После этого нам предлагают задать FQDN корневого домена нового леса. В нашем случае мы выбрали merionet.loc. Сервер проверит свободно ли данное имя и продолжит установку, нажимаем Next.

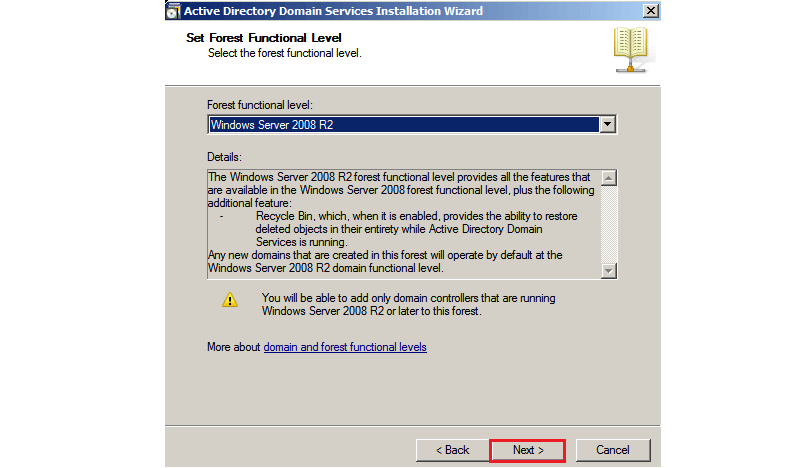

Обратите внимание, что после задания функционального уровня, в данный лес можно будет добавлять только DC равные или выше выбранного уровня. В нашем случае от Windows Server 2008 R2 и выше.

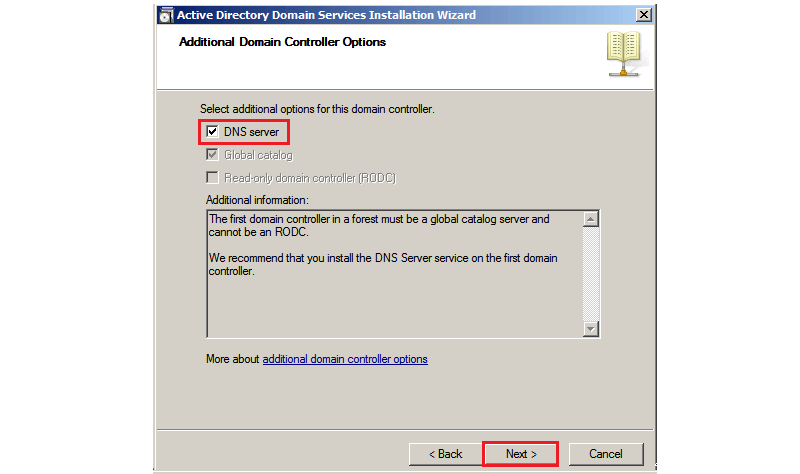

Далее, нам предлагают выбрать дополнительные опции для данного DC. Выберем DNS Server и нажимаем Next.

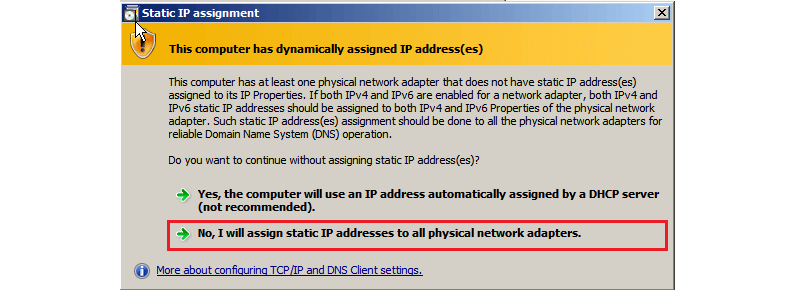

В случае, если ваш сервер ещё не имеет статического IP адреса, перед вами появится следующее предупреждение с требованием установить статический IP адрес и адрес DNS сервера. Выбираем No, I will assign static IP addresses to all physical network adapters

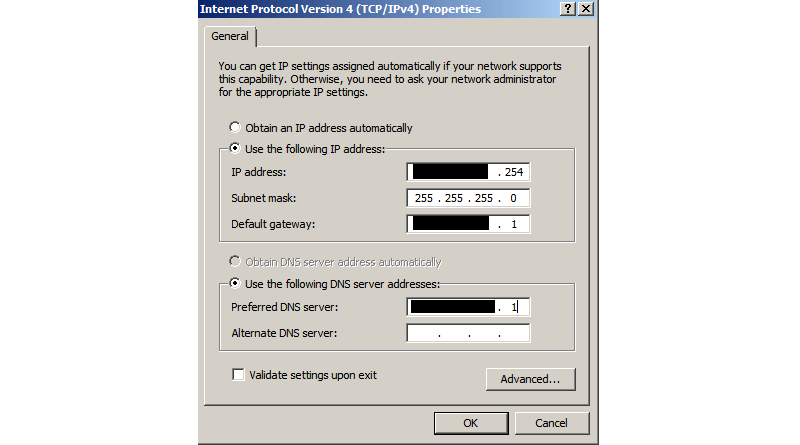

Устанавливаем статические настройки IP адреса и DNS. В нашем случае – в роли DNS сервера выступает дефолтный маршрутизатор (Default Gateway) нашей тестовой сети.

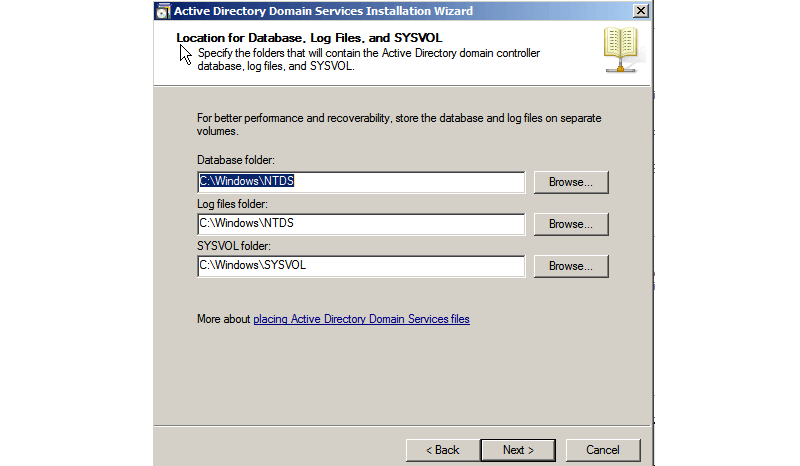

Далее, установщик предлагает нам выбрать путь, по которому будут храниться база данных Active Directory, лог-файл и папка SYSVOL, которая содержит критичные файлы домена, такие как параметры групповой политики, сценарии аутентификации и т.п. Данные папки будут доступны каждому DC в целях репликации. Мы оставим пути по умолчанию, но для лучшей производительности и возможности восстановления, базу данных и лог-файлы лучше хранить в разных местах. Кликаем Next.

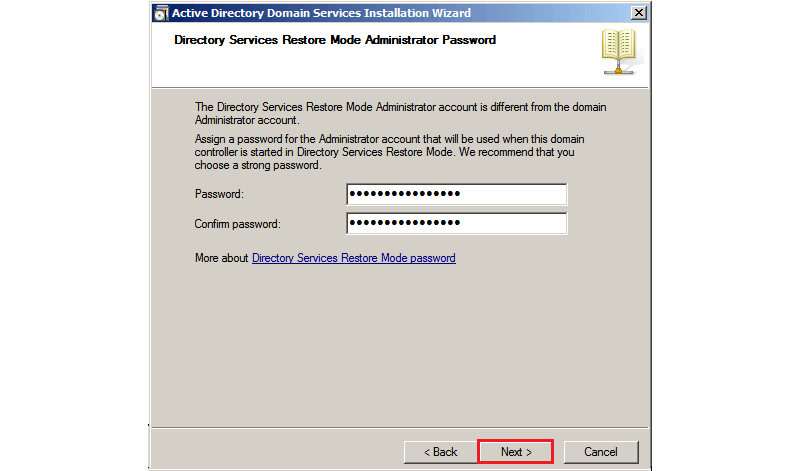

Далее нас просят указать пароль учетной записи администратора для восстановления базы данных Active Directory. Пароль данной УЗ должен отличаться от пароля администратора домена. После установки надежного сложного пароля кликаем Next.

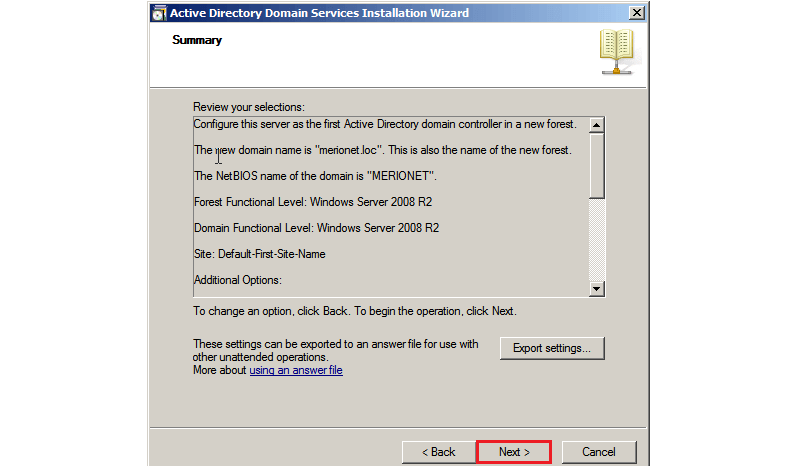

Далее нам выводят сводную информацию о выполненных нами настройках. Проверяем, что все корректно и кликаем Next.

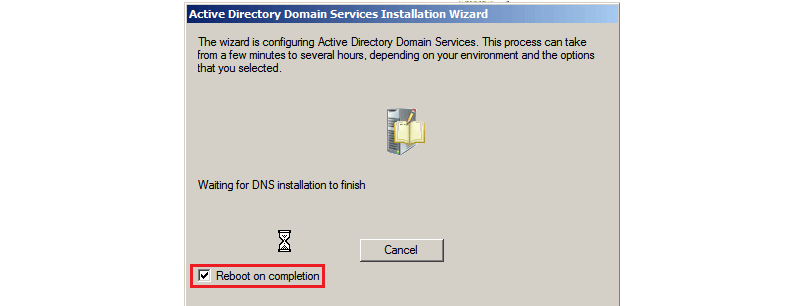

Мастер настройки приступит к конфигурации Active Directory Domain Services. Поставим галочку Reboot on completion, чтобы сервер перезагрузился по завершении конфигурирования.

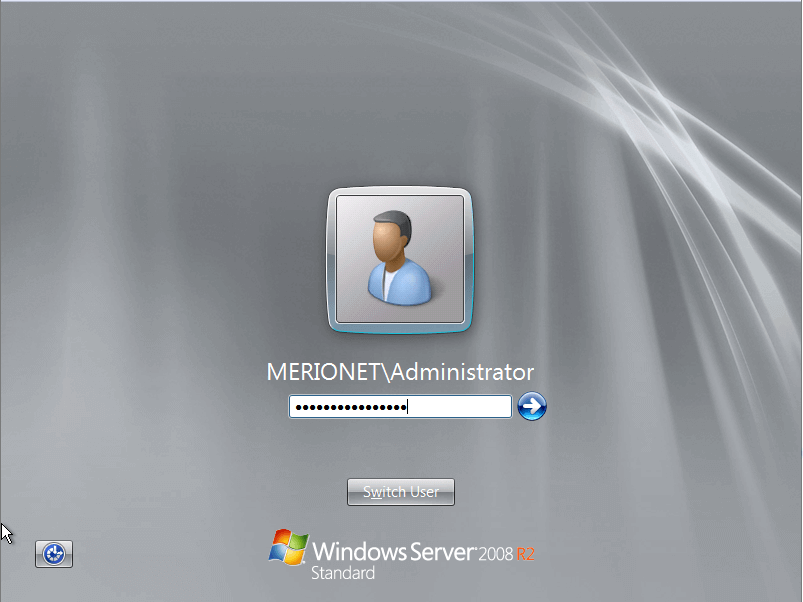

После перезагрузки сервер попросит нас залогиниться уже как администратора домена MERIONET.

Поздравляем, Вы создали домен и контроллер домена! В следующей статье мы наполним домен пользователями и позволим им логиниться под доменными учетными записями.

ИТ База знаний

Полезно

— Онлайн генератор устойчивых паролей

— Онлайн калькулятор подсетей

— Руководство администратора FreePBX на русском языке

— Руководство администратора Cisco UCM/CME на русском языке

— Руководство администратора по Linux/Unix

Навигация

Серверные решения

Телефония

FreePBX и Asterisk

Настройка программных телефонов

Корпоративные сети

Протоколы и стандарты

Популярное и похожее

Курс по сетям

Что такое Active Directory и LDAP?

Погружение в Iptables – теория и настройка

Про Google Password Checkup

Про операционную систему Cisco IOS

PRTG уведомления в Telegram

Система мониторинга Nagios

Еженедельный дайджест

Создание доменного пользователя и ввод компьютера в домен

В прошлой статье мы создали и настроили контроллер домена (DC), настало время наполнить наш домен пользователями и рабочими станциями.

Обучайся в Merion Academy

Пройди курс по сетевым технологиям

Конфигурация

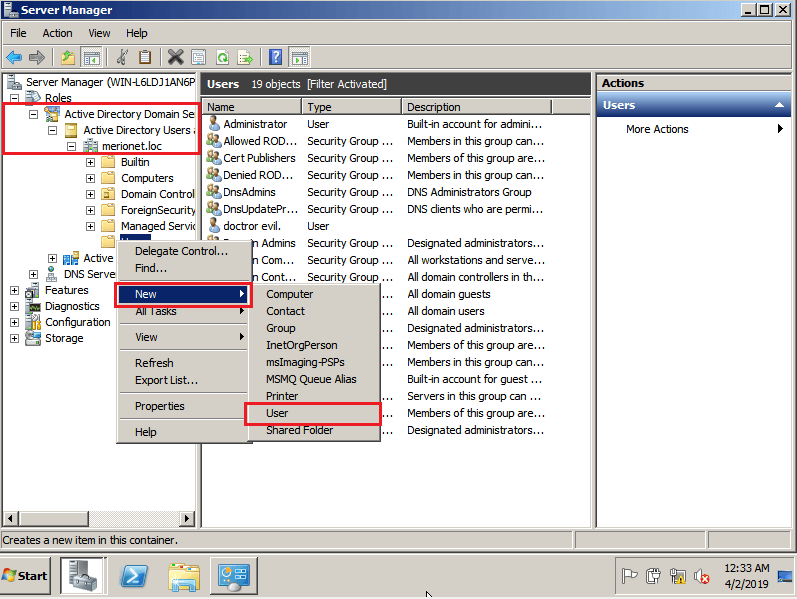

Открываем Server Manager и выбираем опцию Roles.

Отметим также, что вы можете создать свою группу и добавлять пользователей туда.

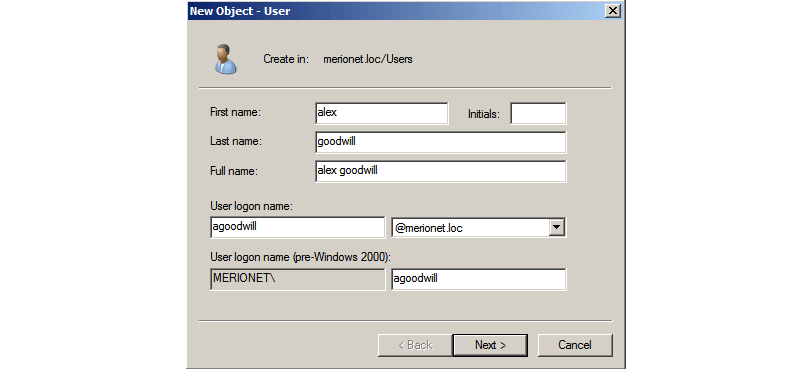

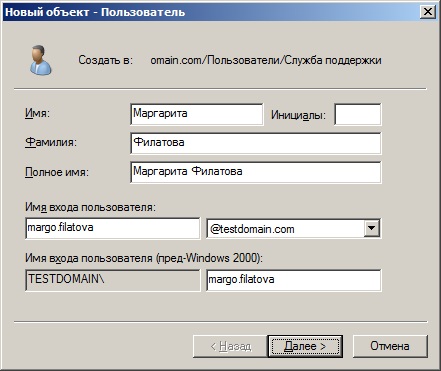

Перед нами откроется окно добавления нового пользователя. Заполняем учетные данные нового пользователя. Как правило, в корпоративных доменах, принято создавать именные учетные записи для того, чтобы в дальнейшем можно было отслеживать действия конкретного пользователя в целях безопасности и однозначно его идентифицировать.

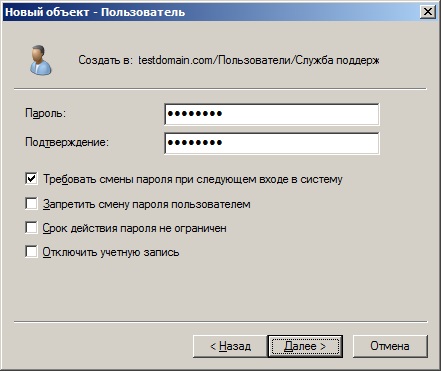

Далее, нас просят ввести пароль для новой учетной записи и выбрать дополнительные опции:

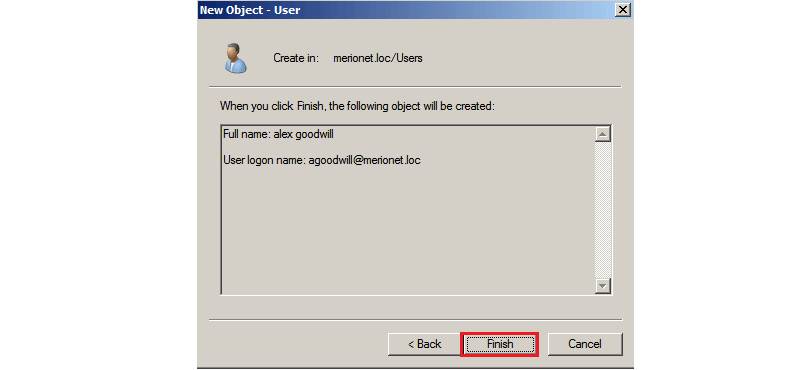

После того, как все данные будут заполнены, нас попросят подтвердить создание нового объекта.

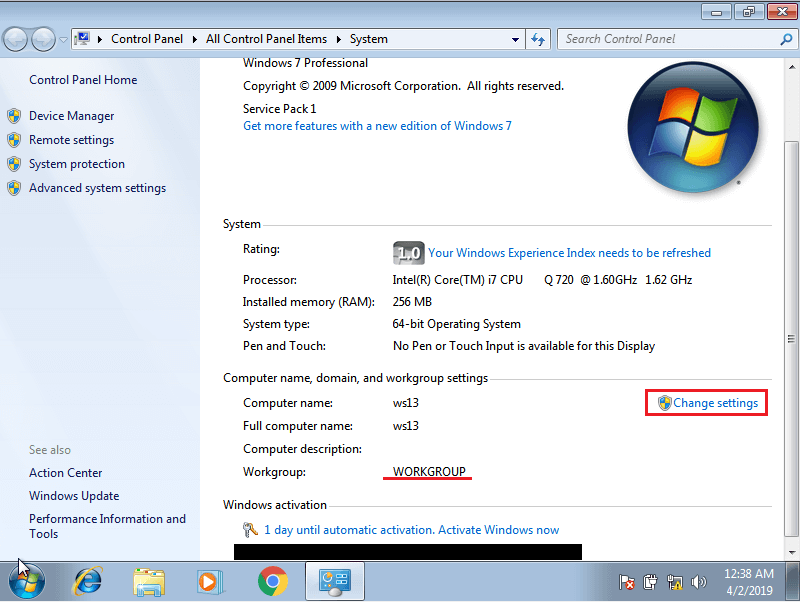

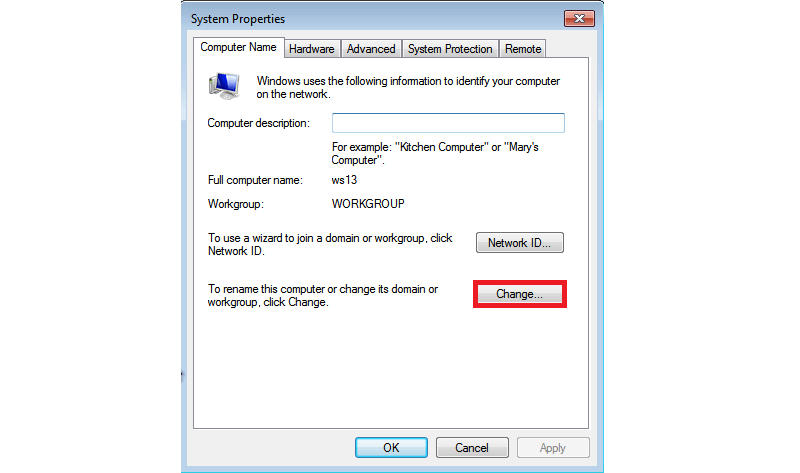

Отлично, новый пользователь домена создан. Теперь нам нужно зайти на компьютер пользователя и ввести его в домен. Для этого логинимся на компьютер пользователя с локальными учетными данными и открываем Свойства компьютера. Как видите, наш компьютер пока еще не стал частью домена, он ещё является частью рабочей группы WORKGROUP/. Убедитесь, что компьютер пользователя имеет версию Windows не ниже Professional. Чтобы ввести его в домен выбираем Change Settings

Важно! Поддержка доменной инфраструктуры начинается только с версии Windows Professional. На версиях Starter, Home Basic, Home Premium подключиться к домену не получится!

Далее напротив опции «To rename this computer or change its domain or workgroup, click Change» нажимаем собственно Change

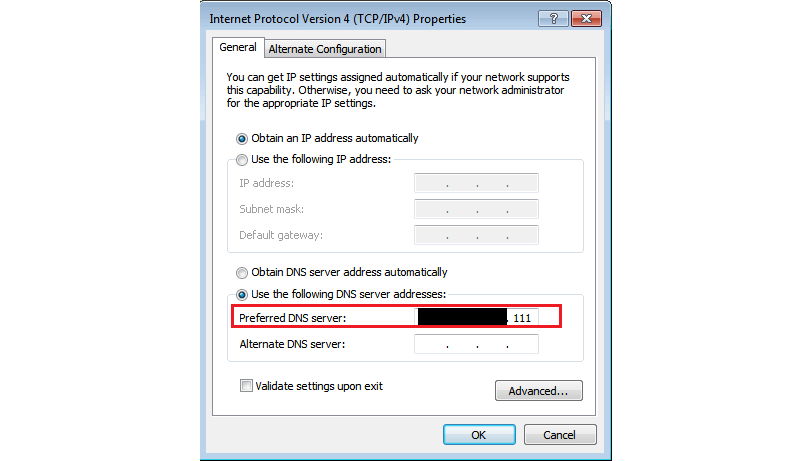

Важно! Для того, чтобы наш компьютер узнал о существующем контроллере домена нам нужно указать ему на DNS сервер, который имеет такую информацию. В нашем случае – контроллер домена является по совместительству DNS сервером для пользовательских машин. Поэтому мы указываем контроллер домена в качестве DNS сервера для настраиваемого компьютера.

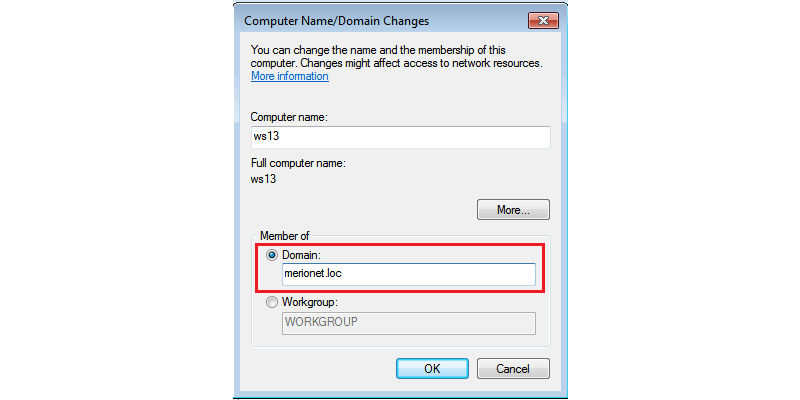

Далее в открывшемся окне в опции «Member of» вместо Workgroup выбираем Domain и вводим имя нашего домена (в нашем случае – merionet.loc)

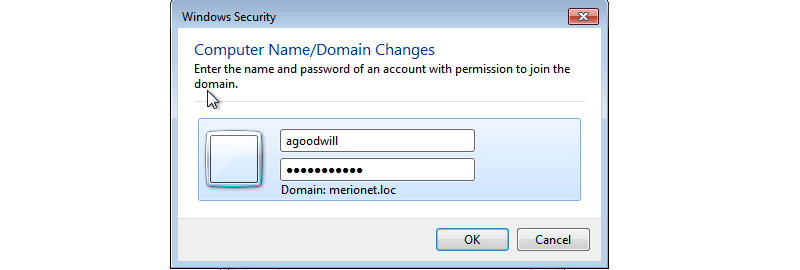

Далее нас попросят ввести учетные данные для учетной записи, которая уже создана и имеет право присоединиться к домену. Вводим учетные данные ранее созданного пользователя.

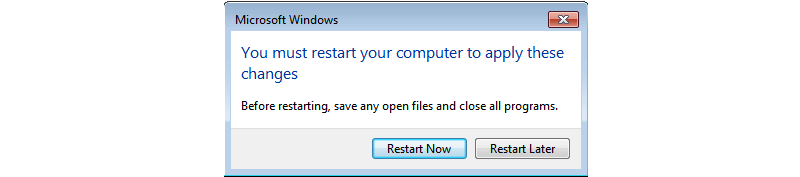

После чего, нас попросят перезагрузить компьютер для применения изменений.

После перезагрузки, мы можем логиниться уже с учетными данными доменного пользователя.

Добавление компьютера в домен Windows Server 2008 R2

Данное руководство представляет собой пошаговую инструкцию по добавлению компьютера в домен Windows Server 2008 R2.

Для настройки добавления компьютера в домен Windows Server 2008 R2 потребуются:

1. Компьютер, под управлением Windows Server 2008 R2 (О том как установить Windows Server 2008 R2 можно прочитать в данной статье: «Установка и активация Windows Server 2008 R2 с USB флешки» );

3. Настроенный DNS-сервер на Windows Server 2008 R2 (О том как настроить DNS-сервер можно прочитать в данной статье: «Настройка DNS-сервера в Windows Server 2008 R2» );

5. Подключенный к локальной сети компьютер (прим. в данном руководстве, в качестве примера, используется компьютер с ОС Windows 7 x64).

Порядок добавления компьютера в домен Windows Server 2008 R2

1. На подключаемом компьютере выделите Компьютер, затем кликните правой кнопкой мыши. В появившемся меню выберите Свойства (Рис.1).

2. В открывшемся окне выберите Изменить параметры (Рис.2).

3. В окне Свойства системы выберите Изменить… (Рис.3).

4. Выберите пункт указывающий, что компьютер является членом домена, введите имя домена (прим. в данном руководстве это example.local), затем нажмите ОК (Рис.4).

5. Введите в соответствующие поля имя и пароль учётной записи с правами на присоединение к домену (прим. в данном руководстве это Администратор), затем нажмите ОК (Рис.5).

6. В появившемся окне нажмите ОК (Рис.6).

7. Система сообщит, что для вступления в силу изменений необходимо перезагрузить компьютер. Нажмите ОК, затем перезагрузите компьютер (Рис.7).

8. После перезагрузки компьютера выделите Компьютер, затем кликните правой кнопкой мыши. В появившемся меню выберите Свойства. В открывшемся окне Вы увидите, что полное имя компьютера и домен изменились (Рис.8).

9. На Windows Server 2008 R2 откройте Пуск > Администрирование > Active Directory — пользователи и компьютеры (Рис.9).

10. В открывшемся окне выберите Computers. Добавленный в домен компьютер будет присутствовать в списке (Рис.10).

Установка контроллера домена Active Directory в Windows Server 2008 R2 завершена!

Создание учетных записей пользователей в Active Directory

Введение

Несмотря на то, что планирование и развертывание инфраструктуры доменных служб в большинстве организаций выполняется лишь один раз и в большинство объектов изменения вносятся очень редко, к важному исключению из этого правила можно отнести принципалы безопасности, которые необходимо периодически добавлять, изменять, а также удалять. Одним из основополагающих компонента идентификации являются учетные записи пользователей. По сути, учетные записи пользователей представляют собой физические объекты, в основном людей, которые являются сотрудниками вашей организации, но бывают исключения, когда учетные записи пользователей создаются для некоторых приложений в качестве служб. Учетные записи пользователей играют важнейшую роль в администрировании предприятии. К таким ролям можно отнести:

Объекты учетных записей пользователей можно отнести к самым распространенным объектам в Active Directory. Именно пользовательским учетным записям администраторы обязаны уделять особое внимание, так как пользователям свойственно приходить работать в организацию, перемещаться между отделами и офисами, жениться, выходить замуж, разводиться и даже увольняться из компании. Такие объекты представляют собой набор атрибутов, причем только одна пользовательская учетная запись может содержать свыше 250 различных атрибутов, что в несколько раз превышает количество атрибутов на рабочих станциях и компьютеров, работающих под операционной системой Linux. Во время создания учетной записи пользователя создается ограниченный набор атрибутов, а уже потом вы можете добавлять такие пользовательские учетные данные как организационные сведения, адреса проживания пользователей, телефонные номера и многое другое. Поэтому важно обратить внимание на то, что одни атрибуты являются обязательными, а остальные – опциональными. В этой статье я расскажу о ключевых методах создания пользовательских учетных записей, о некоторых опциональных атрибутах, а также будут описаны средства, позволяющие автоматизировать рутинные действия, связанные с созданием учетных записей пользователей.

Создание пользователей при помощи оснастки «Active Directory – пользователи и компьютеры»

В подавляющем большинстве случаев системные администраторы для создания основных принципалов безопасности предпочитают использовать оснастку «Active Directory – пользователи и компьютеры», которая добавляется в папку «Администрирование» сразу после установки роли «Доменные службы Active Directory» и повышения сервера до контролера домена. Этот метод является наиболее удобным, так как для создания принципалов безопасности используется графический пользовательский интерфейс и мастер создания учетных записей пользователя очень прост в применении. К недостатку данного метода можно отнести тот момент, что при создании учетной записи пользователя вы не можете сразу задать большинство атрибутов, и вам придется добавлять необходимые атрибуты путем редактирования учетной записи. Для того чтобы создать пользовательскую учетную запись, выполните следующие действия:

Рис. 1. Оснастки «Active Directory – пользователи и компьютеры» и создание нового пользователя

После того как заполните все требуемые поля, нажмите на кнопку «Далее»:

Рис. 2. Диалоговое окно создания пользовательской учетной записи

Рис. 3. Создание пароля для создаваемой учетной записи

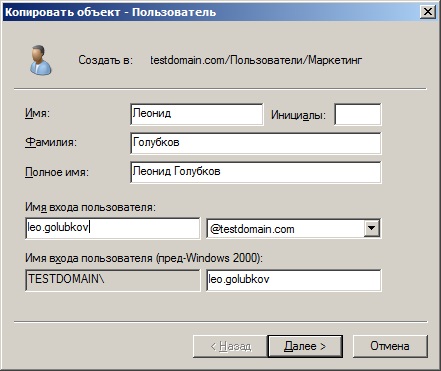

Создание пользователей на основании шаблонов

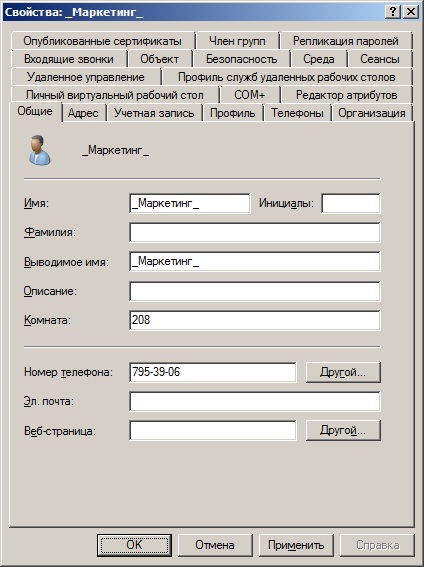

Обычно в организациях существует множество подразделений или отделов, в которые входят ваши пользователи. В этих подразделениях пользователи обладают схожими свойствами (например, название отдела, должности, номер кабинета и пр.). Для наиболее эффективного управления учетными записями пользователей из одного подразделения, например, используя групповые политики, целесообразно их создавать внутри домена в специальных подразделениях (иначе говоря, контейнерах) на основании шаблонов. Шаблоном учетной записи называется учетная запись, впервые появившаяся еще во времена операционных систем Windows NT, в которой заранее заполнены общие для всех создаваемых пользователей атрибуты. Для того чтобы создать шаблон учетной записи пользователя, выполните следующие действия:

Рис. 4. Свойства учетной записи пользователя

Это основные вкладки, которые заполняются при создании шаблонов учетной записи. Помимо этих шести вкладок, вы можете еще заполнять информацию в 13 вкладках. Большинство из этих вкладок будут рассмотрены в последующих статьях данного цикла.

Рис. 5. Диалоговое окно копирования пользовательской учетной записи

Создание пользователей средствами командной строки

Как и в большинстве случаев, в операционной системе Windows есть утилиты командной строки с аналогичными функциями графического пользовательского интерфейса оснастки «Active Directory – пользователи и компьютеры». Такие команды называются командами DS, так как они начинаются с букв DS. Для создания принципалов безопасности используется команда Dsadd. После самой команды указываются модификаторы, которые определяют тип и имя DN объекта. В случае с созданием учетных записей пользователей вам нужно указать модификатор user, который является типом объекта. После типа объекта необходимо ввести DN имя самого объекта. DN (Distinguished Name) объекта является результирующим набором, который содержит отличительное имя. Следом за DN обычно указывают имя пользователя UPN или имя входа предыдущих версий Windows. Если в имени DN присутствуют пробелы, то такое имя нужно заключить в кавычки. Синтаксис команды следующий:

С данной командой можно использовать 41 параметр. Рассмотрим самые распространенные из них:

-samid – имя учетной записи пользователя;

-upn – имя входа пользователя пред-Windows 2000;

-fn – имя пользователя, которое в графическом интерфейсе заполняется в поле «Имя»;

-mi – инициал пользователя;

-ln – фамилия пользователя, указываемая в поле «Фамилия» мастера создания пользовательской учетной записи;

-display – указывает полное имя пользователя, которое автоматически генерируется в пользовательском интерфейсе;

-empid – код сотрудника, который создается для пользователя;

-pwd – параметр, определяющий пользовательский пароль. В том случае, если вы укажете символ звездочки (*), вам будет предложено ввести пароль пользователя в защищенном от просмотра режиме;

-desc – краткое описание для пользовательской учетной записи;

-memberof – параметр, определяющий членство пользователя в одной или нескольких группах;

-office – местонахождения офиса, где работает пользователь. В свойствах учетной записи этот параметр можно найти во вкладке «Организация»;

-tel – номер контактного телефона текущего пользователя;

-email – адрес электронной почты пользователя, который можно найти во вкладке «Общие»;

-hometel – параметр, указывающий номер домашнего телефона пользователя;

-mobile – телефонный номер мобильного пользователя;

-fax – номер факсимильного аппарата, который использует текущий пользователь;

-title – должность пользователя в данной организации;

-dept – этот параметр позволяет указать наименование отдела, в котором работает данный пользователь;

-company – название компании, в которой работает создаваемый пользователь;

-hmdir – основной каталог пользователя, в котором будут расположены его документы;

-hmdrv – путь к сетевому диску, на котором будет размещена домашняя папка учетной записи

-profile – путь профиля пользователя;

-mustchpwd – данный параметр указывает на то, что при последующем входе в систему пользователь обязан изменить свой пароль;

-canchpwd – параметр, определяющий, должен ли пользователь изменять свой пароль. Если значением параметра указано «yes», то у пользователя будет возможность изменения пароля;

-reversiblepwd – текущий параметр определяет хранение пароля пользователя с применением обратного шифрования;

-pwdneverexpires – параметр, указывающий на то, что срок действия пароля никогда не истечет. Во всех этих четырех параметрах, значениями могут выступать только «yes» или «no»;

-acctexpires – параметр, определяющий, через сколько дней срок действия учетной записи истечет. Положительное значение представляет собой количество дней, через которое учетная запись истечет, а отрицательное означает, что срок действия уже закончен;

-disabled – указывает, что учетная запись уже отключена. Значениями для этого параметра также выступают «yes» или «no»;

-q – указание тихого режима для обработки команды.

Рис. 6. Создание пользовательской учетной записи средствами утилиты Dsadd

Создание пользователей при помощи команды CSVDE

Еще одна утилита командной строки CSVDE позволяет импортировать или экспортировать объекты Active Direcoty, представленные в виде cvd-файла – текстового файла с разделительными запятыми, которые можно создавать при помощи табличного процессора Microsoft Excel или простейшего текстового редактора Блокнот. В этом файле каждый объект представляется одной строкой и должен содержать атрибуты, которые перечислены в первой строке. Стоит обратить внимание на то, что при помощи данной команды вы не можете импортировать пользовательские пароли, то есть, сразу после завершения операции импорта пользовательские учетные записи будут отключены. Пример такого файла следующий:

Рис. 7. Представление CSV-файла

Синтаксис команды следующий:

Пример использования команды:

Рис. 8. Импорт учетных записей пользователей из CSV-файла

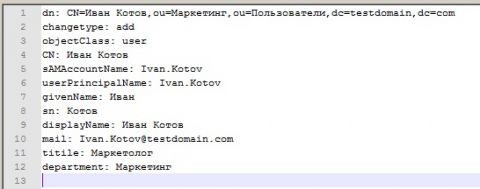

Импорт пользователей средствами LDIFDE

Утилита командной строки Ldifde позволяет также импортировать или экспортировать объекты Active Directory, используя файловый формат LDIF (Lightweight Directory Access Protocol Data Interchange File). Данный файловый формат состоит из блока строк, которые образуют конкретную операцию. В отличие от файлов CSV, в данном файловом формате каждая отдельная строка представляет собой набор атрибутов, после которого следует двоеточие и само значение текущего атрибута. Также как и в CSV файле, первой строкой обязан быть атрибут DN. За ним следует строка changeType, которая указывает тип операции (add, change или delete). Для того чтобы научиться разбираться в этом файловом формате, вам нужно выучить по крайней мере ключевые атрибуты принципалов безопасности. Пример предоставлен ниже:

Рис. 9. Пример LDF файла

Синтаксис команды следующий:

Создание пользователей c помощью VBScript

VBScript является одним из самых мощных инструментов, предназначенных для автоматизации административных задач. Данный инструмент позволяет создавать сценарии, предназначенные для автоматизирования большинства действий, которые могут выполняться посредством пользовательского интерфейса. Сценарии VBScript представляют собой текстовые файлы, которые обычно пользователи могут редактировать при помощи обыкновенных текстовых редакторов (например, Блокнот). А для выполнения сценариев нужно просто дважды щелкнуть мышью по значку самого сценария, который откроется с применением команды Wscript. Для того чтобы создать пользовательскую учетную запись в VBScript не существует определенной команды, поэтому вам сначала нужно подключиться к контейнеру, затем использовать библиотеку адаптеров Active Directory Services Interface (ADSI) при помощи инструкции Get-Object, где выполняется строка запроса LDAP, предоставляющая собой моникер протокола LDAP:// с DN именем объекта. Например, Set objOU=GetObject(“LDAP://OU=Маркетинг,OU=Пользователи,dc=testdomain,dc=com”). Вторая строка кода активирует метод Create подразделения для создания объекта конкретного класса с конкретным отличительным именем, например, Set objUser=objOU.Create(“user”,”CN= Юрий Соловьев”). В качестве третьей строки указывается метод Put, где нужно указать наименование атрибута и его значение. Последняя строка данного сценария подтверждает сделанные изменения, то есть objUser.SetInfo().

Создание пользователей при помощи PowerShell

Как видно из данного синтаксиса, нет смысла описывать все параметры, так как они идентичны атрибутам принципала безопасности и не нуждаются в объяснениях. Посмотрим на пример использования:

Рис. 10. Создание учетной записи пользователя средствами Windows PowerShell

Заключение

В этой статье вы узнали о понятии принципал безопасности и о том, какую роль представляют учетные записи пользователей в доменной среде. Были подробно рассмотрены основные сценарии создания пользовательских учетных записей в домене Active Directory. Вы научились создавать пользовательские учетные записи при помощи оснастки «Active Directory – пользователи и компьютеры», используя шаблоны, утилиты командной строки Dsadd, CSVDE и LDIFDE. Также вы узнали о методе создания пользовательских учетных записей при помощи языка сценариев VBScript и оболочки командной строки Windows PowerShell.

- Добавление папки в исключения антивируса windows 10

- Добавление пользователей в домен windows server 2012 r2