Как запретить доступ к папке другим пользователям windows 10

Как скрыть папку или файл в Windows от других пользователей

Думаю, каждый пользователь печется о конфиденциальности своих личных файлов и хоть раз задумывался, как сделать так, чтобы другие пользователи, тоже имеющие доступ к ПК, не имели возможности увидеть то, что для них не предназначено. Вот об этом и пойдет речь в данной статье.

Мы уже рассказывали, как запаролить папку с помощью программы Password Protect USB. Метод этот действенный и, при условии, что пароль будет надежным, просмотреть содержимое папки не удастся. Но вот, если вы в принципе хотите, чтобы другие не знали о ваших секретах, то он не подойдет. Также поставить пароль на папку можно и с помощью других программ. О них подробно написано в статье по приведенной ссылке.

Сейчас я расскажу, как скрыть папку или файлы в Windows различными способами. Сделать это можно: и используя возможности самой операционной системы, и обратившись за помощью к стороннему софту.

Через настройки безопасности

Описанные в этом пункте рекомендации применимы ко всем версиям Windows, начиная с XP. Суть его заключается в том, что сама папка остается в директории, но при попытке зайти в нее будет появляться сообщение о запрете доступа.

В XP нет никакой возможности вернуть доступ. А вот во всех последующих версиях ОС вопрос решается очень просто. В самом сообщении об ошибке есть подсказка, и если пользователь хоть немного разбирается в ПК, то для него открыть нужное окно и поснимать все ненужные галочки вообще не будет проблемой.

После этого, при попытке попасть в папочку, будет появляться такое окно. Так оно выглядит в XP, в 7, 8 и 10 его вид будет немного отличаться.

Делаем папку скрытой

Закрыть папку для общего доступа, используя возможности Windows, можно и еще одним способом. Если вы сталкивались со скрытыми файлами, то знаете, что, отключив их видимость в системе, попасть в них будет невозможно. Вот именно это мы разберем.

Недостаток такого метода в том, что если другой пользователь целенаправленно ищет то, что вы скрыли, то включив видимость скрытых файлов, у него все получится. Но вот здесь лучше себя обезопасить и заранее поставить пароль на папку.

После этого выбранная папка пропадет из директории. Применить такой вариант можно и к фото, и к исполняемым файлам программ, и к различным документам.

Для того, чтобы вернуть скрытую папку Личное (это название я использую в примере) нужно включить показ скрытых файлов и папок.

После этого ваша папка или файлик появятся. Только иконка напротив него будет не яркая, а тусклая.

С помощью программ

Для тех, кого описанные выше способы не устроили, из-за того, что знающий человек с ними быстро разберется, предлагаю использовать сторонние утилиты. В Интернете их можно найти много, причем как платные, так и полностью бесплатные. Они на отлично справятся с поставленной задачей и сумеют спрятать любую конфиденциальную информацию.

Anvide Seal Folder

Программа Anvide Seal Folder проста в использовании, на русском языке и никаких специфических знаний не требует. Более того есть portable версия, которую не нужно устанавливать на ПК. Скачать вы ее можете с нашего сайта по приведенной ссылке. В той же статье найдете информацию об установке и использовании. Спрятать она может папки и файлы.

Давайте кратко расскажу принцип ее работы. В главном окне нажимаем плюсик для добавления папки. Потом через небольшое окно выбирайте нужную и жмите на зеленую галочку.

Вам будет предложено ввести пароль и небольшую подсказку. Она пригодится в том случае, если вы его введете неверно.

Чтобы вновь получить к ней доступ нужно нажать на открытый замочек и ввести пароль.

DeEgger Embedder

Данная утилита используется в стеганографии. Она позволит под видом файла с расширением BMP, PNG, JPG, AVI или MP3 скрыть тот, что нужен вам. Работать DeEgger Embedder может только с файлами (картинки, документы, установщики программ и прочее), а вот к папкам ее применить не удастся.

Скачивайте DeEgger Embedder (по приведенной ссылке можете скачать с Яндекс Диска версию, которая была использована в статье) устанавливайте на свой ПК и запускайте.

Затем жмем на папку в строке «Select the file to embed» и выбираем то, что нужно скрыть.

Появится окошко, в котором нужно выбрать директорию для сохранения создаваемого файла, дать ему имя и указать формат.

После того, как программа закончит, в указанном месте на диске, вы обнаружите новый объект. В моем случае – это обычная картинка. Визуально она не отличается от исходника и просто так заметить разницу невозможно.

Найдите тот объект, в который вы внедряли данные, и открывайте его.

Потом укажите, куда извлечь спрятанный файл, какое дать ему название и расширение.

Программа DeEgger Embedder закончит свою работу, а вы получите назад свою конфиденциальную информацию.

Какой из описанных способов выбрать, зависит от ваших целей. Если это домашний компьютер, и никто не гонится за вашими секретами, то подойдут и первые два. Чтобы попробовать что-то интересное, воспользуйтесь приведенными программами. Удачи вам, в скрытии своих личных файлов.

А также смотрим видео по теме:

Как настроить Контролируемый доступ к папкам в Windows 10

Функция безопасности защищает файлы от несанкционированного доступа со стороны вредоносных программ. Microsoft позиционирует новую функцию как механизм защиты от троянов-шифровальщиков.

Для работы данной функции требуется Защитник Windows и активная защита реального времени. Впервые “Контролируемый доступ к папкам” представлен в Windows 10 версии 1709 (Fall Creators Update) и не является частью более старых версий операционной системы.

Системные администраторы и обычные пользователи могут управлять функцией “Контролируемый доступ к папкам” с помощью групповых политик, PowerShell или приложения Центр безопасности Защитника Windows.

Контролируемый доступ к папкам

Корпорация Майкрософт описывает функцию безопасности доступа к управляемым папкам следующим образом:

Это означает, что функция использует Защитник Windows для идентификации процесса в качестве злонамеренного. Если проверки Защитника Windows не распознают процесс как вредоносный или подозрительный, доступ к защищаемым файлам будет предоставлен.

Принцип работы данной функции отличается от других инструментов для защиты от программ-вымогателей, в частности Hitman Pro Kickstart, Bitdefender Anti-Ransomware, или WinPatrolWar. Последние используют более проактивный подход при защите важных файлов и папок.

Центр безопасности Защитника Windows

Пользователи Windows 10 могут включать и управлять “Контролируемым доступ к папкам” с помощью приложения Центр безопасности Защитника Windows.

После активации функции станут доступны две новые ссылки: “Защищенные папки” и “Разрешить работу приложения через контролируемый доступ к файлам”.

Защищенные папки

Список защищенных папок отображается, когда вы нажмете по одноименной ссылке. По умолчанию Защитник Windows защищает некоторые папки:

Вы не можете удалить стандартные папки, но можете добавить любые другие папки для защиты.

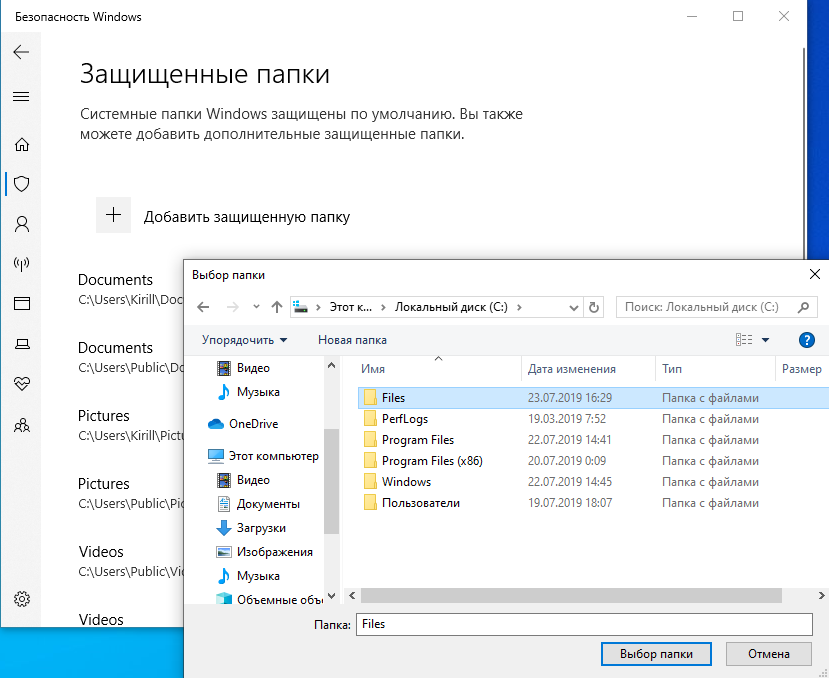

Нажмите кнопку “Добавить защищенную папку”, затем выберите папку на локальной машине и добавьте ее в список защищенных папок.

Разрешить работу приложения через контролируемый доступ к файлам

Данная опция позволяет добавлять приложения в исключения, чтобы они могли взаимодействовать с защищенными папками и файлами. Белые списки будут полезны для ситуаций, когда приложения неправильно идентифицируются Защитником Windows (ложные срабатывания).

Просто нажмите кнопку “Добавление разрешенного приложения” на странице и выберите исполняемый файл из локальной системы, чтобы разрешить доступ к защищенным файлам и папкам.

Групповые политики

Вы можете настроить функцию “Контролируемый доступ к папкам” с помощью групповых политик.

Примечание: данный способ подходит для пользователей Windows 10 Pro. Пользователям Windows 10 Домашняя редактор групповых политик недоступен, но можно использовать сторонние решения.

Вы можете выбрать следующие режимы:

Для настройки функции доступно две дополнительные политики:

PowerShell

Вы можете использовать PowerShell для настройки “Контролируемого доступа к папкам”.

Можно устанавливать три различных статуса: enabled, disabled или AuditMode.

События функции “Контролируемый доступ к папкам”

Система Windows создает записи в журнале событий при изменении настроек, а также при срабатывании событий в режимах “Проверить”и “Блокировать”.

В пользовательском представлении отображаются следующие события:

11 способов запаролить папку на Windows: 📂 Системные и программные решения

Возникало ли у вас когда-нибудь желание скрыть какую-нибудь информацию от посторонних глаз? Возможно, кроме вас вашим компьютером пользуются другие люди.

В таком случае есть большая возможность того, что данные рано или поздно все-таки просмотрят.

Для того, чтобы защитить информацию, нужно знать как запаролить папку.

Компания Microsoft серьезно беспокоится о безопасности личных данных своих пользователей.

Операционная система Windows с каждым годом совершенствует новые версии.

Однако до сих пор нет штатных средств, с помощью которых можно было бы поставить пароль на файл.

Но есть множество других вариантов, которые могут помочь в этом деле.

Системные способы

Bat-скрипт

Один из вариантов запаролить папку на Windows 7 – это использование специального скрипта.

Это простой способ ограничить доступ к файлам, однако он имеет существенный минус: папку после скрытия будет видно.

То есть, любой пользователь может включить функцию «показ скрытых» элементов и увидеть их.

Файл-ключ с шифром

В Windows 7 можно защитить документы с благодаря еще одному несложному способу.

Для начала необходимо создать файл формата pfx.

Теперь ваши директории надежно защищены от посторонних глаз и ненужного вмешательства.

Никто не сможет получить к ним доступ без специального кода и файл-ключа, который вы указали.

Архиваторы

Это программы, благодаря которым можно сжать большое количество информации в один файл. Это позволяет более удобно и компактно передавать информацию.

Также на такой архив можно защитить, – так данные не попадут в сторонние руки, поскольку для открытия такого файла необходимо знать пароль.

WinRAR

Это один из самых распространенных архиваторов.

Плюсом является то, что такой программой можно продолжать пользоваться даже после истечения пробного срока.

Сжатие происходит очень быстро, а размер готового архива у этой утилиты меньше, чем у остальных. Поставить шифр на архив очень просто:

Это утилита, которая поддерживает практически все форматы, которые только существуют.

7-ZIP также бесплатна, а пользоваться ей достаточно просто.

WinZip

Это еще одно надежное ПО, которое поможет защитить данные.

Специальные программы

Кроме архиваторов существуют и полезные программы, благодаря которым также можно запаролить папку на Windows 10.

Wise Folder

Это бесплатное приложения для того, чтобы надежно защитить свою личную информацию и не передавать ее ненужным людям.

Управление простое, можно за минуту разобраться в работе.

PasswordProtect USB

Эта программа поможет запаролить папку на Windows 7 и 10.

Она занимает мало памяти, имеет русский язык интерефейса и быструю скорость работы.

Установить защитный код можно даже с рабочего стола, не обязательно открывать обеспечение.

Такая утилита не навредит вашим файлам, которые нуждаются в защите.

Folder Lock

Еще одна популярная утилита для скрытия и запароливания личных данных.

Спрятанные файлы не будут отображаться на компьютере.

Также спрятанную информацию можно хранить на переносных накопителях.

Приложение бесплатно и его легко можно скачать.

Плюс программы в том, что после такого запароливания документы не отображаются даже после использования функции показа скрытых файлов и папок.

Минус – нет поддержки русского языка.

Однако разобраться в функционале совсем несложно.

Скачиваем и устанавливаем программное обеспечение. В текстовом поле вводим код, который в дальнейшем будет использоваться для защиты информации.

После добавление открыть директории уже можно только при помощи кода.

Anvide Lock Folder

Утилита имеет доступное управление и стильный интерфейс.

Отлично подходит для скрытия всех следов от материалов, которые необходимо скрыть. Она надежно прячет любую необходимую информацию.

Также имеет портативную версию.

Скрыть файлы можно нажав на соответствующий значок.

С помощью этой функции ограничивается доступ к важным директориям.

Для установки шифра и дополнительной безопасности жмем на «Закрыть доступ…»:

Secure Folders

Это обеспечение имеет три варианта защиты: скрытие, блок доступа и установка режима «для чтения».

ПО можно установить на флешку и использовать на других компьютерах даже без установки.

Она может работать в скрытом режиме, поэтому даже профессионалам будет сложно обнаружить такое вмешательство.

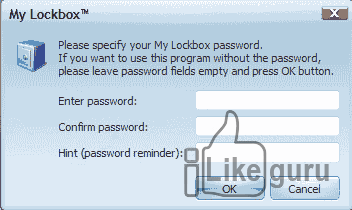

My Lockbox

Бесплатное приложение, устанавливающее код на любые папки и файлы в них.

Отличается безопасностью, так как шифр невозможно установить на важные системные файлы, от которых зависит работа компьютера.

Можно выбрать приложения, через которые доступ к определенный материалам не будет блокироваться.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Контролируемый доступ к папкам в Windows 10

Контролируемый доступ к папкам (Controlled Folder Access, CFA) — функция безопасности, появившаяся в Windows 10 версии 1709 (Fall Creators Update) и предназначенная для защиты файлов пользователя от вредоносных программ. Контролируемый доступ к папкам входит в состав Windows Defender Exploit Guard и позиционируется как средство для борьбы с вирусами-шифровальщиками.

Небольшое лирическое отступление.

Принцип действия вируса-шифровальщика состоит в том, что при попадании на компьютер он шифрует все файлы, до которых сможет добраться. Обычно шифруются файлы со стандартными расширениями (doc, xls, png, dbf и т.п.), т.е. документы, картинки, таблицы и прочие файлы, которые могут предоставлять ценность для пользователя. Также вирус удаляет теневые копии, делая невозможным восстановление предыдущих версий файлов.

После шифрования вирус ставит пользователя в известность о случившемся. Например на видном месте создается файл с сообщением о том, что файлы были зашифрованы, попытки расшифровки могут привести к окончательной потере данных, а для успешной расшифровки необходим закрытый ключ. Ну а для получения ключа требуется перевести некоторую сумму на указанные реквизиты.

А теперь о грустном. Современные вирусы-шифровальщики используют криптостойкие алгоритмы шифрования, поэтому расшифровать файлы без ключа практически невозможно. Отправка денег злоумышленникам также не гарантирует получение ключа, зачастую он просто не сохраняется. И если у вас нет резервной копии, то велика вероятность того, что с зашифрованными файлами придется попрощаться навсегда.

Поэтому, чтобы избежать потери данных, необходимо не допустить саму возможность шифрования. Именно для этого и предназначен контролируемый доступ к папкам. Суть его работы заключается в том, что все попытки внесения изменений в файлы, находящиеся в защищенных папках, отслеживаются антивирусной программой Windows Defender. Если приложение, пытающееся внести изменение, не определяется как доверенное, то попытка изменений блокируется, а пользователь получает уведомление.

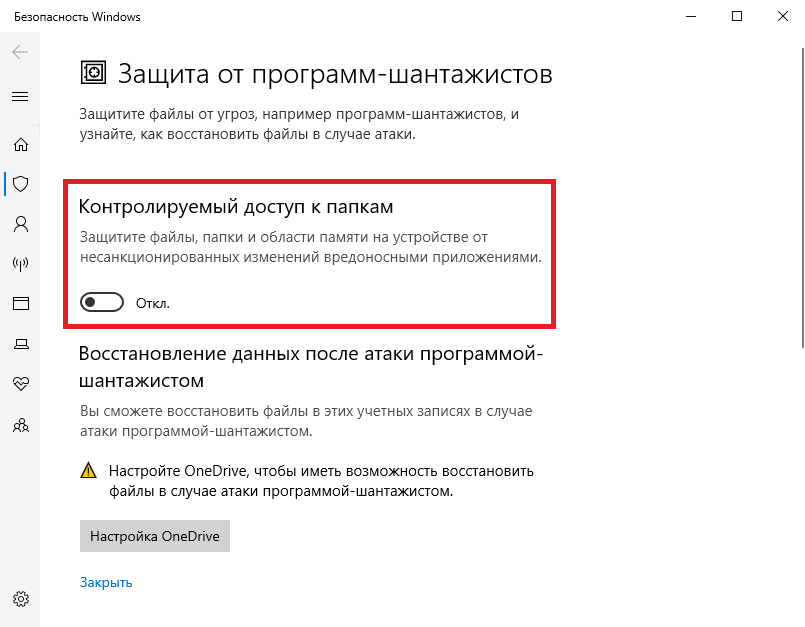

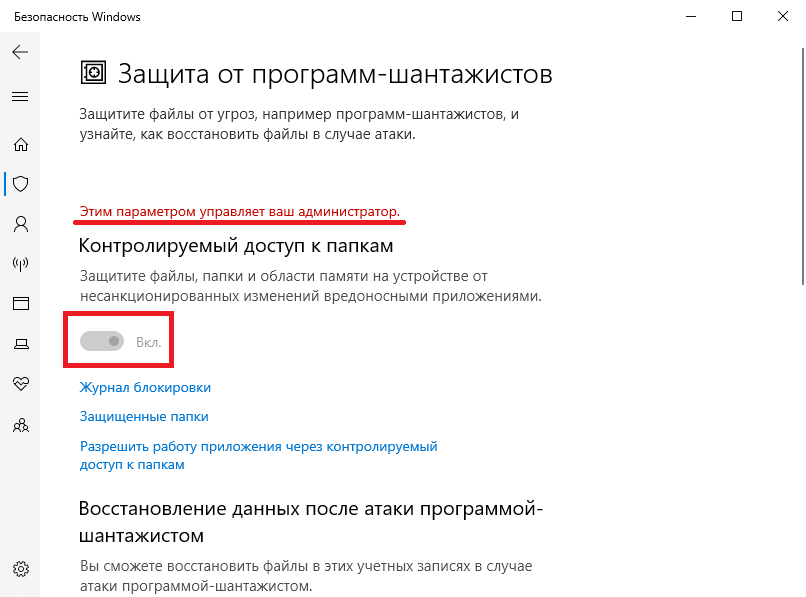

По умолчанию контролируемый доступ к папкам в Windows 10 отключен. Для его включения есть несколько различных способов. Рассмотрим их все по порядку, начиная с наиболее простого.

Включение из графической оснастки

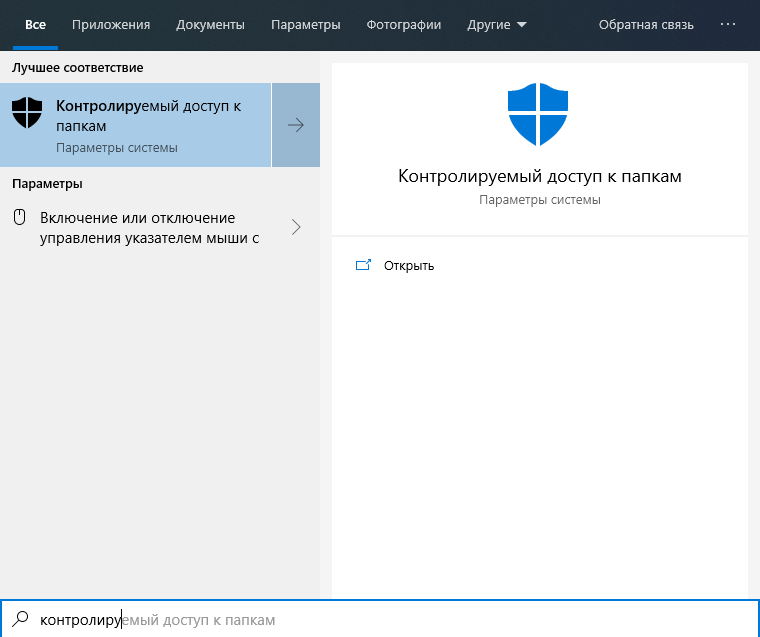

Для быстрого перехода к настройкам в меню Пуск открываем строку поиска, набираем в ней ″контролируемый доступ к папкам″ или ″controlled folder access″.

Затем находим нужный переключатель и переводим его в положение «Включено». Напомню, что для этого необходимо иметь на компьютере права администратора.

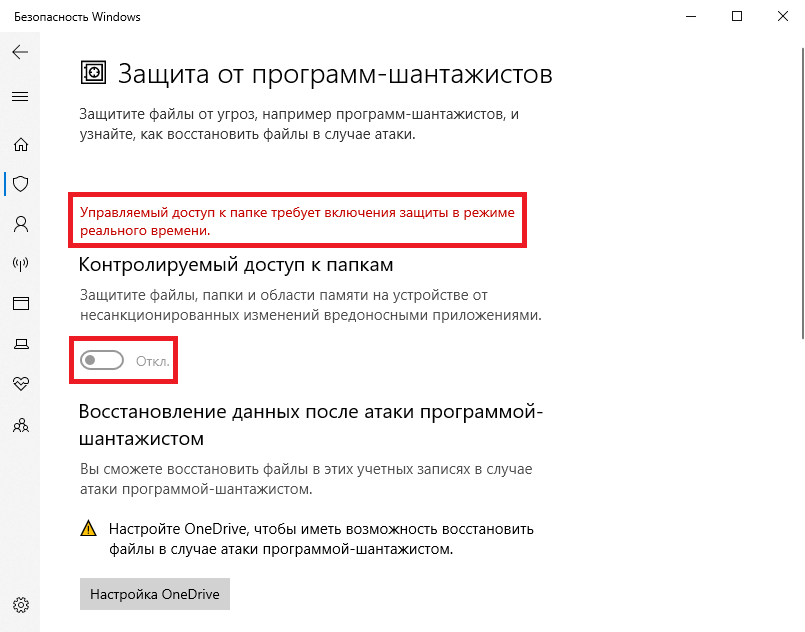

Обратите внимание, что для функционирования CFA у антивируса Windows Defender должна быть включена защита в режиме реального времени. Это актуально в том случае, если вы используете для защиты сторонние антивирусные программы.

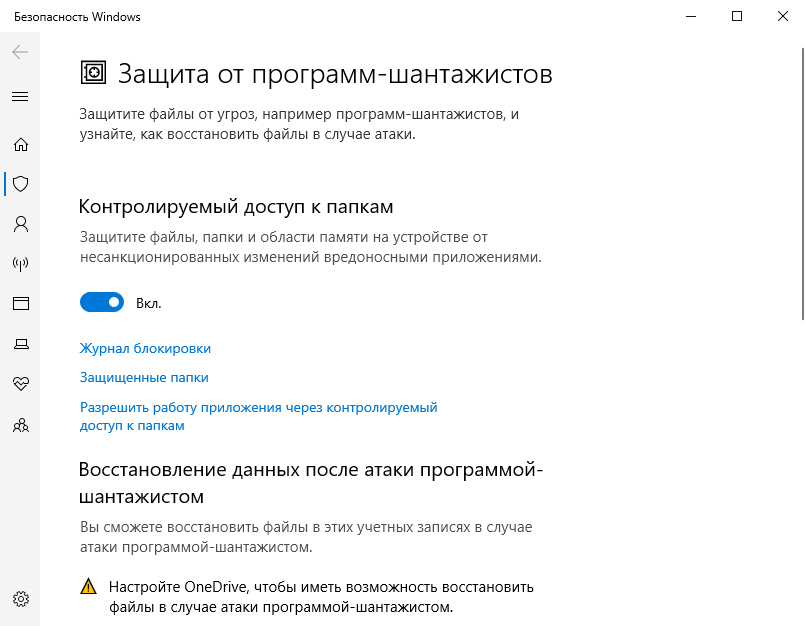

После активации CFA станут доступны две новые ссылки: ″Защищенные папки″ и ″Разрешить работу приложения через контролируемый доступ к файлам».

По умолчанию CFA защищает только стандартные папки в профиле пользователей (Documents, Pictures, Music, Videos и Desktop). Для добавления дополнительных папок надо перейти по ссылке ″Защищенные папки″, нажать на плюсик и выбрать папки, которые необходимо защищать. При добавлении папки защита распространяется на все ее содержимое.

Также при необходимости можно создать список доверенных приложений, которым разрешено вносить изменения в защищенные папки. Теоретически нет необходимости добавлять все приложения в доверенные, большинство приложений разрешается автоматически. Но на практике CFA может блокировать работу любых приложений, даже встроенных в Windows.

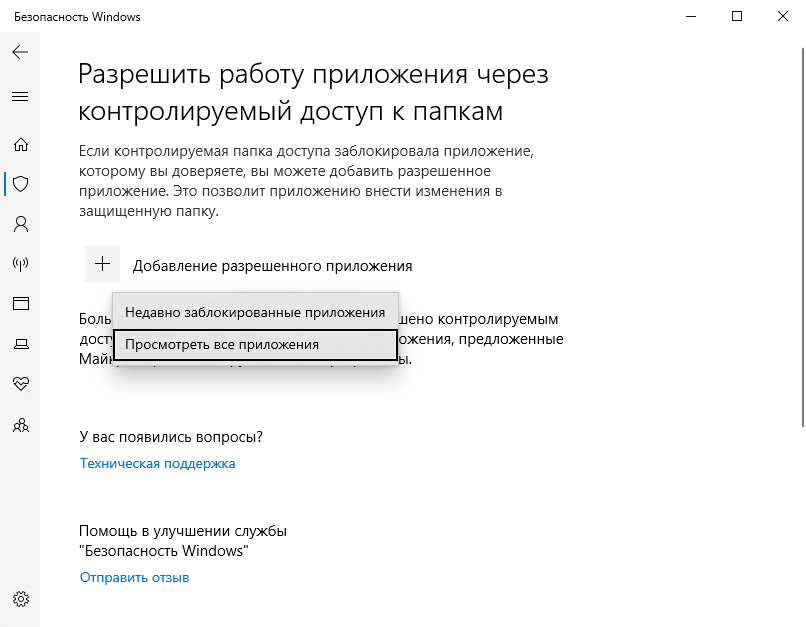

Для добавления приложения надо перейти по ссылке ″Разрешить работу приложения через контролируемый доступ к файлам» и нажать на ″Добавление разрешенного приложения″.

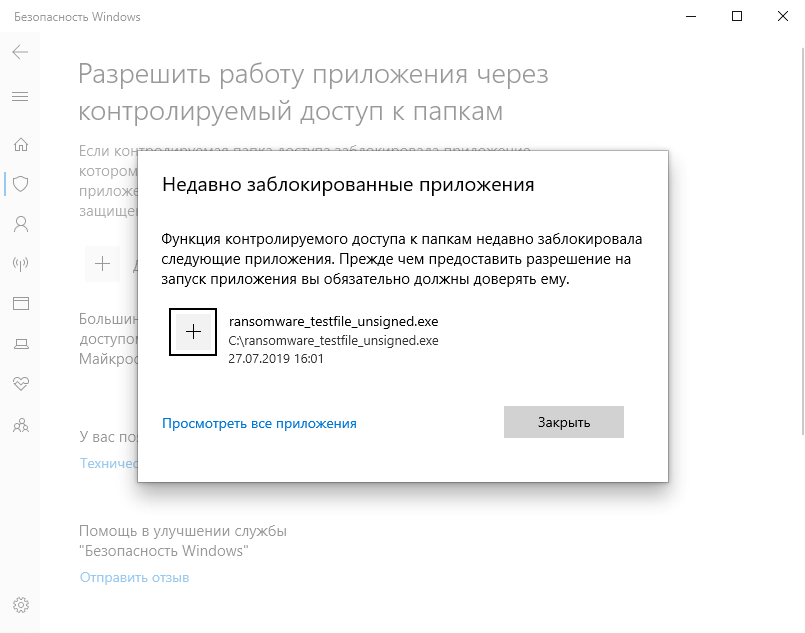

Можно выбрать приложение из недавно заблокированных

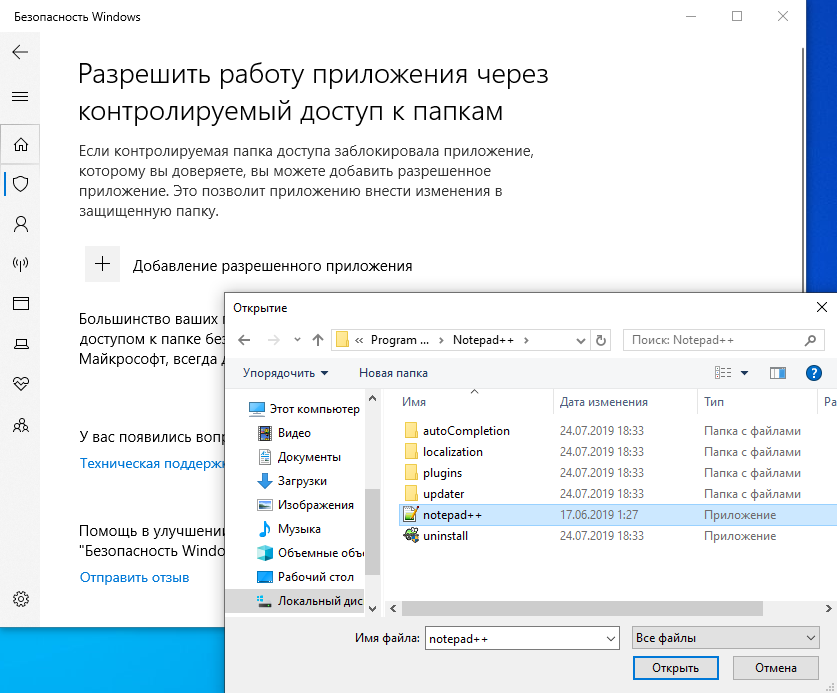

или указать вручную. В этом случае потребуется найти директорию установки приложения и указать его исполняемый файл.

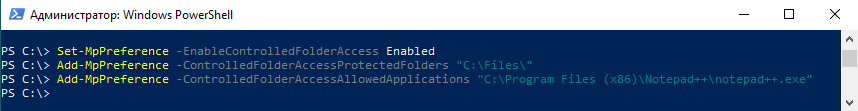

Включение с помощью PowerShell

CFA входит в состав Windows Defender, для управления которым в Windows 10 имеется специальный PowerShell модуль. С его помощью также можно включить контроль папок и настроить его. Для включения CFA используется такая команда:

Для добавления защищенных папок примерно такая:

Ну а добавить приложение в список доверенных можно так:

При включении из графической оснастки у CFA доступно всего два режима — включено и выключено. Но на самом деле у CFA есть целых 5 режимов работы, которые можно активировать из консоли PowerShell. За выбор режима отвечает значение параметра EnableControlledFolderAccess:

• Disabled — контролируемый доступ к папкам неактивен. Попытки доступа к файлам не блокируются и не записываются в журнал;

• Enabled — контролируемый доступ к папкам включен. Попытки доступа к файлам в защищенных папках блокируются, производится запись в журнал;

• AuditMode — режим аудита. В этом режиме попытки доступа к файлам не блокируются, но записываются в системный журнал;

• BlockDiskModificationOnly — блокировать только изменения диска. В этом режиме блокируются и регистрируются в журнале попытки недоверенных приложений произвести запись в защищенных секторах диска. Попытки изменения или удаления файлов никак не отслеживаются.

• AuditDiskModificationOnly — аудит изменений диска. В этом режим отслеживаются и вносятся в журнал попытки изменения на диске, при этом сами изменения не блокируются.

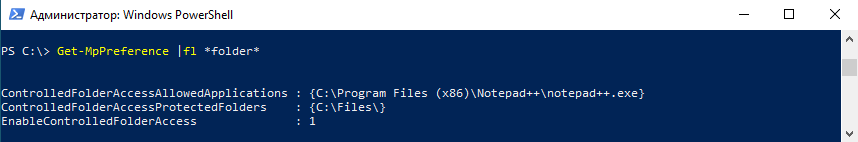

Проверить текущие настройки CFA можно также из консоли, следующей командой:

Get-MpPreference | fl *folder*

Обратите внимание, что режим работы показан в цифровом виде. Это те значения, которые хранятся в реестре, о них будет написано чуть ниже.

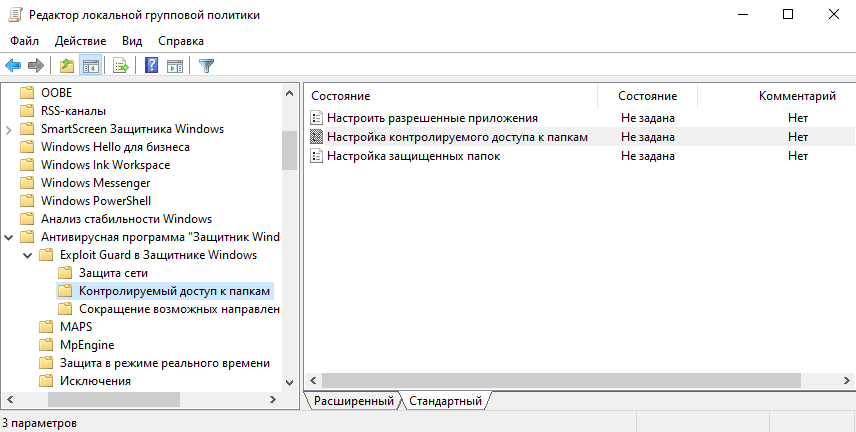

Включение с помощью групповых политик

Настроить работу CFA можно с помощью локальных групповых политик. Для запуска оснастки редактора локальных групповых политик надо нажать Win+R и выполнить команду gpedit.msc.

Нужные нам параметры находятся в разделе Конфигурация компьютера\Административные шаблоны\Компоненты Windows\Антивирусная программа ″Защитник Windows″\Exploit Guard в Защитнике Windows\Контролируемый доступ к папкам (Computer configuration\Administrative templates\Windows components\Windows Defender Antivirus\Windows Defender Exploit Guard\Controlled folder access).

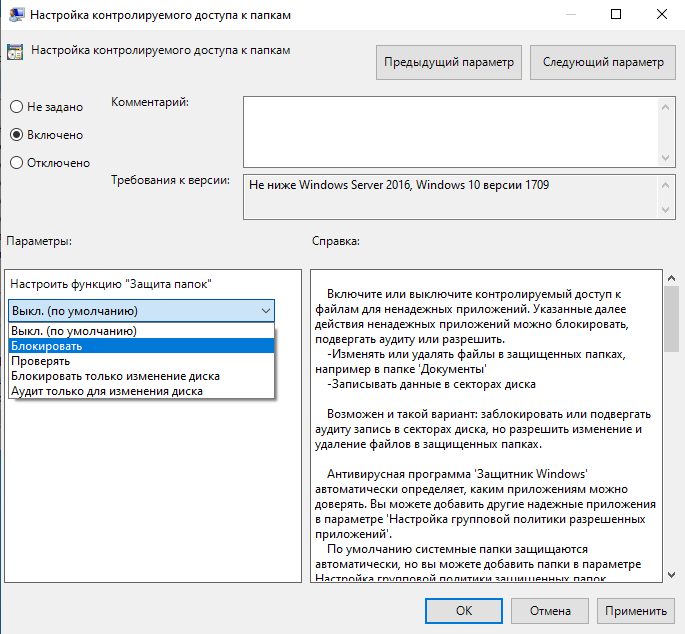

За включение и режим работы CFA отвечает параметр ″Настройка контролируемого доступа к папкам″. Для активации надо перевести его в состояние «Включено» и затем выбрать требуемый режим работ. Здесь доступны все те же режимы, что и из консоли PowerShell.

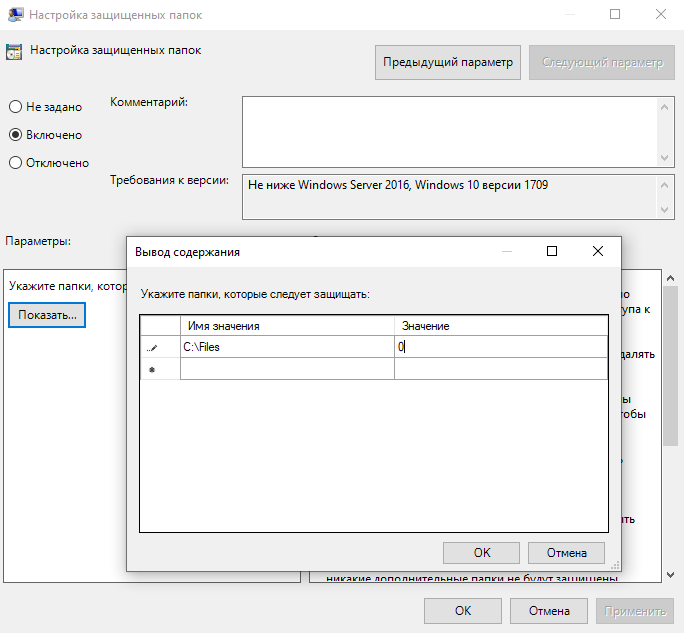

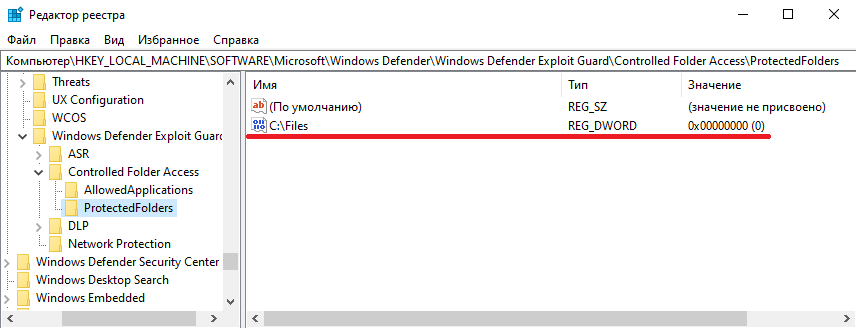

Для добавления папок в защищенные служит параметр ″Настройка защищенных папок″. Параметр нужно включить, а затем нажать на кнопку «Показать» и внести папки в таблицу. Формат значений не очень понятный — в столбце ″Имя значения″ указывается путь к папке, а в столбце ″Значение″ просто ставится 0.

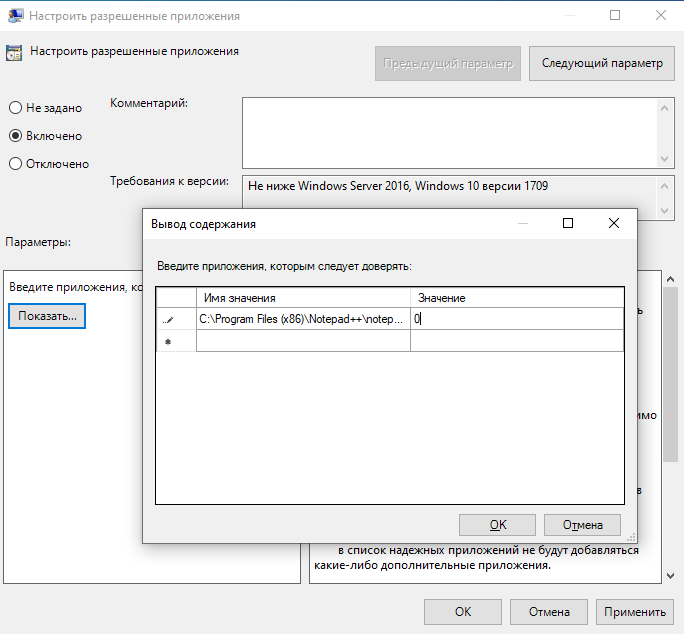

Таким же образом в параметре ″Настроить разрешенные приложения″ добавляются доверенные приложения — в столбце ″Имя значения″ указывается путь к исполняемому файлу, в столбце ″Значение″ ставится 0.

При настройке через политики кнопка включения CFA в графической оснастке становится неактивной, хотя добавлять папки и разрешенные приложения по прежнему можно.

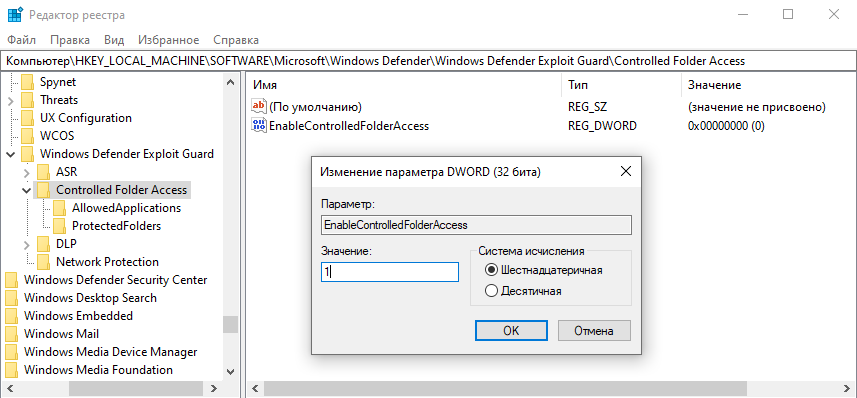

Включение с помощью реестра

0 — выключено;

1 — включено;

2 — режим аудита;

3 — блокировать только изменения диска;

4 — аудит только изменений диска;

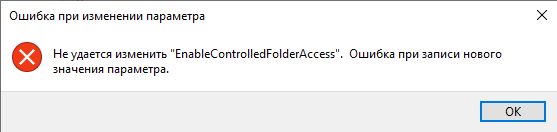

А теперь внимание, при попытке сохранить значение мы получим сообщение об ошибке и отказ в доступе.

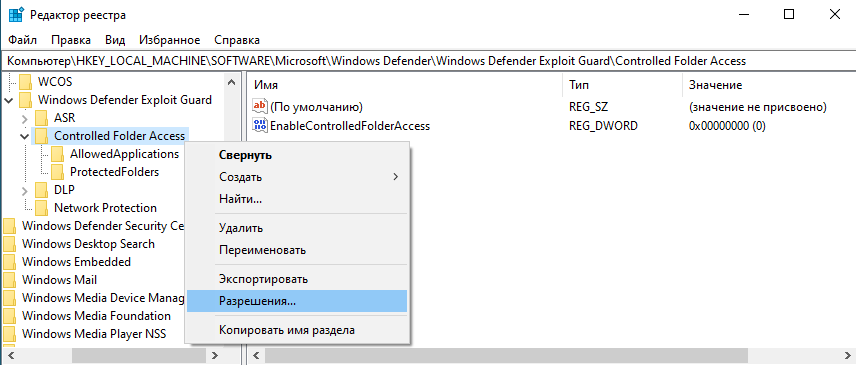

Дело в том, что, даже будучи локальным администратором, для получения доступа надо выдать себе соответствующие права на ветку реестра. Для этого кликаем на ней правой клавишей и в открывшемся меню выбираем пункт ″Разрешения″.

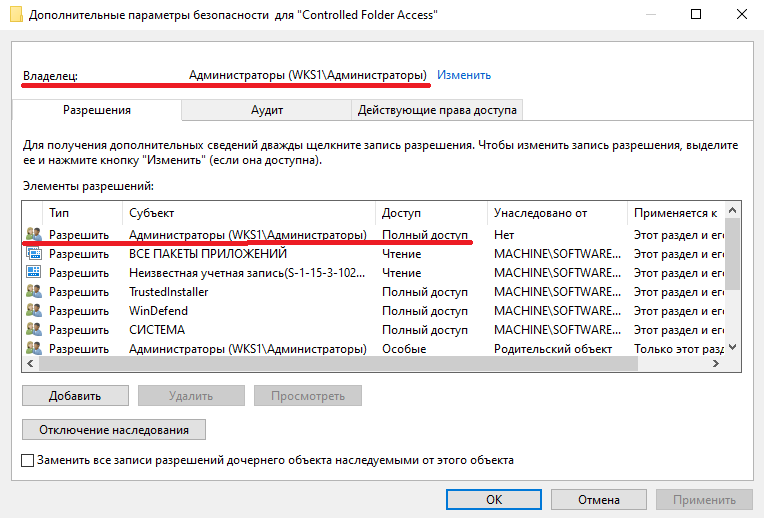

Переходим к дополнительным параметрам безопасности, меняем владельца ветки и выдаем себе полный доступ. После этого можно приступать к редактированию реестра.

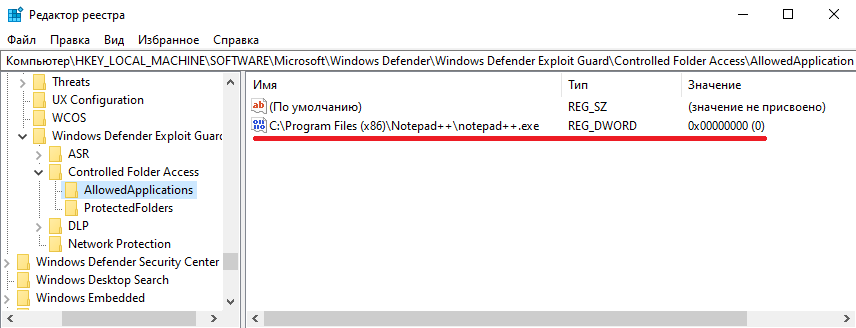

Доверенные приложения добавляются в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Exploit Guard\Controlled Folder Access\AllowedApplications. Для добавления приложения надо создать параметр DWORD с именем, соответствующим полному пути к исполняемому файлу, значение должно быть равным 0.

Ну и защищенные папки добавляются в разделе HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender\Exploit Guard\Controlled Folder Access\ProtectedFolders. Принцип такой же как и у приложений — для каждой папки создается соответствующий параметр с именем папки и значением 0.

Тестирование

После включения контролируемого доступа к папкам надо бы проверить, как оно работает. Для этой цели у Microsoft есть специальная методика, там же можно найти тестовый вирус-шифровальщик и подробную инструкцию. Так что загружаем вирус и приступаем к тестированию.

Примечание. Стоит отдать должное дефендеру, он сработал оперативно и не дал мне спокойно загрузить тестовый вирус. Сразу после загрузки вирус был помещен в карантин и его пришлось добавлять в исключения.

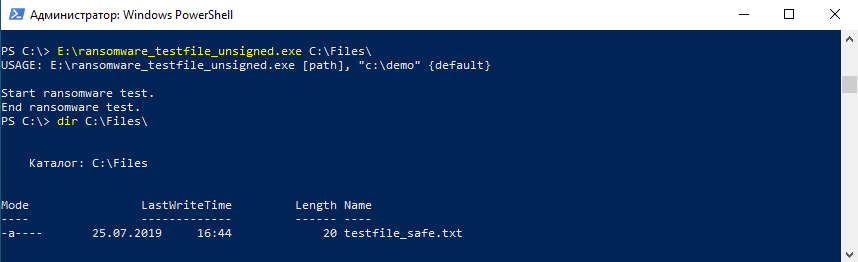

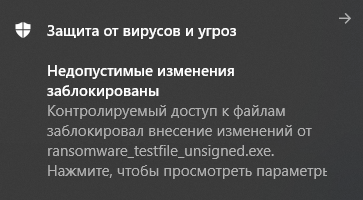

Для тестирования включим CFA в стандартном режиме, добавим в защищенные папку C:\Files, в папку положим обычный текстовый файл. Затем возьмем тестовый вирус-шифровальщик и натравим его на защищенную папку. Файл остается невредимым,

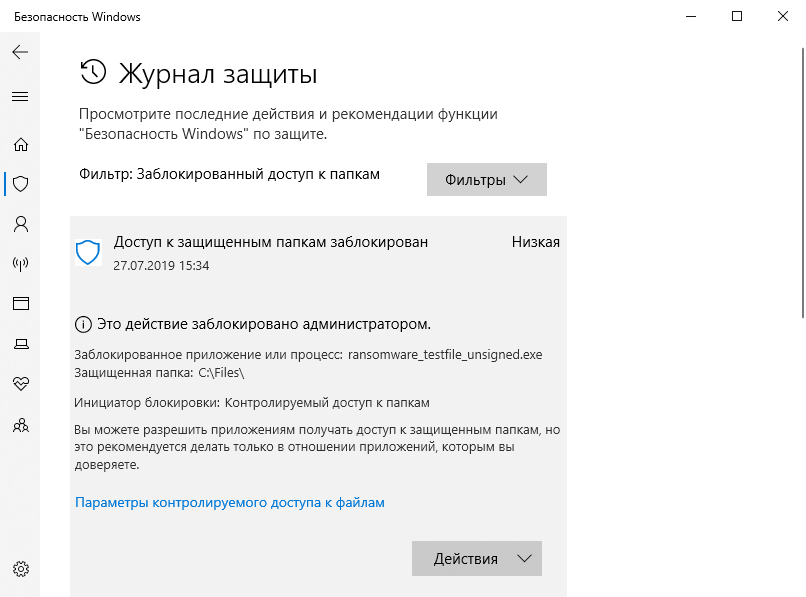

а система безопасности выдаст сообщение о заблокированной попытке внесения изменений.

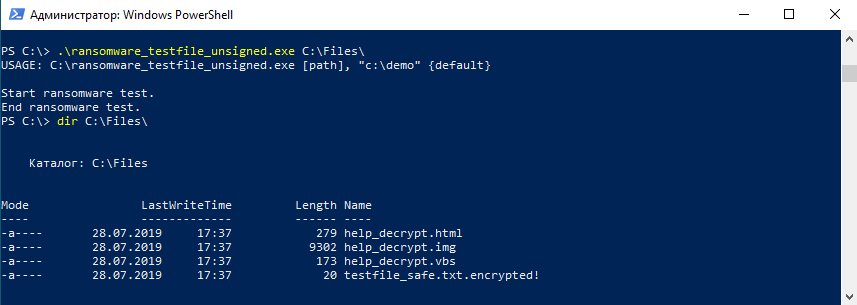

Теперь отключим CFA и снова запустим шифровальщика. Папка осталась без защиты, в результате получим зашифрованный файл

и как бонус, небольшой привет от Microsoft 🙂

Мониторинг

Оперативно просмотреть недавние действия можно из графической оснастки, перейдя по ссылке ″Журнал блокировки″. Здесь можно увидеть подробности происшествия, а при необходимости скорректировать настройки фильтра, например добавить приложение в доверенные.

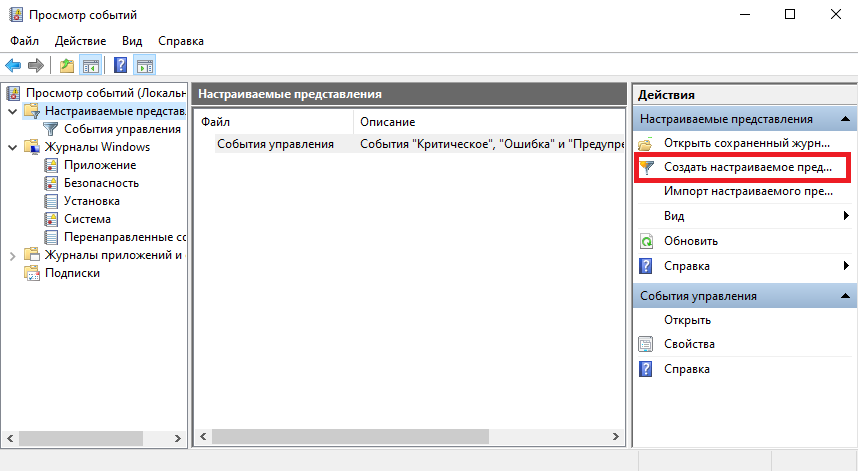

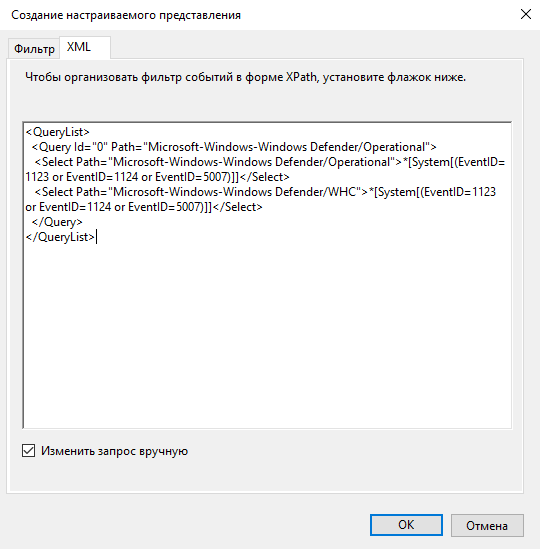

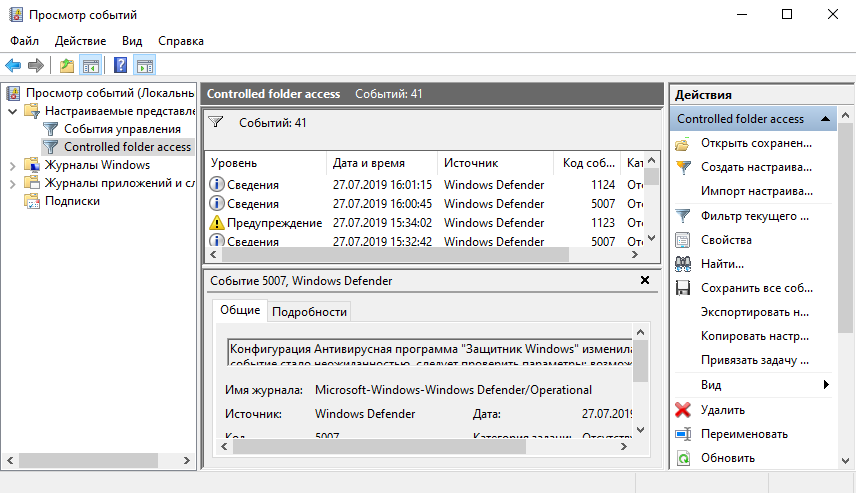

Также все события, связанные с CFA, регистрируются в системном журнале, в разделе ″Журналы приложение и служб\Microsoft\Windows\Windows Defender\Operational″. Для удобства можно создать настраиваемое представление, для этого надо в разделе «Действия» выбрать пункт ″Создать настраиваемое представление″,

в открывшемся окне перейти на вкладку XML, отметить чекбокс ″Изменить запрос вручную″ и добавить следующий код (при копировании обязательно проверьте кавычки):

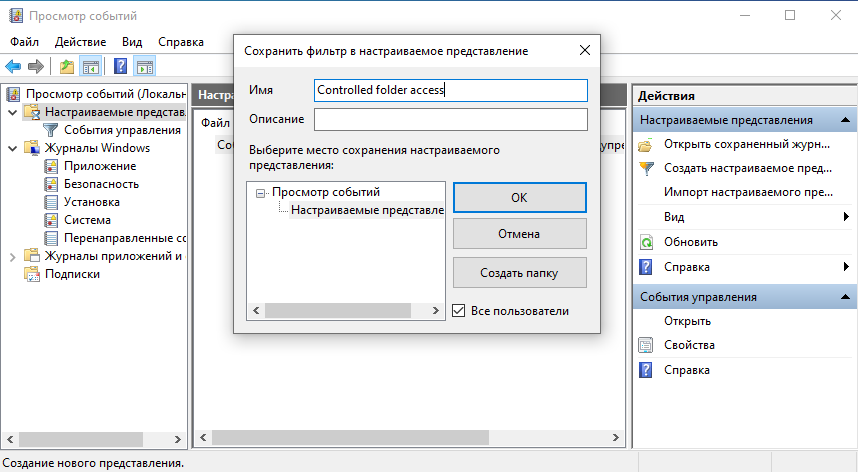

Затем дать представлению внятное название и сохранить его.

В результате все события будут отображаться в разделе настраиваемых представлений и вам не придется каждый раз искать их.

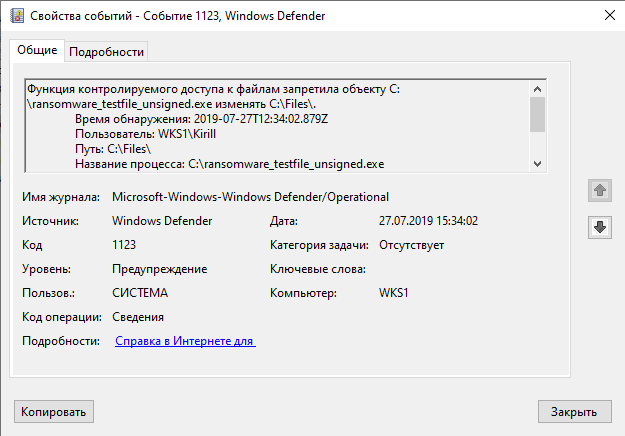

Всего с CFA связано три события. Событие с ID 1123 генерируется в режимах блокировки доступа к файлам (1) и блокировки изменений диска (3) при попытке недоверенного приложения внести изменения.

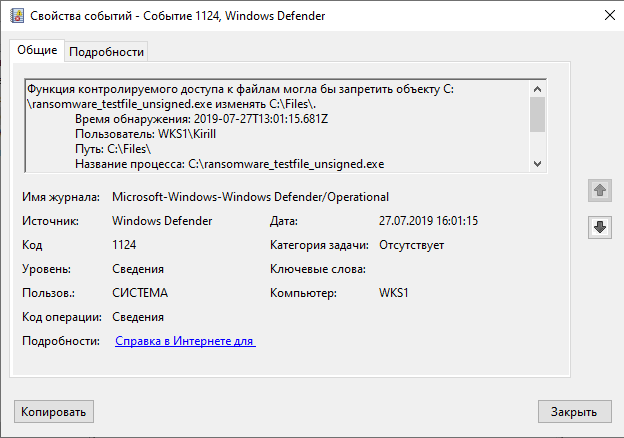

Событие с ID 1124 генерируется в режимах аудита файлов (2) и изменений диска (4) при внесении изменений.

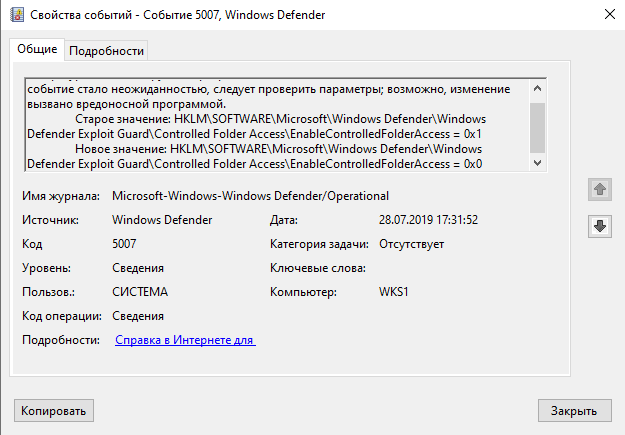

Ну и в событии с ID 5007 регистрируются все изменения, вносимые в настройки CFA. Это на тот случай, если вирус попытается отключить защиту.

Заключение

Как видно на примере, контролируемый доступ к папкам небесполезен и вполне способен защитить файлы от вирусов-вымогателей. Однако есть некоторые моменты, которые могут вызывать неудобства при его использовании.

Когда программа блокируется CFA при попытке внесения изменений, то она блокируется совсем, без вариантов. Нет никакого диалогового окна по типу UAC, не предлагается никаких возможных действий. Просто при попытке сохранить результат своей работы вы внезапно узнаете, что программа признана недоверенной и заблокирована. Да, конечно, всегда можно добавить программу в исключения, но тут есть еще один нюанс. При добавлении программы в доверенные изменения не вступят в силу до перезапуска программы. И в этой ситуации вы можете либо завершить работу программы, потеряв все сделанные в ней изменения, либо полностью отключить CFA.

Само добавление доверенных приложений также реализовано не самым удобным способом. Вместо того, чтобы просто выбрать приложение из списка, нужно найти директорию его установки и указать на исполняемый файл. У обычного пользователя эта процедура может вызвать затруднения. Что интересно, нельзя заранее посмотреть, какие именно программы находятся в белом списке. Microsoft утверждает, что нет необходимости добавлять все программы вручную, большинство разрешено по умолчанию. Но по факту защита срабатывала на вполне безобидных офисных программах и даже на встроенных в Windows утилитах (напр. Snipping Tool).

Так что сама идея контролируемого доступа к папкам очень даже хороша, но реализация ее немного подкачала. Впрочем, на мой взгляд, лучше потерпеть некоторые неудобства от ее работы, чем потерять важные данные или платить вымогателям. Поэтому в целом я за использование CFA.