To display the status of the shared printers you must remove the windows firewall block

Проблемы с подключением сетевых принтеров после установки KB3170455

Обнаружили одну неприятную проблему с одним из июльский обновлений безопасности Microsoft. Речь о KB3170455, выпущенном 12 июля 2016 года. После установки данного обновления в домене могут возникнуть проблемы при попытке подключить сетевой принтер.

Проблема проявлялась следующим образом:

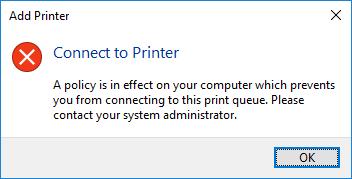

При попытке на доменных клиентах (Windows 10, Windows 7) установить (подключить) принтер с принт-сервера (на Windows Server 2008 R2), появляется ошибка.

Connect to Printer

A policy is in effect on your computer which prevents you from connecting to this print queue. Please contact your system administrator.

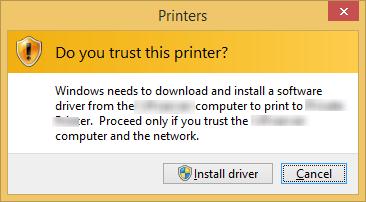

На некоторых моделях принтеров при попытке подключить сетевой принтер появлялось другое сообщение:

Do you trust this printer?

Windows needs to download and install a software driver from \\PrintServerName computer to print to PrinterName. Proceed only if you trust the \\PrintServerName and the network

При нажатии на кнопку «Установить драйвер» появляется окно UAC с предложением ввести учетные данные администратора. Хотя ранее пользователи могли без проблем подключать эти принтера (включена политика, позволяющая обычным пользователям устанавливать драйвера принтеров без прав локального администратора).

Путем сравнения установленных обновлений на проблемных компьютерах, обнаружили, что проблема наблюдается на компьютерах с установленным апдейтом KB3170455 (MS16-087: Description of the security update for Windows print spooler components: July 12, 2016). И действительно, при удалении этого обновления принтера подключаются корректно.

wusa.exe /uninstall /kb:3170455 /quiet /norestart

Но не все так просто, обновление на самом деле не кривое, а исправляет конкретную критическую уязвимость в подсистеме печати Windowsю. Обновление в том числе предполагает выдавать предупреждение пользователя при попытке установить недоверенные или неподписанные драйвера принтеров. Да и в Windows 10 это обновление вшито в кумулятивное обновление, и так просто его уже не откатишь. Так что простым удалением обновления проблему не решить.

В статье https://support.microsoft.com/en-us/kb/3170005 указаны критерии, которым должны соответствовать драйвера принтеров, чтобы они могли корректно устанавливаться на клиентах:

Поэтому Microsoft рекомендует:

Параметры брандмауэра Windows и настройки портов для клиентских компьютеров в Configuration Manager Windows Firewall and port settings for clients in Configuration Manager

Область применения: Configuration Manager (Current Branch) Applies to: Configuration Manager (current branch)

Клиентские компьютеры в Configuration Manager, на которых работает брандмауэр Windows, часто требуют настройки исключений для возможности соединения с их сайтами. Client computers in Configuration Manager that run Windows Firewall often require you to configure exceptions to allow communication with their site. Исключения, которые должны быть настроены, зависят от функций управления, используемых с клиентом Configuration Manager. The exceptions that you must configure depend on the management features that you use with the Configuration Manager client.

В следующих разделах приведены сведения о том, как определить такие функции управления, а также другая информация о настройке исключений брандмауэра Windows. Use the following sections to identify these management features and for more information about how to configure Windows Firewall for these exceptions.

Изменение портов и программ, разрешенных брандмауэром Windows Modifying the Ports and Programs Permitted by Windows Firewall

Описанная ниже процедура позволяет изменить порты и программы в брандмауэре Windows для клиента Configuration Manager. Use the following procedure to modify the ports and programs on Windows Firewall for the Configuration Manager client.

Изменение портов и программ, разрешенных брандмауэром Windows To modify the ports and programs permitted by Windows Firewall

На компьютере с брандмауэром Windows откройте Панель управления. On the computer that runs Windows Firewall, open Control Panel.

Щелкните правой кнопкой значок Брандмауэр Windowsи выберите Открыть. Right-click Windows Firewall, and then click Open.

Настройте требуемые исключения, а также необходимые настраиваемые программы и порты. Configure any required exceptions and any custom programs and ports that you require.

Программы и порты, необходимые для Configuration Manager Programs and Ports that Configuration Manager Requires

Возможности Configuration Manager, перечисленные ниже, требуют наличия исключений в брандмауэре Windows. The following Configuration Manager features require exceptions on the Windows Firewall:

Запросы Queries

Если запустить консоль Configuration Manager на компьютере с работающим брандмауэром Windows, первое выполнение запросов завершится неудачей, и операционная система откроет диалоговое окно с предложением разблокировать statview.exe. If you run the Configuration Manager console on a computer that runs Windows Firewall, queries fail the first time that they are run and the operating system displays a dialog box asking if you want to unblock statview.exe. Если разблокировать statview.exe, дальнейшие запросы будут выполняться без ошибок. If you unblock statview.exe, future queries will run without errors. Кроме того, можно вручную добавить Statview.exe в список программ и служб на вкладке Исключения окна брандмауэра Windows перед выполнением запроса. You can also manually add Statview.exe to the list of programs and services on the Exceptions tab of the Windows Firewall before you run a query.

Принудительная установка клиента Client Push Installation

Для принудительной установки клиента Configuration Manager необходимо добавить указанные ниже исключения в брандмауэр Windows. To use client push to install the Configuration Manager client, add the following as exceptions to the Windows Firewall:

Входящий и исходящий трафик: Общий доступ к файлам и принтерам Outbound and inbound: File and Printer Sharing

Входящий трафик: Инструментарий управления Windows (WMI) Inbound: Windows Management Instrumentation (WMI)

Установка клиента с помощью групповой политики Client Installation by Using Group Policy

Чтобы установить клиент Configuration Manager с помощью групповой политики, добавьте в брандмауэре Windows исключение Общий доступ к файлам и принтерам. To use Group Policy to install the Configuration Manager client, add File and Printer Sharing as an exception to the Windows Firewall.

Запросы клиентов Client Requests

Для соединения клиентских компьютеров с системами сайта Configuration Manager добавьте указанные ниже исключения в брандмауэре Windows. For client computers to communicate with Configuration Manager site systems, add the following as exceptions to the Windows Firewall:

Исходящий трафик: TCP-порт 80 (для HTTP-соединения) Outbound: TCP Port 80 (for HTTP communication)

Исходящий трафик: TCP-порт 443 (для HTTPS-соединения) Outbound: TCP Port 443 (for HTTPS communication)

Ниже приведены номера портов по умолчанию, которые можно изменить в Configuration Manager. These are default port numbers that can be changed in Configuration Manager. Дополнительные сведения см. в разделе Настройка портов связи для клиентов. For more information, see How to How to configure client communication ports. Если для этих портов указываются значения, отличные от номеров по умолчанию, должны быть настроены соответствующие исключения на брандмауэре Windows. If these ports have been changed from the default values, you must also configure matching exceptions on the Windows Firewall.

Уведомление клиента Client Notification

Чтобы точка управления уведомляла клиентские компьютеры о том, что она должна выполнить действие, когда администратор выбирает действие клиента в консоли Configuration Manager, например скачивание политики компьютера или поиск вредоносных программ, добавьте следующее исключение в брандмауэр Windows: For the management point to notify client computers about an action that it must take when an administrative user selects a client action in the Configuration Manager console, such as download computer policy or initiate a malware scan, add the following as an exception to the Windows Firewall:

Исходящий трафик: TCP-порт 10123 Outbound: TCP Port 10123

Если такая связь не работает, Configuration Manager автоматически возвращается к использованию существующих портов связи клиентов и точек управления по HTTP или HTTPS: If this communication does not succeed, Configuration Manager automatically falls back to using the existing client-to-management point communication port of HTTP, or HTTPS:

Исходящий трафик: TCP-порт 80 (для HTTP-соединения) Outbound: TCP Port 80 (for HTTP communication)

Исходящий трафик: TCP-порт 443 (для HTTPS-соединения) Outbound: TCP Port 443 (for HTTPS communication)

Ниже приведены номера портов по умолчанию, которые можно изменить в Configuration Manager. These are default port numbers that can be changed in Configuration Manager. Дополнительные сведения см. в разделе Настройка портов связи для клиентов. For more information, see How to configure client communication ports. Если для этих портов указываются значения, отличные от номеров по умолчанию, должны быть настроены соответствующие исключения на брандмауэре Windows. If these ports have been changed from the default values, you must also configure matching exceptions on the Windows Firewall.

Удаленное управление Remote Control

Для использования удаленного управления Configuration Manager следует открыть указанный ниже порт: To use Configuration Manager remote control, allow the following port:

Удаленный помощник и удаленный рабочий стол Remote Assistance and Remote Desktop

Чтобы запустить удаленный помощник из консоли Configuration Manager, добавьте настраиваемую программу Helpsvc.exe и настраиваемый порт TCP 135 входящего трафика в список разрешенных программ и служб в брандмауэре Windows на клиентском компьютере. To initiate Remote Assistance from the Configuration Manager console, add the custom program Helpsvc.exe and the inbound custom port TCP 135 to the list of permitted programs and services in Windows Firewall on the client computer. Необходимо также разрешить Удаленный помощник и Удаленный рабочий стол. You must also permit Remote Assistance and Remote Desktop. Если запустить Удаленного помощника на клиентском компьютере, брандмауэр Windows автоматически настроит и разрешит компоненты Удаленный помощник и Удаленный рабочий стол. If you initiate Remote Assistance from the client computer, Windows Firewall automatically configures and permits Remote Assistance and Remote Desktop.

Прокси-сервер пробуждения Wake-Up Proxy

При включении прокси пробуждения новая служба, которая называется прокси пробуждения Configuration Manager, использует одноранговый протокол, чтобы проверить, работают ли другие компьютеры в подсети, и будит их при необходимости. If you enable the wake-up proxy client setting, a new service named ConfigMgr Wake-up Proxy uses a peer-to-peer protocol to check whether other computers are awake on the subnet and to wake them up if necessary. Этот вид связи использует следующие порты: This communication uses the following ports:

Исходящий трафик: UDP-порт 25536 Outbound: UDP Port 25536

Исходящий трафик: UDP-порт 9 Outbound: UDP Port 9

Это установленные по умолчанию номера портов, которые можно изменить в Configuration Manager с помощью параметров клиента Управление питанием: Номер порта прокси-сервера пробуждения (UDP) и Номер порта (UDP) пробуждения по локальной сети. These are the default port numbers that can be changed in Configuration Manager by using the Power Management clients settings of Wake-up proxy port number (UDP) and Wake On LAN port number (UDP). Если указать параметр Управление питанием: исключение брандмауэра Windows для прокси-сервера пробуждения, эти порты автоматически настраиваются в брандмауэре Windows для клиентов. If you specify the Power Management: Windows Firewall exception for wake-up proxy client setting, these ports are automatically configured in Windows Firewall for clients. Если клиенты используют другой брандмауэр, необходимо вручную задать исключения для этих номеров портов. However, if clients run a different firewall, you must manually configure the exceptions for these port numbers.

Помимо этих портов, прокси пробуждения также использует эхо-запросы ICMP с одного клиентского компьютера на другой компьютер. In addition to these ports, wake-up proxy also uses Internet Control Message Protocol (ICMP) echo request messages from one client computer to another client computer. Эта связь используется для проверки того, активен ли другой клиентский компьютер в сети. This communication is used to confirm whether the other client computer is awake on the network. Протокол ICMP иногда называют командами проверки связи TCP/IP. ICMP is sometimes referred to as TCP/IP ping commands.

Дополнительные сведения о прокси-серверах пробуждения см. в разделе Планирование пробуждения клиентов. For more information about wake-up proxy, see Plan how to wake up clients.

Средство просмотра событий Windows, системный монитор Windows и диагностика Windows Windows Event Viewer, Windows Performance Monitor, and Windows Diagnostics

Чтобы открыть средство просмотра событий Windows, системный монитор Windows и диагностику Windows из консоли Configuration Manager, укажите в брандмауэре Windows исключение Общий доступ к файлам и принтерам. To access Windows Event Viewer, Windows Performance Monitor, and Windows Diagnostics from the Configuration Manager console, enable File and Printer Sharing as an exception on the Windows Firewall.

Порты, используемые при развертывании клиентов Configuration Manager Ports Used During Configuration Manager Client Deployment

В следующей таблице перечислены порты, используемые в ходе установки клиента. The following tables list the ports that are used during the client installation process.

Если между серверами системы сайта и клиентским компьютером находится брандмауэр, то на нем нужно разрешить передачу данных через порты, необходимые для установки клиента по выбранному методу. If there is a firewall between the site system servers and the client computer, confirm whether the firewall permits traffic for the ports that are required for the client installation method that you choose. Так, брандмауэр может блокировать протокол SMB и удаленный вызов процедур (RPC), что не позволяет успешно выполнить принудительную установку клиента. For example, firewalls often prevent client push installation from succeeding because they block Server Message Block (SMB) and Remote Procedure Calls (RPC). В таком случае следует использовать другой метод установки клиента, например установку вручную путем запуска CCMSetup.exe либо установку при помощи групповой политики. In this scenario, use a different client installation method, such as manual installation (running CCMSetup.exe) or Group Policy-based client installation. Эти методы не используют протоколы SMB и RPC. These alternative client installation methods do not require SMB or RPC.

Дополнительные сведения о настройке брандмауэра Windows на клиентском компьютере см. в разделе Изменение портов и программ, разрешенных брандмауэром Windows. For information about how to configure Windows Firewall on the client computer, see Modifying the Ports and Programs Permitted by Windows Firewall.

Порты, используемые всеми методами установки Ports that are used for all installation methods

| Описание: Description | Протокол UDP UDP | TCP TCP |

|---|---|---|

| Протокол HTTP от клиентского компьютера до резервной точки состояния, если резервная точка состояния назначена клиенту. Hypertext Transfer Protocol (HTTP) from the client computer to a fallback status point, when a fallback status point is assigned to the client. | — | 80 (см. примечание 1 Доступен альтернативный порт) 80 (See note 1, Alternate Port Available) |

Порты, используемые для принудительной установки клиента Ports that are used with client push installation

| Описание: Description | Протокол UDP UDP | TCP TCP |

|---|---|---|

| Протокол SMB между сервером сайта и клиентским компьютером. Server Message Block (SMB) between the site server and client computer. | — | 445 445 |

| Сопоставитель конечных точек RPC между сервером сайта и клиентским компьютером. RPC endpoint mapper between the site server and the client computer. | 135 135 | 135 135 |

| Динамические порты RPC между сервером сайта и клиентским компьютером. RPC dynamic ports between the site server and the client computer. | — | DYNAMIC DYNAMIC |

| Протокол HTTP от клиентского компьютера на точку управления, если подключение установлено через порт HTTP Hypertext Transfer Protocol (HTTP) from the client computer to a management point when the connection is over HTTP. | — | 80 (см. примечание 1 Доступен альтернативный порт) 80 (See note 1, Alternate Port Available) |

| Протокол HTTPS от клиентского компьютера до точки управления, если подключение установлено по протоколу HTTPS. Secure Hypertext Transfer Protocol (HTTPS) from the client computer to a management point when the connection is over HTTPS. | — | 443 (см. примечание 1 Доступен альтернативный порт) 443 (See note 1, Alternate Port Available) |

Порты, используемые при установке через точку обновления программного обеспечения Ports that are used with software update point-based installation

Порты, используемые для установки при помощи групповой политики Ports that are used with Group Policy-based installation

Порты, используемые при установке вручную и установке при помощи сценария входа Ports that are used with manual installation and logon script-based installation

| Описание: Description | Протокол UDP UDP | TCP TCP |

|---|---|---|

| Протокол SMB между клиентским компьютером и общим сетевым ресурсом, с которого запускается CCMSetup.exe. Server Message Block (SMB) between the client computer and a network share from which you run CCMSetup.exe. |

Порты, используемые при установке посредством распространения программного обеспечения Ports that are used with software distribution-based installation

| Описание: Description | Протокол UDP UDP | TCP TCP |

|---|---|---|

| Протокол SMB между точкой распространения и клиентским компьютером. Server Message Block (SMB) between the distribution point and the client computer. | — | 445 445 |

| Протокол HTTP от клиента до точки распространения, если подключение установлено по протоколу HTTP. Hypertext Transfer Protocol (HTTP) from the client to a distribution point when the connection is over HTTP. | — | 80 (см. примечание 1 Доступен альтернативный порт) 80 (See note 1, Alternate Port Available) |

| Протокол HTTPS от клиента до точки распространения, если подключение установлено по протоколу HTTPS. Secure Hypertext Transfer Protocol (HTTPS) from the client to a distribution point when the connection is over HTTPS. | — | 443 (см. примечание 1 Доступен альтернативный порт) 443 (See note 1, Alternate Port Available) |

Примечания Notes

1 Доступен альтернативный порт В Configuration Manager можно задать альтернативный порт для этого значения. 1 Alternate Port Available In Configuration Manager, you can define an alternate port for this value. Если задан специальный порт, замените этот специальный порт при определении информации IP-фильтра для политик IPsec или при настройке брандмауэров. If a custom port has been defined, substitute that custom port when you define the IP filter information for IPsec policies or for configuring firewalls.

2 службы WSUS Службы WSUS можно установить на веб-сайте по умолчанию (порт 80) или на собственном веб-сайте (порт 8530). 2 Windows Server Update Services You can install Windows Server Update Service (WSUS) either on the default Web site (port 80) or a custom Web site (port 8530).

После установки можно изменить порт. After installation, you can change the port. Нет необходимости использовать один номер порта во всей иерархии сайтов. You do not have to use the same port number throughout the site hierarchy.

Если для HTTP используется порт 80, для HTTPS необходимо использовать порт 443. If the HTTP port is 80, the HTTPS port must be 443.

Если используется другой порт HTTP, номер порта HTTPS должен быть больше на 1. If the HTTP port is anything else, the HTTPS port must be 1 higher. Например, 8530 и 8531. For example, 8530 and 8531.

Configure the Windows Firewall to Allow SQL Server Access Configure the Windows Firewall to Allow SQL Server Access

Системы брандмауэров предотвращают несанкционированный доступ к ресурсам компьютера. Firewall systems help prevent unauthorized access to computer resources. Если брандмауэр включен, но настроен неправильно, попытка соединения с SQL Server SQL Server может оказаться заблокированной. If a firewall is turned on but not correctly configured, attempts to connect to SQL Server SQL Server might be blocked.

Пользователи, знакомые с управлением брандмауэром Windows и знающие, какие параметры брандмауэра они хотят настроить, могут перейти напрямую к более сложным статьям: Users familiar with managing the Windows Firewall, and know which firewall settings they want to configure can move directly to the more advanced articles:

Основные сведения о брандмауэрах Basic Firewall Information

Брандмауэр проверяет входящие пакеты на соответствие следующему набору правил: Firewalls work by inspecting incoming packets, and comparing them against the following set of rules:

Список разрешенного трафика заполняется одним из следующих способов. The list of allowed traffic is populated in one of the following ways:

Автоматически. Когда защищенный брандмауэром компьютер инициирует соединение, брандмауэр добавляет в список запись, чтобы разрешить ответ. Automatically: When a computer with a firewall enabled starts communication, the firewall creates an entry in the list so that the response is allowed. Ответ считается запрашиваемым трафиком, и ничего настраивать не требуется. The response is considered solicited traffic, and there’s nothing that needs to be configured.

Выбор стратегии брандмауэра является более сложной задачей и не сводится лишь к открытию или закрытию портов. Choosing a firewall strategy is more complex than just deciding if a given port should be open or closed. При выборе стратегии брандмауэра для предприятия необходимо обязательно рассмотреть все доступные правила и параметры конфигурации. When designing a firewall strategy for your enterprise, make sure you consider all the rules and configuration options available to you. В этой статье не рассматриваются все возможные параметры брандмауэра. This article doesn’t review all the possible firewall options. Рекомендуем ознакомиться со следующими документами: We recommend you review the following documents:

Параметры брандмауэра по умолчанию Default Firewall Settings

Первым шагом при планировании конфигурации брандмауэра является определение его текущего состояния в операционной системе. The first step in planning your firewall configuration is to determine the current status of the firewall for your operating system. Если операционная система была обновлена с предыдущей версии, в ней могли сохраниться старые настройки брандмауэра. If the operating system was upgraded from a previous version, the earlier firewall settings may have been preserved. Изменять параметры брандмауэра в домене может групповая политика или администратор. The Group Policy or Administrator can change the firewall settings in the domain.

Включение брандмауэра может повлиять на общий доступ к файлам и принтерам, подключения к удаленному рабочему столу и работу других программ, которым необходим доступ к компьютеру. Turning on the firewall will affect other programs that access this computer, such as file and print sharing, and remote desktop connections. Администратор должен просмотреть все приложения, которые работают на компьютере, прежде чем приступать к настройке параметров брандмауэра. Administrators should consider all applications that are running on the computer before adjusting the firewall settings.

Программы для настройки брандмауэра Programs to Configure the Firewall

Настройте параметры брандмауэра Windows с помощью консоли управления (MMC) или netsh. Configure the Windows Firewall settings with either Microsoft Management Console or netsh.

Консоль управления (MMC) Microsoft Management Console (MMC)

Оснастка «Брандмауэр Windows в режиме повышенной безопасности» позволяет настраивать дополнительные параметры брандмауэра. The Windows Firewall with Advanced Security MMC snap-in lets you configure more advanced firewall settings. Эта оснастка представляет большинство параметров брандмауэра и в удобной форме, а также все профили брандмауэра. This snap-in presents most of the firewall options in an easy-to-use manner, and presents all firewall profiles. Дополнительные сведения см. в разделе Использование оснастки «Брандмауэр Windows в режиме повышенной безопасности» далее в этой статье. For more information, see Using the Windows Firewall with Advanced Security Snap-in later in this article.

netsh netsh

Средство netsh.exe позволяет администратору настраивать и отслеживать компьютеры с Windows из командной строки или с помощью пакетного файла . The netsh.exe is an Administrator tool to configure and monitor Windows-based computers at a command prompt or using a batch file . При использовании средства netsh вводимые контекстные команды направляются соответствующим вспомогательным приложениям, которые их выполняют. By using the netsh tool, you can direct the context commands you enter to the appropriate helper, and the helper does the command. Вспомогательное приложение — это файл библиотеки динамической компоновки (DLL) для расширения функциональных возможностей. A helper is a Dynamic Link Library (.dll) file that extends the functionality. Вспомогательное приложение обеспечивает настройку, мониторинг и поддержку различных служб, служебных программ и протоколов для средства netsh. The helper provides: configuration, monitoring, and support for one or more services, utilities, or protocols for the netsh tool.

Аналогичный пример, использующий брандмауэр Windows для модуля поддержки повышенной безопасности: A similar example using the Windows Firewall for Advanced Security helper:

Дополнительные сведения о средстве netsh см. в следующих разделах: For more information about netsh, see the following links:

PowerShell PowerShell

В следующем примере показано, как открыть TCP-порт 1433 и UDP-порт 1434 для экземпляра по умолчанию SQL Server и службы обозревателя SQL Server: See the following example to open TCP port 1433 and UDP port 1434 for SQL Server default instance, and SQL Server Browser Service:

Дополнительные примеры см. в разделе New-NetFirewallRule. For more examples, see New-NetFirewallRule.

Для Linux. В Linux необходимо также открыть порты, связанные со службами, к которым вам нужен доступ. For Linux: On Linux, you also need to open the ports associated with the services you need access to. Различные дистрибутивы Linux и брандмауэры имеют свои процедуры. Different distributions of Linux and different firewalls have their own procedures. Примеры см. в руководствах по использованию SQL Server в Red Hat и SUSE. For two examples, see SQL Server on Red Hat, and SQL Server on SUSE.

Порты, используемые SQL Server SQL Server Ports Used By SQL Server SQL Server

Ports Used By the Database Engine Ports Used By the Database Engine

По умолчанию приведены типичные порты, используемые службами SQL Server и связанными службами ядра СУБД. TCP 1433, 4022, 135, 1434, UDP 1434. By default, the typical ports used by SQL Server and associated database engine services are: TCP 1433, 4022, 135, 1434, UDP 1434. В таблице ниже эти порты описаны подробно. The table below explains these ports in greater detail. Именованный экземпляр использует динамические порты. A named instance uses dynamic ports.

SELECT name, protocol_desc, port, state_desc

SELECT name, protocol_desc, port, state_desc FROM sys.tcp_endpoints

WHERE type_desc = ‘DATABASE_MIRRORING’

Веб-синхронизация и доступ через FTP/UNC для моментального снимка репликации требуют открытия в брандмауэре дополнительных портов. Web synchronization and FTP/UNC access for replication snapshot require more ports to be opened on the firewall. Передачу начальных данных и схемы из одного места в другое репликация осуществляет по протоколу FTP (TCP-порт 21) либо с помощью синхронизации через HTTP (TCP-порт 80) или общего доступа к файлам. To transfer initial data and schema from one location to another, replication can use FTP (TCP port 21), or sync over HTTP (TCP port 80) or File Sharing. Для общего доступа к файлам применяются UDP-порты 137 и 138, а также TCP-порт 139 при использовании совместно с NetBIOS. File sharing uses UDP port 137 and 138, and TCP port 139 if used along with NetBIOS. Совместное использование файлов использует TCP-порт 445. File Sharing uses TCP port 445.

Динамические порты Dynamic Ports

Добавление в брандмауэр исключения для программы при помощи элемента «Брандмауэр Защитника Windows в режиме повышенной безопасности» To add a program exception to the firewall using Windows Defender Firewall with Advanced Security

В меню «Пуск» наберите wf.msc. From the start menu, type wf.msc. Нажмите клавишу ВВОД или выберите результат поиска «wf.msc», чтобы открыть Брандмауэр Защитника Windows в режиме повышенной безопасности. Press Enter or select the search result wf.msc to open Windows Defender Firewall with Advanced Security.

В левой панели щелкните Правила для входящих подключений. In the left pane, select Inbound rules.

В разделе Тип правила выберите Программа. On Rule type, select Program. Выберите Далее. Select Next.

В разделе Программа выберите Путь к программе. On Program, select This program path. Нажмите кнопку Обзор и найдите файл программы SQL Server. Select Browse to locate your instance of SQL Server. Этот файл называется sqlservr.exe. The program is called sqlservr.exe. Обычно он находится здесь: It’s normally located at:

C:\Program Files\Microsoft SQL Server\MSSQL15. \MSSQL\Binn\sqlservr.exe

Выберите Далее. Select Next.

В разделе Действие выберите вариант Разрешить подключение. On Action, select Allow the connection. Выберите Далее. Select Next.

В разделе Профиль включите все три профиля. On Profile, include all three profiles. Выберите Далее. Select Next.

В поле Имя введите имя правила. On Name, type a name for the rule. Нажмите кнопку Готово. Select Finish.

Порты, используемые службами Analysis Services Ports Used By Analysis Services

По умолчанию типичные порты, используемые SQL Server Analysis Services и связанными службами, — это: TCP 2382, 2383, 80, 443. By default, the typical ports used by SQL Server Analysis Services and associated services are: TCP 2382, 2383, 80, 443. В таблице ниже эти порты описаны подробно. The table below explains these ports in greater detail.

(служба PivotTable® Service использует протокол HTTP или HTTPS) (The PivotTable® Service uses HTTP or HTTPS)

(служба PivotTable® Service использует протокол HTTP или HTTPS) (The PivotTable® Service uses HTTP or HTTPS)

Порты, используемые службами Reporting Services Ports Used By Reporting Services

По умолчанию SQL Server Reporting Services и связанные службы обычно используют порты TCP 80 и 443. By default, the typical ports used by SQL Server Reporting Services and associated services are: TCP 80, 443. В таблице ниже эти порты описаны подробно. The table below explains these ports in greater detail.

Порты, используемые службами Integration Services Ports Used By Integration Services

| Компонент Feature | Порт Port | Комментарии Comments |

|---|---|---|

| Microsoft Microsoft удаленные вызовы процедур (MS RPC) remote procedure calls (MS RPC) Этот порт должен быть открыт только при подключении к удаленному экземпляру службы Службы Integration Services Integration Services из среды Среда Management Studio Management Studio или пользовательского приложения. This port is only required to be open if you’re connecting to a remote instance of the Службы Integration Services Integration Services service from Среда Management Studio Management Studio or a custom application. |

Другие порты и службы Another Ports and Services

| Сценарий Scenario | Порт Port | Комментарии Comments |

|---|---|---|

| Инструментарий управления Windows (WMI) Windows Management Instrumentation Дополнительные сведения об инструментарии управления Windows (WMI) см. в разделе основных принципов поставщика WMI для управления конфигурацией. For more information about Windows Management Instrumentation (WMI), see WMI Provider for Configuration Management Concepts | Инструментарий WMI запускается в составе общего узла службы с назначением портов через DCOM. WMI runs as part of a shared service host with ports assigned through DCOM. Инструментарий WMI может пользовать TCP-порт 135. WMI might be using TCP port 135. Свойство UnicastResponsesToMulticastBroadcastDisabled интерфейса INetFwProfile управляет работой брандмауэра и одноадресными ответами на широковещательные (или многоадресные) UDP-запросы. The firewall has a setting (UnicastResponsesToMulticastBroadcastDisabled Property of the INetFwProfile Interface) which controls the behavior of the firewall and unicast responses to a broadcast (or multicast) UDP request. Возможны два варианта. It has two behaviors: Если этот параметр имеет значение TRUE, то одноадресные ответы на широковещательные запросы запрещены. If the setting is TRUE, no unicast responses to a broadcast are permitted at all. Перечисление служб завершится ошибкой. Enumerating services will fail. Особые замечания относительно порта 135 Special Considerations for Port 135При использовании RPC с транспортным протоколом TCP/IP или UDP/IP входящие порты динамически назначаются системным службам по мере надобности. When you use RPC with TCP/IP or with UDP/IP as the transport, inbound ports are dynamically assigned to system services as required. Используются порты TCP/IP и UDP/IP с номерами выше 1024. TCP/IP and UDP/IP ports that are larger than port 1024 are used. Эти порты называются «случайными RPC-портами». The ports are referred to as «random RPC ports.» В этом случае RPC-клиент определяет порт, назначенный серверу, через модуль конечной точки RPC. In these cases, RPC clients rely on the RPC endpoint mapper to tell them which dynamic ports were assigned to the server. Для некоторых служб, работающих через протокол RPC, можно настроить использование определенного фиксированного порта. For some RPC-based services, you can configure a specific port instead of letting RPC assign one dynamically. Можно также ограничить диапазон портов, динамически назначаемых RPC и не зависящих от службы. You can also restrict the range of ports that RPC dynamically assigns to a small range, independent of the service. Поскольку порт 135 используется для многих служб, он часто подвергается атакам злоумышленников. Because port 135 is used for many services, it’s frequently attacked by malicious users. В случае открытия порта 135 рекомендуется ограничить область действия правила брандмауэра. When opening port 135, consider restricting the scope of the firewall rule. Дополнительные сведения о порте 135 см. в следующих ресурсах. For more information about port 135, see the following references: Взаимодействие с другими правилами брандмауэра Interaction with Other Firewall RulesОбщие сведения о профилях брандмауэра Overview of Firewall ProfilesВ соответствии с профилями брандмауэра операционная система определяет и запоминает каждую из сетей по следующим параметрам: возможность подключения, имеющиеся подключения и категория. Firewall profiles are used by the operating systems to identify and remember each of the networks by: connectivity, connections, and category. Брандмауэр Windows в режиме повышенной безопасности делит сети на три типа. There are three network location types in Windows Firewall with Advanced Security: Администратор может создать профиль для каждого типа сети и задать для этих профилей разные политики брандмауэра. The administrator can create a profile for each network location type, with each profile containing different firewall policies. Одномоментно применим только один профиль. Only one profile is applied at any time. Профили применяются в следующем порядке. Profile order is applied as follows: Просмотреть и настроить профили брандмауэра можно с помощью оснастки «Брандмауэр Windows в режиме повышенной безопасности». Use the Windows Firewall with Advanced Security MMC snap-in to view and configure all firewall profiles. Элемент Брандмауэр Windows на панели управления позволяет настраивать только текущий профиль. The Windows Firewall item in Control Panel only configures the current profile. Дополнительные параметры брандмауэра в элементе «Брандмауэр Windows» на панели управления Additional Firewall Settings Using the Windows Firewall Item in Control PanelДобавление брандмауэра позволяет блокировать открытие порта для входящих подключений с определенных компьютеров или из локальной подсети. The added firewall can restrict the opening of the port to incoming connections from specific computers or local subnet. Ограничьте область открытия портов, чтобы сделать компьютер менее уязвимым для злоумышленников. Limit the scope of the port opening to reduce how much your computer is exposed to malicious users. Элемент Брандмауэр Windows на панели управления позволяет настроить только текущий профиль. Using the Windows Firewall item in Control Panel only configures the current firewall profile. Изменение области действия исключения брандмауэра с помощью «Брандмауэра Windows» на панели управления To change the scope of a firewall exception using the Windows Firewall item in Control PanelВ панели управления в элементе Брандмауэр Windows выберите на вкладке Исключения программу или порт, а затем нажмите Свойства или Изменить. In the Windows Firewall item in Control Panel, select a program or port on the Exceptions tab, and then select Properties or Edit. В диалоговом окне Изменение программы или Изменение порта нажмите Изменить область. In the Edit a Program or Edit a Port dialog box, select Change Scope. Выберите один из следующих вариантов. Choose one of the following options: Любой компьютер (включая компьютеры в Интернете) : не рекомендуется. Any computer (including computers on the Internet): Not recommended. В этом случае любой компьютер, способный обращаться к вашему, сможет подключаться к указанной программе или порту. Any computer that can address your computer to connect to the specified program or port. Этот параметр может пригодиться для передачи данных анонимным пользователям Интернета, однако он повышает уязвимость компьютера. This setting might be necessary to allow information to be presented to anonymous users on the internet, but increases your exposure to malicious users. Уязвимость повысится, если одновременно с этим параметром разрешить обход с использованием преобразования сетевых адресов (NAT), например с помощью параметра «Разрешить обход узлов». Enabling this setting an allow Network Address Translation (NAT) traversal, such as the Allow edge traversal option will increase exposure. Только моя сеть (подсеть) : это более безопасный вариант по сравнению с режимом Любой компьютер. My network (subnet) only: A more secure setting than Any computer. Только компьютеры локальной подсети могут производить соединение с программой или портом. Only computers on the local subnet of your network can connect to the program or port. Использование оснастки «Брандмауэр Windows в режиме повышенной безопасности» Using the Windows Firewall with Advanced Security Snap-inОснастка MMC «Брандмауэр Windows в режиме повышенной безопасности» позволяет настроить расширенные параметры брандмауэра. Advanced firewall settings can be configured by using the Windows Firewall with Advanced Security MMC snap-in. Эта оснастка включает мастер настройки правил и позволяет изменять параметры, недоступные в элементе Брандмауэр Windows из панели управления. The snap-in includes a rule wizard and settings that aren’t available in the Windows Firewall item in Control Panel. Эти параметры включают: These settings include: Создание правила брандмауэра при помощи мастера создания правил To create a new firewall rule using the New Rule wizardУстранение неполадок настройки брандмауэра Troubleshooting Firewall SettingsСледующие средства и методы могут оказаться полезными при устранении неполадок брандмауэра. The following tools and techniques can be useful in troubleshooting firewall issues: Действующее состояние порта является объединением всех правил, связанных с этим портом. The effective port status is the union of all rules related to the port. Чтобы заблокировать доступ к порту, бывает полезно просмотреть все правила, в которых он упоминается. It can be helpful to review all the rules that cite the port number, when trying to block access to a port. Просмотрите правила с помощью оснастки MMC «Брандмауэр Windows в режиме повышенной безопасности» и отсортируйте правила для входящего и исходящего трафика по номеру порта. Review the rules with the Windows Firewall with Advanced Security MMC snap-in and sort the inbound and outbound rules by port number. Для определения, на каких портах ожидается передача данных, отобразите активные TCP-подключения и статистику IP-адресов, используя программу командной строки netstat. To verify which ports are listening, display active TCP connections and IP statistics use the netstat command-line utility. Получение списка прослушиваемых TCP/IP-портов To list which TCP/IP ports are listeningОткройте окно командной строки. Open the Command Prompt window. При наличии параметра -n служебная программа netstat выводит адреса и номера портов активных подключений TCP в числовом виде. The -n switch instructs netstat to numerically display the address and port number of active TCP connections. При наличии параметра -a служебная программа netstat выводит порты TCP и UDP, которые прослушиваются компьютером. The -a switch instructs netstat to display the TCP and UDP ports on which the computer is listening. Служебную программу PortQry можно использовать для вывода состояния портов TCP/IP (прослушивается, не прослушивается, фильтруется). The PortQry utility can be used to report the status of TCP/IP ports as listening, not listening, or filtered. Если порт фильтруется, служебная программа может не получить от него ответ. Скачать PortQry можно в Центре загрузки Майкрософт. (The utility may not receive response from the port if it has a filtered status.) The PortQry utility is available for download from the Microsoft Download Center.

|